DevOps解决方案文档

- 行业动态

- 2025-04-08

- 2

DevOps 解决方案文档

一、

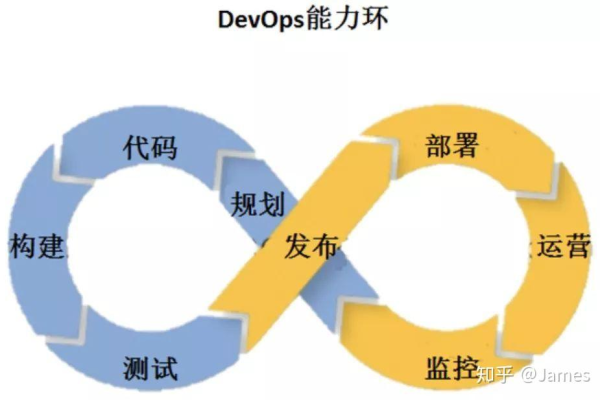

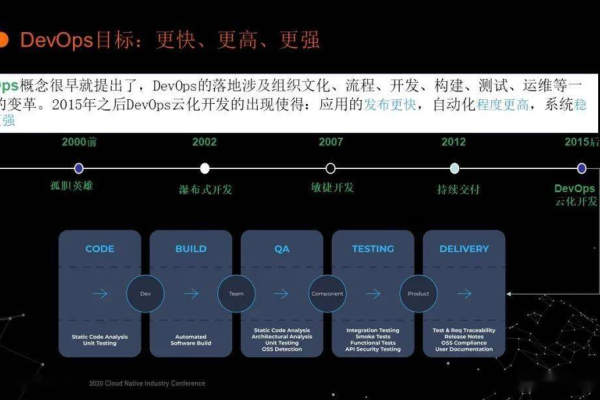

DevOps 是一种融合了软件开发(Dev)和运维(Ops)的文化、流程和实践,旨在通过持续交付、集成和部署来提高软件质量和效率,本文档将详细介绍 DevOps 解决方案的各个方面,包括其核心概念、实施步骤、工具和技术以及最佳实践等。

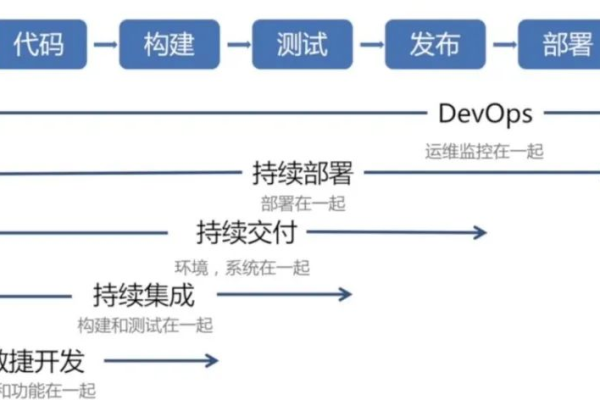

二、核心概念

| 概念 | 描述 |

| 持续集成(CI) | 开发人员频繁地将代码集成到主干中,每次集成都通过自动化构建和测试来确保代码的质量。 |

| 持续交付(CD) | 在持续集成的基础上,将构建好的应用程序自动部署到预生产环境或生产环境中,以便快速地将新功能和修复推送给用户。 |

| 基础设施即代码(IaC) | 使用代码来管理和配置基础设施,使得基础设施的创建、修改和管理变得更加可重复、可靠和高效。 |

| 微服务架构 | 将大型单体应用拆分成多个小型、独立的服务,每个服务都可以独立开发、部署和扩展,从而提高系统的灵活性和可维护性。 |

| 容器化 | 将应用程序及其依赖项打包成一个独立的容器,使其可以在任何支持容器技术的平台上运行,实现一致的运行环境和高效的资源利用。 |

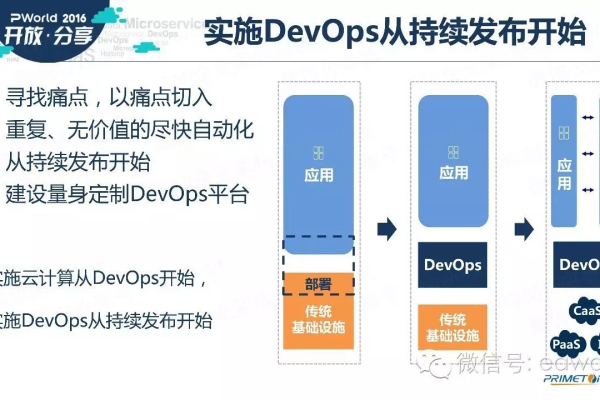

三、实施步骤

1、需求分析与规划:明确业务需求和目标,确定 DevOps 实施的范围和策略,制定详细的项目计划。

2、环境搭建:建立开发、测试、预生产和生产环境,确保各个环境的配置和数据一致性,可以采用虚拟机、容器等技术来快速搭建环境。

3、代码管理与版本控制:选择合适的代码仓库工具,如 Git,建立代码分支策略和合并流程,规范开发人员的代码提交和协作方式。

4、持续集成与自动化测试:配置 CI/CD 工具,如 Jenkins、GitLab CI 等,实现代码的自动编译、构建和单元测试,编写自动化测试脚本,包括功能测试、性能测试、安全测试等,确保软件质量。

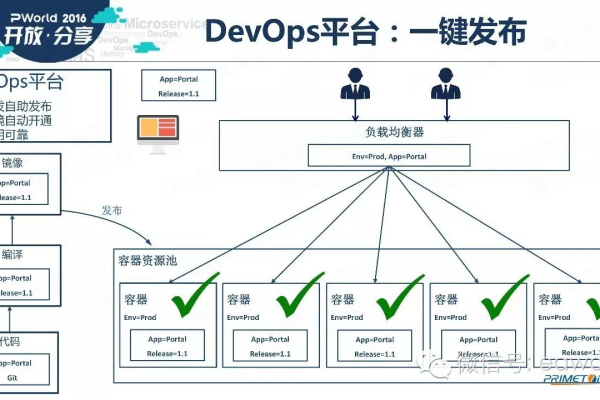

5、部署与发布:根据不同的环境和需求,选择合适的部署方式,如蓝绿部署、灰度发布等,可以使用 Ansible、Helm 等工具来实现自动化部署,减少人工操作的错误和风险。

6、监控与运维:建立全面的监控系统,对应用程序的性能、资源使用情况、日志等进行实时监测和分析,设置告警机制,及时发现和解决问题,制定备份和恢复策略,确保数据的安全性和可用性。

四、工具和技术

| 类别 | 工具/技术 | 特点 |

| 源代码管理 | Git | 分布式版本控制系统,支持分支管理、合并冲突解决等功能。 |

| CI/CD 工具 | Jenkins、GitLab CI、Travis CI 等 | 实现自动化构建、测试和部署流程。 |

| 容器技术 | Docker、Kubernetes | 提供轻量级、可移植的容器运行时环境,方便应用程序的打包和部署;Kubernetes 是容器编排平台,可实现容器的自动化部署、扩展和管理。 |

| 配置管理工具 | Ansible、Chef、Puppet 等 | 用于管理和配置服务器、应用程序等基础设施,支持自动化任务执行和状态管理。 |

| 监控工具 | Prometheus、Grafana、ELK Stack 等 | 对系统和应用进行实时监控、数据采集和可视化展示,帮助运维人员及时发现问题并做出决策。 |

五、最佳实践

1、建立良好的沟通与协作文化:鼓励开发、运维和其他团队成员之间的密切合作与交流,打破部门壁垒,共同推动项目的进展。

2、持续学习与改进:关注 DevOps 领域的最新技术和发展趋势,不断学习和尝试新的工具和方法,优化 DevOps 流程和实践。

3、注重安全性:在 DevOps 的各个环节都要考虑到安全问题,如代码安全审计、容器安全加固、访问控制等,确保应用程序的安全性和可靠性。

4、文档化:详细记录 DevOps 的实施过程、配置信息、操作手册等文档,方便团队成员之间的知识共享和传承,也有助于新成员快速上手。

六、相关问答 FAQs

问题 1:如何选择合适的 DevOps 工具?

答:选择 DevOps 工具时,需要综合考虑以下因素:

项目需求:根据项目的规模、复杂度、技术栈等因素,确定所需的功能和特性,对于容器化项目,可能需要选择支持 Kubernetes 的工具;对于持续集成和测试需求较高的项目,可以选择功能强大的 CI/CD 工具。

团队技能:考虑团队成员对不同工具的熟悉程度和技能水平,如果团队已经掌握了某些工具的使用,那么在选择时可以优先考虑这些工具,以减少培训成本和学习曲线。

社区支持和生态:选择具有活跃社区和丰富生态系统的工具,这样可以方便地获取技术支持、插件和扩展,解决在使用过程中遇到的问题。

成本:评估工具的成本,包括开源免费版、商业版的价格,以及可能的培训和维护费用等,根据项目的预算选择合适的工具。

问题 2:如何确保 DevOps 实施过程中的数据安全?

答:在 DevOps 实施过程中,保障数据安全至关重要,可以从以下几个方面入手:

访问控制:严格控制对代码仓库、服务器、数据库等关键资源的访问权限,遵循最小权限原则,只授予用户必要的权限,使用身份认证和授权机制,如 SSH 密钥、OAuth、RBAC(基于角色的访问控制)等,确保只有授权人员能够访问敏感信息。

数据加密:对传输中的数据和存储的数据进行加密处理,使用 HTTPS 协议加密网络通信,防止数据在传输过程中被窃取或改动;对数据库中的敏感数据进行加密存储,保护数据的机密性。

安全审计:建立完善的安全审计机制,记录用户的操作行为和系统的运行状态,定期审查审计日志,及时发现异常活动和潜在的安全破绽,可以使用安全审计工具来辅助审计工作,如 SIEM(安全信息与事件管理)系统。

破绽管理:及时更新和修补操作系统、应用程序和依赖库中的安全破绽,定期进行安全扫描和破绽检测,发现问题后及时采取措施进行修复,防止破解利用破绽攻击系统。

备份与恢复:制定数据备份策略,定期对重要数据进行备份,并将备份数据存储在安全的位置,建立灾难恢复计划,确保在发生数据丢失或损坏的情况下能够快速恢复数据,保证业务的连续性。

仅供参考,你可以根据实际情况进行调整和补充,如果你还有其他问题,欢迎继续向我提问。