服务器破绽文档介绍内容

- 行业动态

- 2025-04-10

- 1

服务器破绽文档系统梳理了常见安全威胁类型、潜在危害及修复方案,涵盖破绽检测方法、补丁管理流程和攻击防护策略,重点解析权限配置、代码缺陷等风险点,并提供安全加固建议与应急响应指南,帮助管理员识别与管理风险,建立主动防御体系以降低系统被载入概率。

什么是服务器破绽文档?

服务器破绽文档是一份详细记录服务器系统中潜在安全风险、破绽特征及修复方案的技术文件,其核心目标是帮助管理员识别、评估和修复破绽,确保服务器运行的稳定性和安全性,文档通常包括破绽描述、风险等级、影响范围、修复步骤、验证方法等内容,是网络安全防护体系的关键组成部分。

为什么需要服务器破绽文档?

- 风险透明化

通过系统化梳理破绽,帮助团队清晰了解当前服务器的安全状态,避免因信息不透明导致的安全盲区。 - 高效响应机制

提供标准化的修复流程,缩短破绽修复周期,降低攻击者利用破绽的时间窗口。 - 合规性要求

符合《网络安全法》《数据安全法》等法规对破绽管理的强制性规定,规避法律风险。 - 知识沉淀

形成可复用的安全经验库,提升团队整体安全防护能力。

服务器破绽文档的核心要素

一份专业的破绽文档需包含以下内容:

- 破绽标识

- 唯一编号(如CVE编号)

- 破绽名称与分类(如注入攻击、权限绕过)

- 破绽详情

- 技术描述(触发条件、攻击原理)

- 影响范围(操作系统、应用版本、数据资产)

- 风险评估

- CVSS评分(通用破绽评分系统)

- 风险等级(高危/中危/低危)

- 修复方案

- 临时缓解措施

- 官方补丁链接或配置修复步骤

- 验证修复是否生效的方法

- 责任人与时间线

- 破绽发现者、修复负责人

- 发现时间、修复截止日期

如何有效使用破绽文档?

- 定期扫描与更新

使用自动化工具(如Nessus、OpenVAS)进行周期性破绽扫描,及时更新文档内容。 - 优先级排序

根据CVSS评分和业务影响,优先修复高危破绽(如评分≥7.0)。 - 跨部门协作

开发、运维、安全团队需共享文档信息,确保修复方案快速落地。 - 复盘与改进

每季度分析破绽趋势,优化服务器配置与代码开发规范。

提升文档可信度的关键实践

- 引用权威来源

破绽数据应来自CVE、NVD(美国国家破绽数据库)、厂商安全公告等可信渠道。 - 专家审核机制

由持有CISSP、CISP等资质的网络安全专家审核文档内容。 - 版本控制与签名

采用Git等工具管理文档版本,关键修订需附加数字签名。 - 用户反馈通道

开放破绽报告邮箱或表单,鼓励用户参与破绽披露。

常见误区与规避建议

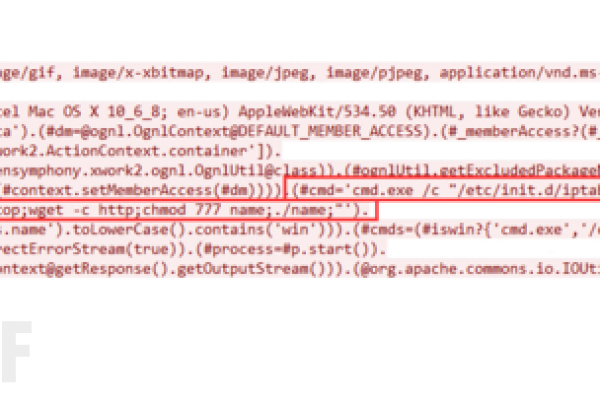

- 误区1:仅依赖自动化工具

→ 人工复现破绽可避免误报/漏报,例如手动验证SQL注入点。 - 误区2:忽视历史破绽

→ 建立破绽生命周期档案,监控已修复破绽是否被重新引入。 - 误区3:过度披露技术细节

→ 公开文档中应隐敏感配置信息,避免被攻击者利用。

参考资源

- NIST Cybersecurity Framework

- OWASP破绽管理指南

- CVE官方网站