dede 后门暴网站

- 行业动态

- 2025-02-12

- 2

一、DedeCMS后门的危害与常见情况

1、危害

网站被改动:攻击者可通过后门获取网站控制权,随意修改网站内容,如首页标题、描述等,插入反面广告或违法信息,导致网站形象受损,用户信任度降低,一些企业网站被黑后,首页被改动成博彩、擦边等不良内容,严重影响企业声誉。

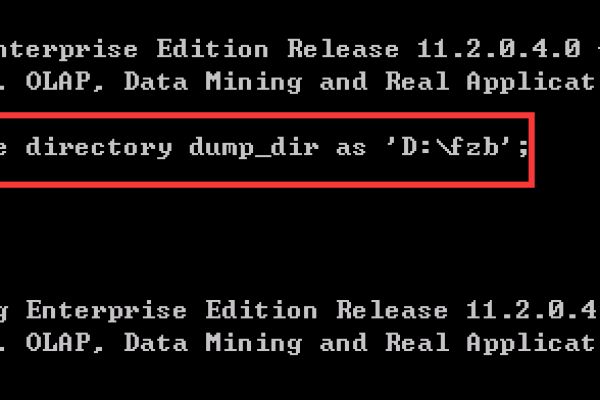

数据泄露风险:后门可使攻击者访问数据库,窃取用户敏感信息,如用户名、密码、联系方式等,进而用于非规活动,给用户带来隐私泄露和财产损失的风险。

网站被劫持跳转:攻击者利用后门将网站流量劫持到其他反面网站,使用户在访问正常网站时被重定向到钓鱼网站或反面软件下载页面,不仅影响用户体验,还可能导致用户设备被植入载入干扰。

2、常见情况

文件改动型后门:如在一些版本中,破解会在特定文件中植入一句话载入代码,像“@eval($_POST[cmd]);”这种代码,当有外部请求传入命令时,就会执行相应操作,从而控制网站。

SQL注入后门:若网站对用户输入的数据过滤不严格,攻击者可通过构造反面的SQL语句,绕过身份验证,获取管理员权限,进而植入后门。

文件上传破绽导致的后门:如果网站的上传功能存在缺陷,攻击者可上传反面脚本文件,这些文件就可能成为后门,为后续的攻击提供入口。

二、DedeCMS后门产生的原因

1、程序本身破绽

开源特性带来的风险:DedeCMS作为开源CMS系统,其代码公开透明,容易被破解研究分析,找到潜在的安全破绽并加以利用。

更新不及时:部分站长没有及时更新DedeCMS到最新版本,而旧版本可能存在已知的安全破绽,这就给破解可乘之机。

2、安全配置不当

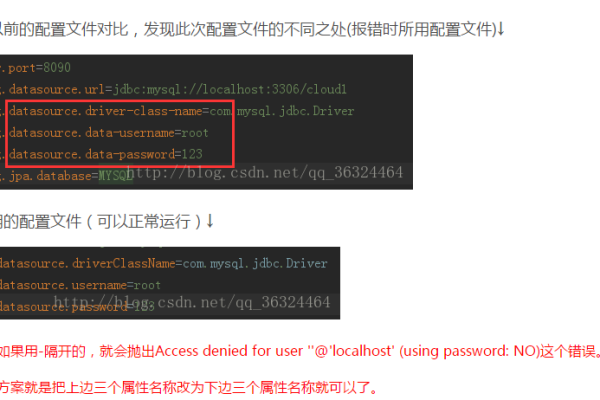

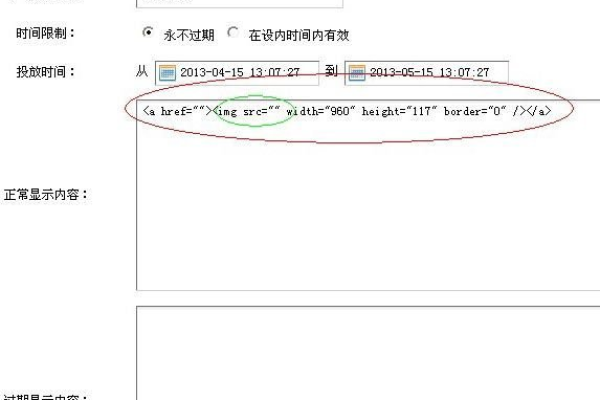

默认设置未更改:安装DedeCMS后,若使用默认的后台路径、管理员账号密码等,容易被攻击者猜测和利用,默认的后台目录是“dede”,若不修改,攻击者可直接尝试访问该路径进行登录尝试。

权限设置不合理:对网站文件和目录的权限设置过于宽松,可能导致攻击者能够写入或执行反面代码,给予上传目录过高的权限,使得上传的文件可以被执行。

3、第三方插件和模板问题

插件破绽:安装的一些非官方或未经严格审核的第三方插件可能存在安全破绽,这些破绽可能被破解利用来植入后门。

模板安全隐患:一些模板文件中可能包含不安全的代码,或者在模板开发过程中没有遵循安全规范,从而导致网站整体安全性下降。

三、检测与防范DedeCMS后门的方法

1、检测方法

文件完整性检查:定期对比网站文件与原始备份文件的哈希值或文件大小等属性,查看是否有异常变化,若发现文件被改动,很可能是存在后门。

安全扫描工具:使用专业的网站安全扫描工具,如360网站安全检测、DedeCMS专杀工具等,对网站进行全面扫描,检测是否存在后门、破绽等安全问题。

日志分析:查看网站服务器的访问日志、错误日志等,分析是否有异常的访问行为或操作记录,如频繁的失败登录尝试、对敏感文件的访问等,这些都可能是后门存在的迹象。

2、防范措施

及时更新与修复:关注DedeCMS官方发布的安全补丁和更新信息,及时将网站程序更新到最新版本,以修复已知的破绽。

加强安全配置

修改默认设置,如更改后台目录路径、管理员账号密码等,避免使用弱密码,建议采用字母、数字、特殊字符组合且长度足够的密码。

合理设置文件和目录权限,限制上传目录的权限,只允许上传特定类型的文件,并对上传的文件进行严格的安全检查。

开启验证码功能,增加登录验证的安全性,防止暴力破解。

谨慎使用第三方插件和模板:只从官方或可靠的来源下载和安装插件和模板,并在安装后及时更新,对插件和模板进行安全审查,避免使用存在安全隐患的产品。

定期备份网站数据:定期对网站的数据和源码进行备份,并存储在安全的位置,这样即使网站遭到攻击,也能够快速恢复数据,减少损失。

四、相关问答FAQs

1、问:如果发现DedeCMS网站被植入后门,应该如何紧急处理?

答:首先要立即切断网站的网络连接,防止攻击者进一步利用后门进行破坏,然后对网站进行全面的安全检测,查找后门的位置和类型,根据具体情况采取相应的清除措施,如删除反面代码、修复破绽等,通知网站的用户,告知他们可能存在的风险,并提醒他们注意个人信息安全,在确保网站安全后,再重新上线。

2、问:如何预防DedeCMS网站被再次植入后门?

答:除了上述提到的检测与防范方法外,还需要加强对网站的安全监控,定期进行安全审计,关注网络安全动态,及时了解最新的攻击手段和防范技术,对网站管理员进行安全培训,提高他们的安全意识和技能水平,避免因人为因素导致网站安全问题,可以考虑使用一些安全防护设备和技术,如防火墙、载入检测系统等,增强网站的整体安全性。

小编有话说

DedeCMS后门问题是一个严重的网站安全隐患,它不仅会影响网站的正常运行,还可能给网站所有者和用户带来巨大的损失,广大站长和企业在使用DedeCMS时,一定要高度重视安全问题,采取有效的防范措施,定期进行安全检测和维护,才能确保网站的稳定性和安全性,为用户提供一个安全可靠的网络环境,也希望DedeCMS的开发团队能够不断加强程序的安全性,及时修复破绽,为用户提供更加安全、稳定的CMS系统。