服务器反攻击

- 行业动态

- 2025-04-08

- 2

服务器反攻击的详细说明

一、常见服务器攻击类型

| 攻击类型 | 描述 |

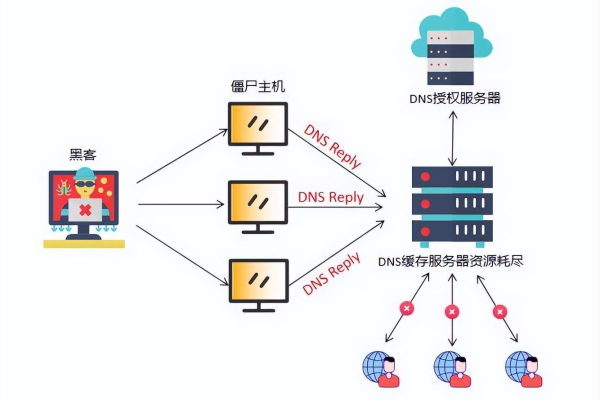

| DDoS攻击 | 分布式拒绝服务攻击,通过控制大量的计算机向目标服务器发送海量请求,导致服务器资源耗尽,无法正常提供服务。 |

| SQL注入攻击 | 攻击者通过在输入框等地方输入反面的SQL语句,欺骗服务器执行,从而获取敏感数据或改动数据库信息。 |

| XSS攻击 | 跨站脚本攻击,攻击者将反面脚本植入到用户浏览的网页中,当其他用户访问该网页时,反面脚本就会在用户浏览器上执行,窃取用户信息或进行其他反面操作。 |

| 暴力破解攻击 | 攻击者通过尝试各种可能的用户名和密码组合,试图登录服务器,获取未授权的访问权限。 |

| 后门攻击 | 攻击者通过植入后门程序,绕过正常的认证机制,非规进入服务器系统。 |

二、服务器反攻击措施

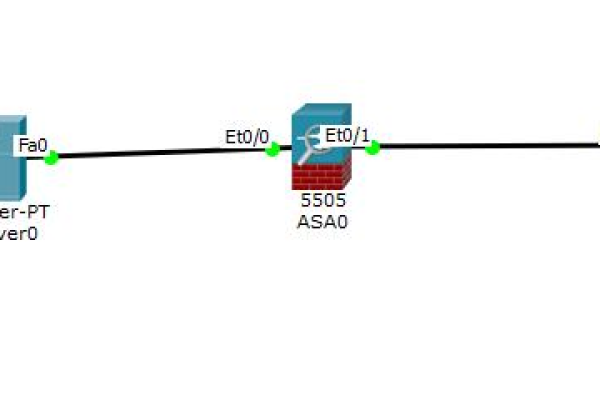

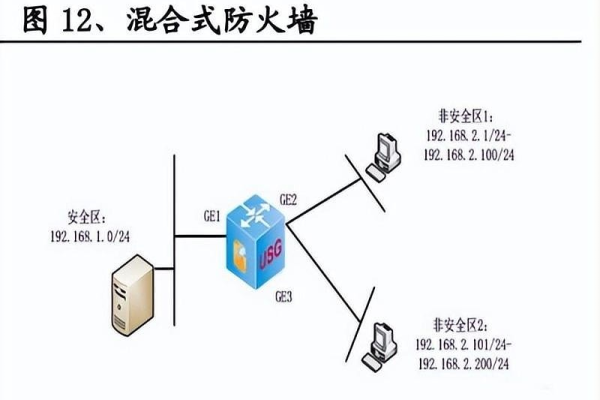

1、网络层防护

防火墙配置:设置防火墙,限制非必要的网络访问,禁止未经授权的IP地址访问服务器,根据服务器的应用需求,开放特定的端口,关闭不必要的端口,以减少攻击面。

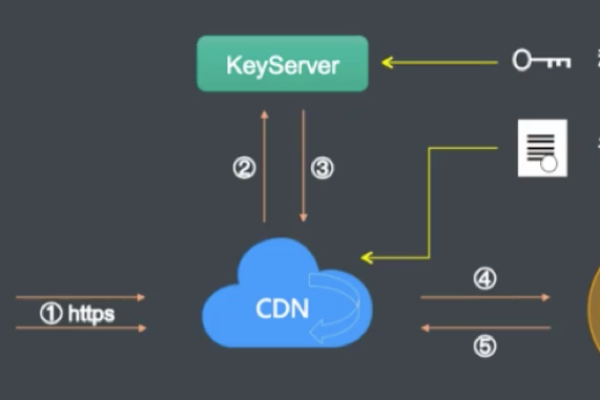

DDoS防护:采用专业的DDoS防护服务或设备,如流量清洗中心、云防DDoS服务等,这些服务可以通过检测和过滤反面流量,保护服务器免受DDoS攻击的影响,优化服务器的网络架构,增加带宽和网络冗余,以提高服务器的抗攻击能力。

2、应用层防护

输入验证与过滤:对用户输入的数据进行严格的验证和过滤,防止SQL注入、XSS攻击等,对用户输入的字符进行长度限制、特殊字符过滤等处理,确保输入的数据符合预期的格式和范围。

破绽修复与更新:及时更新服务器系统、应用程序和数据库的安全补丁,修复已知的破绽,定期进行安全扫描和破绽检测,及时发现并处理潜在的安全隐患。

Web应用防火墙(WAF):部署WAF来保护Web应用程序,它可以监测和阻止常见的Web攻击,如SQL注入、XSS攻击、CSRF攻击等,WAF可以根据预设的规则和策略,对HTTP请求进行过滤和分析,只允许合法的请求通过。

3、系统安全防护

强化身份认证:采用多因素身份验证方式,如密码加密、令牌验证、生物识别等,提高用户身份验证的安全性,限制用户的登录尝试次数,防止暴力破解攻击。

访问控制:根据用户的角色和权限,设置不同的访问级别,确保只有授权的用户才能访问敏感信息和关键资源,实施最小权限原则,即用户只拥有完成其工作所需的最低权限。

安全审计与监控:开启服务器的安全审计功能,记录用户的登录行为、文件访问操作、系统事件等信息,通过实时监控和分析审计日志,及时发现异常活动和安全事件,可以使用载入检测系统(IDS)和载入防御系统(IPS)等工具,对服务器的运行状态进行实时监测,及时发现并处理攻击行为。

三、相关问题与解答

1、如何选择合适的DDoS防护服务?

在选择DDoS防护服务时,需要考虑以下因素:防护能力(是否能够应对大规模的DDoS攻击)、响应速度(在遭受攻击时能否快速启动防护)、可靠性(服务的稳定性和可用性)、成本效益(价格是否合理),可以根据自己的业务需求和预算,选择知名的、具有良好口碑的DDoS防护服务提供商。

2、输入验证与过滤的具体方法有哪些?

对于不同类型的数据,可以采用不同的验证和过滤方法,对于数字类型的数据,可以进行范围检查;对于字符串类型的数据,可以进行长度限制、特殊字符过滤、正则表达式匹配等;对于日期类型的数据,可以进行格式验证,还可以使用第三方的安全库或框架提供的验证和过滤功能,以提高代码的安全性和可维护性。