服务器配置信息泄露风险如何防范?10个技巧保障数据安全

- 行业动态

- 2025-04-15

- 2

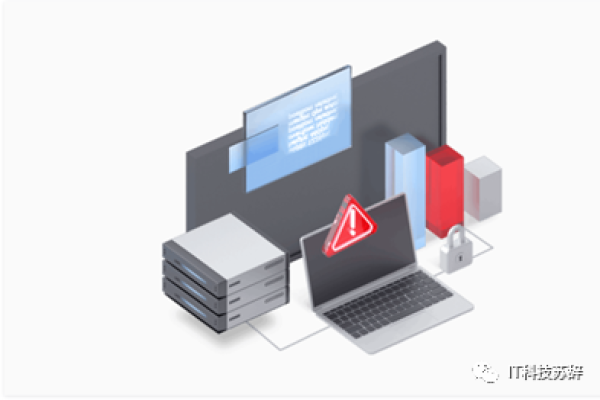

服务器配置信息泄露可能导致攻击者获取敏感数据,如账号密码、路径信息等,通常由配置文件未删除、目录遍历破绽或调试信息残留引发,建议定期检查日志与权限设置,关闭冗余服务,并对敏感信息进行加密处理。

为什么说服务器配置信息泄露是严重的安全隐患?

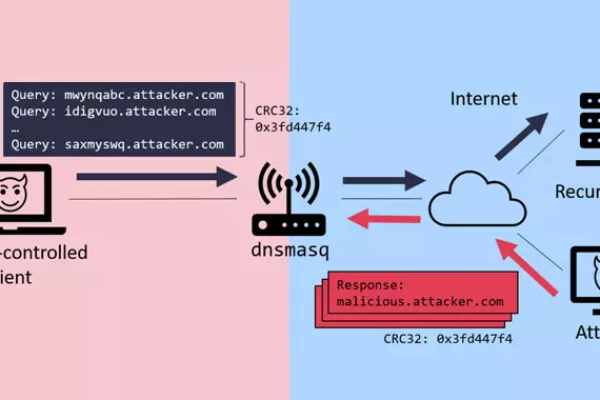

当网站服务器的配置信息无意中暴露在公共访问环境中时,可能引发连锁式安全危机,泄露的数据库连接字符串、API密钥、调试日志或管理员后台路径等信息,可能被攻击者利用发起数据窃取、权限提升甚至服务器载入。

以下是这一风险的核心危害与应对方案:

典型风险场景与后果

- 敏感文件暴露

未清理的.git目录、phpinfo()页面、备份文件(如.bak)可能包含数据库密码、服务器路径等关键信息,攻击者可通过扫描工具轻松获取。 - 错误配置的HTTP头

Server头部泄露服务器类型与版本(如Apache 2.4.6),攻击者可针对已知破绽发起定向攻击。 - 调试模式未关闭

生产环境中开启调试模式可能输出堆栈追踪,暴露代码逻辑或内部接口。 - 过时的服务组件

未更新的SSL/TLS协议(如TLS 1.0)、老旧框架版本(如WordPress插件破绽)会成为攻击入口。

后果举例

- 数据泄露:用户隐私、支付信息遭窃取

- 服务瘫痪:通过提权攻击控制服务器

- 品牌信誉损失:因安全事件导致用户流失

如何检测与修复配置泄露?

检测工具与方法

- 自动化扫描

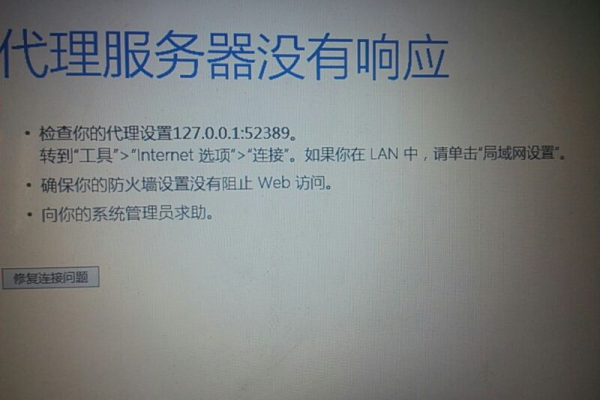

使用工具(如Nmap、Nikto)检查开放端口、响应头、目录结构。 - 手动验证

访问/server-status、/phpinfo等路径,确认是否返回敏感信息。 - 日志审计

分析访问日志中的异常请求(如大量扫描.env文件的IP)。

修复步骤

- 隐藏敏感信息

- 配置Web服务器(Nginx/Apache)禁止显示版本号:

server_tokens off; # Nginx示例

- 移除测试页面、备份文件,禁用目录遍历。

- 配置Web服务器(Nginx/Apache)禁止显示版本号:

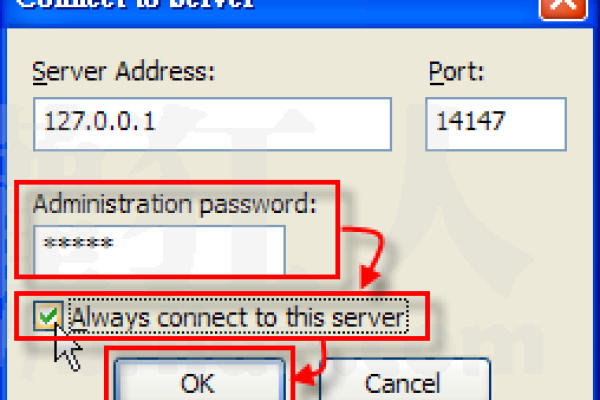

- 强化访问控制

- 对管理员后台、API接口启用IP白名单或双因素认证。

- 使用

.htaccess或防火墙限制敏感路径访问。

- 更新与加固

- 升级服务器软件至最新稳定版,禁用过时协议(如SSLv3)。

- 对数据库连接使用加密凭据,避免明文存储。

长期防护策略

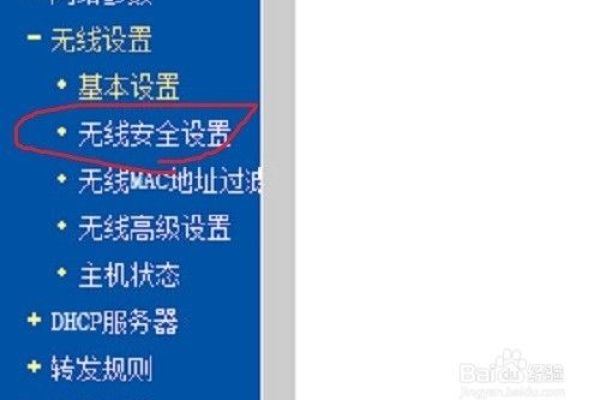

- 定期安全审计

每季度执行渗透测试,检查OWASP Top 10破绽(如信息泄露、配置错误)。 - 最小化权限原则

数据库账号仅分配必要权限,避免使用root账户运行服务。 - 启用实时监控

通过WAF(Web应用防火墙)拦截反面扫描,配置告警通知异常访问。 - 遵循安全标准

参考NIST或ISO 27001框架,制定服务器配置基线。

用户如何验证网站安全性?

- 使用在线检测工具(如SSL Labs、SecurityHeaders.com)扫描域名。

- 检查浏览器地址栏是否显示HTTPS锁标志。

- 关注网站公告中的安全更新说明。

引用说明

本文参考以下权威资料:

- OWASP《安全配置指南》

- NIST《信息系统安全控制手册》

- Apache/Nginx官方文档

- Qualys SSL Labs测试标准