根证书签发SSL证书教程,三步完成自签名证书创建指南

- 行业动态

- 2025-04-15

- 2

在互联网安全体系中,证书的签发与信任机制是保障数据传输安全的核心,根证书作为信任链的起点,承担着签发终端证书(如SSL/TLS证书)的权威角色,以下内容将详细解释根证书签发证书的流程、原理及重要性,帮助用户理解其背后的技术逻辑与安全价值。

什么是根证书?

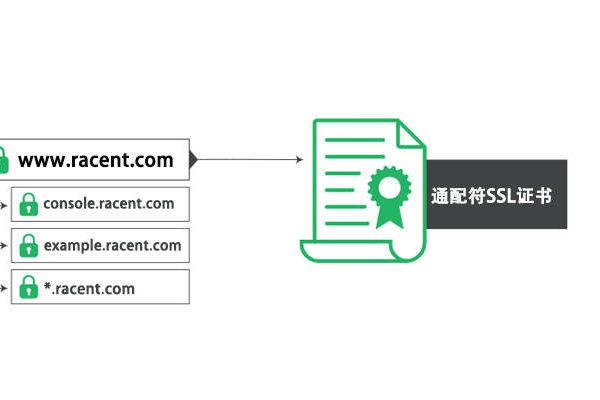

根证书(Root Certificate)是由受信任的证书颁发机构(Certificate Authority, CA)自行生成的一对密钥(公钥和私钥)中的公钥证书,它位于证书信任链的顶端,用于验证由其签发的所有子证书(如中间证书、终端证书)的合法性,浏览器、操作系统或应用程序内置了公认的根证书列表,用户访问HTTPS网站时,系统会自动通过这些根证书验证服务器证书的可靠性。

根证书签发证书的流程

当用户向CA申请SSL证书时,实际是由根证书的中间证书完成签发,具体步骤如下:

生成根证书私钥

CA首先生成一个高安全级别的根证书私钥(通常离线存储,避免泄露),并基于此私钥签发根证书。创建中间证书(可选但推荐)

为提高安全性,CA通常会使用根证书签发一个或多个中间证书(Intermediate Certificate),中间证书的私钥用于签发终端用户证书,而根证书私钥保持离线,这种层级结构(根证书→中间证书→终端证书)即使中间证书泄露,也能通过吊销机制快速响应,避免根证书受威胁。

用户申请证书

用户生成密钥对,创建证书签名请求(Certificate Signing Request, CSR),包含公钥及组织信息(域名、公司名称等),并将CSR提交给CA。CA验证与签发

CA通过域名所有权验证(如DNS解析、文件验证)和组织真实性审核(OV/EV证书)后,使用中间证书的私钥对用户公钥进行签名,生成终端证书。证书部署与信任链传递

终端证书需与中间证书一同部署到服务器,用户访问网站时,浏览器会逐级验证终端证书→中间证书→根证书的签名,形成完整的信任链。

为什么需要根证书签发?

构建信任链

根证书作为信任锚点,确保所有子证书的合法性均通过加密签名验证,若根证书被系统或浏览器信任,其签发的所有证书均会被默认信任。

防止中间人攻击

通过证书链验证,用户可确认服务器身份的真实性,避免攻击者伪造证书窃取数据。标准化管理

根证书的分层结构(根证书→中间证书→终端证书)便于CA灵活管理证书生命周期,例如吊销违规证书或更新密钥。

安全注意事项

- 根证书私钥的保护:根证书私钥一旦泄露,整个信任体系将崩溃,CA需通过硬件安全模块(HSM)和物理隔离手段确保其安全。

- 证书有效期:根证书通常设置较长有效期(10-20年),而终端证书建议不超过1年,以平衡安全性与维护成本。

- 选择可信CA:网站应选择DigiCert、Sectigo、GlobalSign等权威CA,避免使用自签名证书或不透明的小型CA。

- 定期更新与吊销检查:依赖证书吊销列表(CRL)或在线证书状态协议(OCSP)确保证书未被废止。

常见问题解答

Q1:根证书可以自签名吗?

是的,根证书本质上是自签名证书,但其权威性需通过预置到操作系统或浏览器获得。

Q2:为什么有些网站证书显示“不可信”?

可能因证书链不完整(缺失中间证书),或根证书未预装于用户设备,需检查服务器配置是否包含完整的证书链。

Q3:企业能否自建私有根证书?

可以,但需手动将私有根证书导入到所有客户端设备,适合内部系统(如企业内网),不建议公开网站使用。

引用说明

本文参考了国际标准化组织RFC 5280(证书生命周期管理)、CA/Browser Forum行业规范,以及微软、谷歌的HTTPS部署指南,技术细节遵循NIST网络安全框架建议。