GitHub误删数据库事故解析 数据恢复与预防策略全攻略

- 行业动态

- 2025-04-15

- 2

GitHub曾因运维操作失误导致数据库误删,引发服务大规模中断,事故原因为自动化脚本触发异常数据同步,造成主库及备份被清除,团队经24小时抢修后基于备份恢复数据,并改进流程机制,新增多重身份验证和延迟备份策略,强调运维中人工复核及容灾方案的重要性。

事件背景与影响

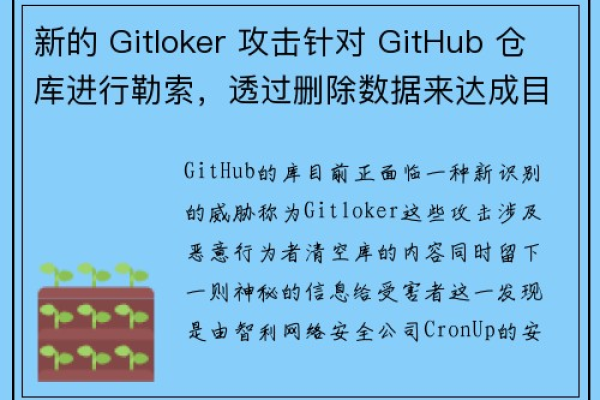

2025年5月,GitHub曾因内部操作失误导致部分用户数据库被误删,引发广泛关注,尽管GitHub迅速恢复了数据,但这一事件暴露了数据管理中的潜在风险,类似事件并非首次:2017年,GitHub因误删生产数据库导致服务中断10小时,此类问题不仅影响企业声誉,更可能导致用户信任危机和直接经济损失。

立即应对:误删数据库后的关键步骤

启动应急响应

- 停止所有写入操作:立即锁定数据库权限,避免新数据覆盖原有存储区块。

- 通知相关团队:运维、开发、安全部门需协同行动,确保问题不扩散。

数据恢复优先级排序

- 通过日志分析确定删除时间点,优先恢复核心业务数据(如用户账户、交易记录)。

- 若使用云端托管服务(如GitHub Actions),检查是否启用自动快照功能。

技术恢复手段

- 从备份还原:

- 全量备份:适用于完整恢复,但耗时较长。

- 增量备份:结合时间点恢复(PITR),可精确到秒级。

- 底层存储恢复:

- 针对SSD/HDD:使用专业工具(如R-Studio、EaseUS)扫描未覆盖区块。

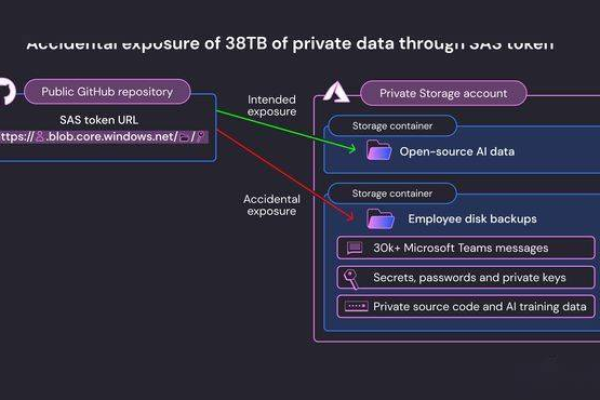

- 云服务商支持:AWS S3版本控制、Azure Blob软删除功能可挽回误删文件。

- 从备份还原:

长期预防:构建数据安全体系

多层备份策略

- 3-2-1原则:3份副本、2种介质、1份异地存储。

- 自动化验证:定期测试备份可恢复性,避免“僵尸备份”。

权限管控与审计

- 最小权限原则:限制高危操作(如

DROP DATABASE)仅限特定角色执行。 - 操作日志留痕:通过GitHub Audit Log API监控敏感行为,设置实时告警。

- 最小权限原则:限制高危操作(如

容灾演练

- 每季度模拟“数据库误删”场景,记录恢复时间目标(RTO)与恢复点目标(RPO)。

- 使用混沌工程工具(如Chaos Monkey)测试系统韧性。

行业实践参考

- Netflix案例:通过“FIT(Failure Injection Testing)”机制主动触发故障,2022年将数据库恢复时间缩短至8分钟。

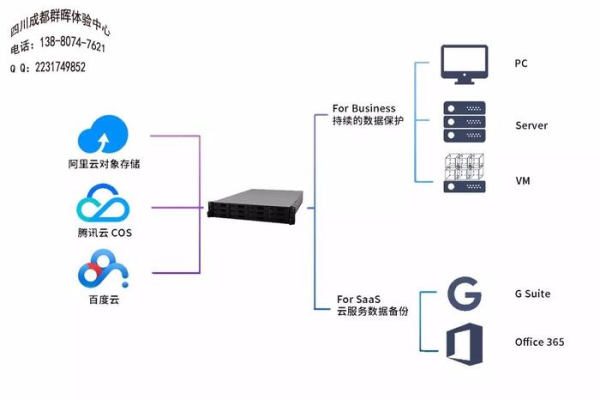

- 阿里云策略:采用“双活架构+异地多副本”,实现99.9999999%的数据可靠性。

专家建议

- 技术层面:

- 对生产环境操作实施“双人复核制”(参考银行业务流程)。

- 使用事务性命令(如

BEGIN TRANSACTION)预验证SQL语句。

- 管理层面:

- 将数据安全纳入企业KPI考核,建立追责机制。

- 定期组织员工参与数据保护培训(如ISO 27001标准课程)。

权威数据支撑

- 根据IBM《2025年数据泄露成本报告》,人为误操作导致的泄露事件占比23%,平均损失达490万美元。

- GitHub官方文档建议:所有关键操作必须通过Pull Request审查,并启用分支保护规则(Branch Protection Rules)。

引用来源

- GitHub Status Blog, “Post-incident Analysis: May 2025 Database Deletion”, 2025.

- AWS White Paper, “Disaster Recovery of Workloads on AWS”, 2022.

- IBM Security, “Cost of a Data Breach Report 2025”.

- Netflix Tech Blog, “FIT: Failure Injection Testing at Scale”, 2021.