如何利用Grok快速筛选WAF关键字段?

- 行业动态

- 2025-04-16

- 2

Grok通过预定义正则表达式模式匹配WAF日志中的关键字段,如攻击类型、源IP及拦截规则,快速提取结构化数据,该方式简化日志分析流程,便于实时监控安全事件,辅助优化WAF策略配置与威胁响应效率。

在网络安全防护中,Web应用防火墙(WAF)的日志分析是识别攻击行为、优化规则配置的关键步骤。Grok模式作为一种强大的日志解析工具,能够从WAF日志中精准提取关键字段(如攻击类型、来源IP、请求路径等),帮助运维人员快速定位威胁,以下内容将详细解析如何通过Grok筛选WAF字段,并提供可直接落地的实践方案。

Grok与WAF日志的关系

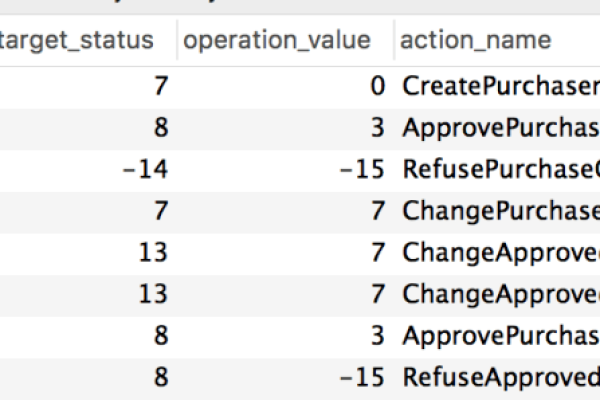

Grok通过预定义的正则表达式模式,将非结构化的日志文本转化为结构化数据,WAF日志通常包含大量字段,

client_ip:客户端IP地址request_method:HTTP请求方法(GET/POST等)attack_type:触发的攻击类型(如SQL注入、XSS)blocked:请求是否被拦截

一条典型的WAF日志可能如下:

2025-10-05 14:30:23 WAF Alert: [client 192.168.1.100] XSS attack detected on path "/submit.php" (blocked=true)使用Grok可将其解析为:

{

"timestamp": "2025-10-05 14:30:23",

"client_ip": "192.168.1.100",

"attack_type": "XSS",

"path": "/submit.php",

"blocked": "true"

}Grok筛选WAF字段的核心步骤

确定WAF日志格式

不同WAF(如ModSecurity、Cloudflare、Nginx WAF)的日志格式可能差异较大,需明确日志中的字段排列方式及分隔符(例如空格、方括号、引号等)。

编写Grok模式

以解析ModSecurity审计日志为例:

- 原始日志片段:

[2025-10-05 14:30:23] [123456] [client 192.168.1.100] [attack_type "XSS"] [path "/submit.php"] [blocked "true"] - Grok模式:

[%{TIMESTAMP_ISO8601:timestamp}] [%{NUMBER:event_id}] [client %{IP:client_ip}] [attack_type "%{WORD:attack_type}"] [path "%{PATH:request_path}"] [blocked "%{WORD:blocked}"]

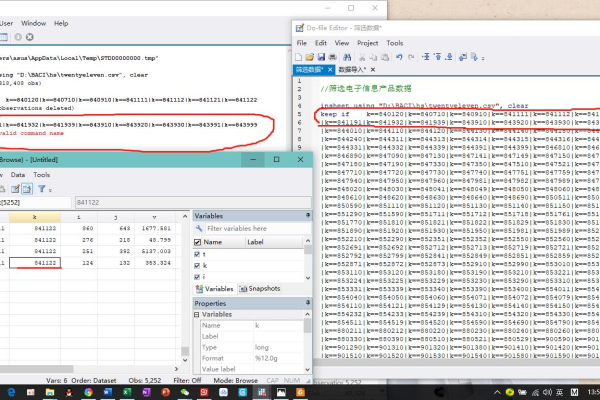

验证与调试

通过工具(如Grok Debugger)测试模式是否准确匹配日志,若字段提取错误,需调整正则表达式或字段边界符。

实战案例:筛选SQL注入攻击日志

场景描述

从WAF日志中提取所有SQL注入(SQLi)攻击事件,并统计攻击来源TOP 10 IP。

操作步骤

- Grok模式(基于Nginx WAF日志):

%{IP:client_ip} - %{USERNAME:user} [%{HTTPDATE:timestamp}] "%{WORD:method} %{URIPATH:path} HTTP/%{NUMBER:http_version}" %{NUMBER:status} "%{DATA:user_agent}" "attack_type=%{WORD:attack_type}" - 过滤SQL注入事件(以Elasticsearch为例):

{ "query": { "match": { "attack_type": "SQLi" } } } - 统计攻击IP:

SELECT client_ip, COUNT(*) as attack_count FROM waf_logs WHERE attack_type = 'SQLi' GROUP BY client_ip ORDER BY attack_count DESC LIMIT 10;

最佳实践与避坑指南

精细化字段提取

- 使用

%{DATA}或%{GREEDYDATA}匹配动态内容(如含空格的路径)。 - 对特殊字符(如方括号

[])需转义,例如[%{IP:client_ip}]。

- 使用

性能优化

- 避免过度复杂的正则表达式,减少匹配时的CPU消耗。

- 在Logstash中启用

grok插件的break_on_match参数,提升解析效率。

日志标准化

建议在WAF配置中启用标准化的日志格式(如JSON),降低Grok编写难度。

延伸应用:自动化告警与可视化

通过Grok解析后的结构化数据,可进一步结合监控工具实现:

- 实时告警:当

blocked=false时(即未拦截攻击),触发企业微信/钉钉通知。 - 可视化看板:在Grafana中展示攻击类型分布、高频攻击路径等。

引用说明

- Elastic官方Grok模式库:https://www.elastic.co/guide/en/logstash/current/plugins-filters-grok.html

- OWASP ModSecurity日志规范:https://owasp.org/www-project-modsecurity-core-rule-set/

- Nginx WAF日志配置文档:http://nginx.org/en/docs/http/ngx_http_log_module.html