服务器源代码深度解析与优化技巧实战指南

- 行业动态

- 2025-04-15

- 1

服务器源代码分析的核心价值与实践指南

在数字化时代,服务器作为支撑业务运行的核心基础设施,其代码的安全性与性能直接影响用户体验与企业利益,服务器源代码分析(Server Source Code Analysis)通过深入解析代码逻辑、识别潜在风险,为优化系统架构与提升安全性提供科学依据,以下从技术角度,系统阐述分析流程、工具选择及关键注意事项。

为什么需要服务器源代码分析?

定位性能瓶颈

通过静态代码检查(Static Code Analysis)与动态追踪(Dynamic Tracing),识别高延迟函数、冗余计算或资源泄漏问题,数据库连接未关闭可能导致内存溢出,需通过代码审查定位到具体模块。消除安全破绽

代码中的SQL注入、缓冲区溢出、未授权访问等破绽可能被反面利用,未对用户输入进行过滤的SELECT * FROM users WHERE id = ${input}语句极易引发注入攻击,分析工具可自动标记此类风险点。优化架构设计

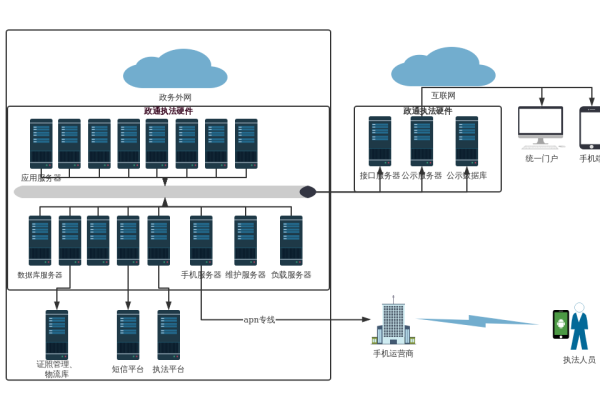

分析模块间的调用关系与依赖,发现过度耦合的组件,单体架构中频繁跨模块调用的服务,可重构为微服务以提升扩展性。

服务器源代码分析的实现步骤

环境准备与工具链搭建

- 版本控制集成:将代码库接入Git/SVN,确保分析基于最新版本。

- 工具选择:根据语言类型(如Java/Python/C++)选用SonarQube(静态分析)、Valgrind(内存检测)、Coverity(安全扫描)等工具。

- 沙盒隔离:在Docker或虚拟机中运行分析流程,避免被墙生产环境。

分层代码审查

- 语法层:检查代码规范(缩进、命名规则)与编译警告。

- 逻辑层:验证异常处理(如try-catch覆盖率)、循环边界条件。

- 架构层:绘制调用关系图,评估模块的复用率与通信效率。

安全破绽扫描

- 自动化扫描:使用OWASP ZAP或Checkmarx检测CWE/SANS TOP 25破绽。

- 手动渗透测试:模拟攻击者视角,对身份认证、会话管理等关键接口进行模糊测试。

性能压测与优化

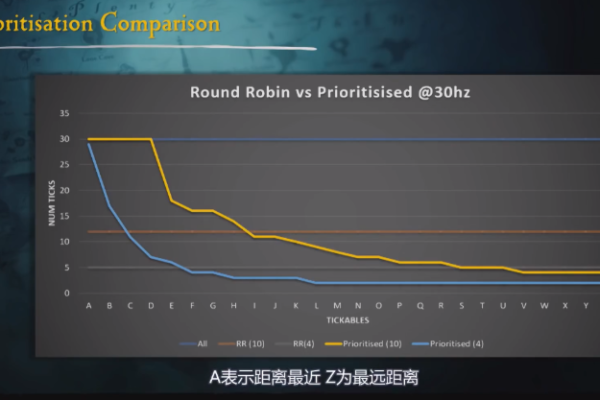

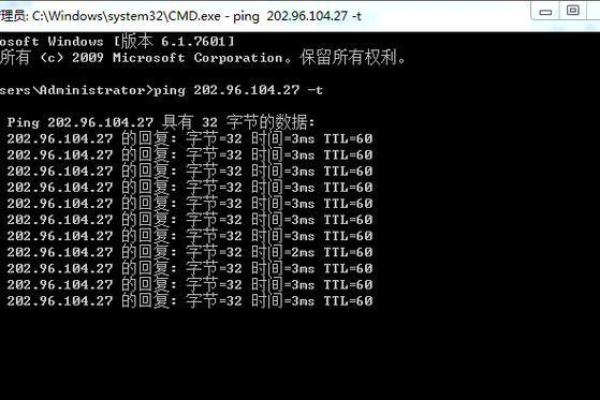

- 基准测试:通过JMeter或Locust模拟高并发请求,记录CPU/内存/IO指标。

- 热点分析:借助Profiler工具(如VisualVM)定位占用80%资源的20%代码段。

- 缓存策略:对高频访问的数据库查询引入Redis/Memcached缓存层。

提升分析效果的4个关键点

建立代码质量基线

定义圈复杂度(Cyclomatic Complexity)阈值(建议<10)、重复代码率(<5%)、测试覆盖率(>70%)等指标,持续监控改进。结合日志与监控数据

将源代码分析与ELK(Elasticsearch, Logstash, Kibana)日志、Prometheus指标关联,验证代码修改的实际效果。团队协作与知识沉淀

使用JIRA/Confluence记录缺陷修复过程,构建内部代码规范库,避免同类问题重复出现。合规性检查

针对金融、医疗等行业,确保代码符合GDPR、HIPAA等法规要求,如敏感数据加密存储、审计日志完整性校验。

常见误区与规避建议

- 误区1:过度依赖工具报告

工具可能遗漏上下文相关的逻辑错误,需结合人工复审,权限校验代码的if (user.role == 'admin')可能在工具中显示为“通过”,但未考虑角色继承场景。 - 误区2:忽视第三方依赖风险

使用SCA(Software Composition Analysis)工具(如WhiteSource)扫描依赖库的CVE破绽,及时升级组件版本。 - 误区3:性能优化盲目化

避免过早优化(Premature Optimization),优先解决影响业务核心链路的瓶颈。

引用说明

本文参考以下权威资料:

- OWASP《Top 10 Web Application Security Risks》

- NIST《Secure Software Development Framework》

- IEEE《Standard for Software Verification and Validation》