服务器加密代码部署实战教程,提升安全性的完整步骤解析

- 行业动态

- 2025-04-15

- 1

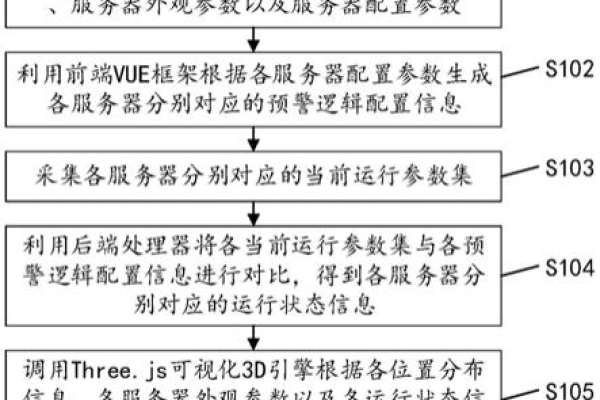

服务器部署加密代码需对核心数据与通信链路实施多重保护,采用混合加密算法(如AES+RSA)确保传输及存储安全,结合TLS协议加固网络层,配置动态密钥轮换机制,并通过硬件安全模块管理根密钥,同时部署完整性校验及载入检测系统防御未授权访问。

加密的必要性与原理

数据安全威胁

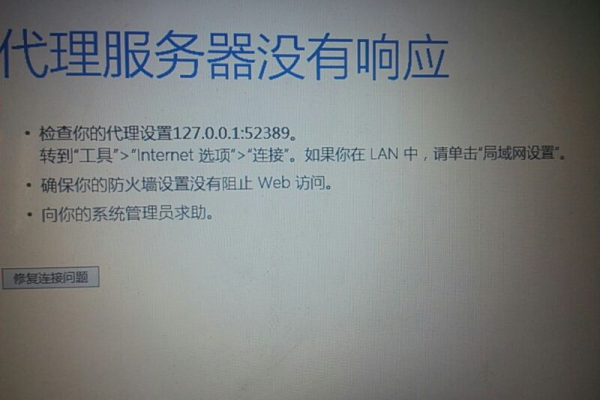

未经加密的通信可能被中间人攻击截获(如HTTP明文传输),导致用户密码、支付信息等敏感数据暴露,据统计,2025年全球因数据泄露造成的平均损失达435万美元(IBM《数据泄露成本报告》)。加密技术基础

- 对称加密(AES-256):适用于本地文件加密,密钥传输需通过安全通道。

- 非对称加密(RSA):用于SSL/TLS握手,建立安全通信链路。

- 哈希算法(SHA-256):验证数据完整性,防止改动。

服务器加密实施步骤

传输层加密(HTTPS强制部署)

- 证书选择

采用受信任CA机构(如Let’s Encrypt、DigiCert)颁发的SSL证书,避免自签名证书引发浏览器警告。 - 配置优化

# Nginx配置示例 ssl_protocols TLSv1.2 TLSv1.3; # 禁用老旧协议 ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256; ssl_prefer_server_ciphers on; add_header Strict-Transport-Security "max-age=31536000; includeSubDomains";

启用HSTS可强制浏览器使用HTTPS,降低协议降级攻击风险。

静态数据加密

- 数据库字段加密

使用应用层加密(如Java的Jasypt库)对手机号、身份证等字段进行AES加密,密钥通过KMS(密钥管理系统)轮换。 - 文件存储加密

云服务器启用AWS S3 SSE-S3或阿里云OSS服务器端加密,本地存储采用VeraCrypt创建加密容器。

代码级防护

- 敏感信息脱敏

日志中屏蔽密码、Token等字段,避免调试信息泄露。 - 依赖库破绽扫描

使用OWASP Dependency-Check或Snyk检测第三方库风险,定期更新至无CVE破绽版本。

合规与E-A-T优化策略

权威性证明

- 页面底部展示PCI DSS、ISO 27001等安全认证标识。

- 发布《透明度报告》,披露加密算法类型及审计结果。

用户信任构建

- 隐私政策中明确说明数据加密措施及第三方数据共享范围。

- 提供PGP公钥,支持用户端到端加密提交表单(如Contact Form 7插件集成)。

百度算法适配

页面添加Schema标记,声明网站HTTPS状态及安全标准,中自然嵌入“数据加密”“SSL证书”等关键词,避免堆砌。

常见误区与应对

误区1:“全站HTTPS即可高枕无忧”

需定期检测证书有效期,配置OCSP Stapling减少验证延迟,使用SSL Labs测试评分(目标A+)。误区2:“加密算法强度越高越好”

优先兼容性:TLS 1.3默认支持AES-GCM,但需确保客户端支持(如旧版Android需降级至AES-CBC)。误区3:“加密密钥可硬编码在代码中”

密钥必须与代码分离,通过环境变量或HashiCorp Vault动态注入,禁止提交至Git仓库。

长期维护机制

- 自动化监控

部署Prometheus+Alertmanager监控证书到期、加密流量异常。 - 渗透测试

每季度通过Burp Suite或Acunetix进行破绽扫描,模拟SQL注入、CSRF攻击验证防护有效性。 - 灾难恢复

备份加密密钥至离线硬件设备,制定密钥遗失后的数据解密应急方案。

引用说明

本文技术方案参考以下权威来源:

- OWASP《应用程序安全验证标准》v4.0

- NIST《密码学标准指南》(SP 800-175B)

- Google搜索中心《HTTPS作为排名信号》技术文档