activemq破绽检测

- 行业动态

- 2025-02-15

- 13

ActiveMQ是一个开源的消息代理和集成模式服务器,它支持Java消息服务(JMS) API,它是Apache Software Foundation下的一个项目,用于实现消息中间件,帮助不同的应用程序或系统之间进行通信。

破绽详情

1、破绽描述:

2023年10月25日,Apache ActiveMQ官方发布新版本,修复了一个远程代码执行破绽(CNVD-2023-69477 CVE-2023-46604),攻击者可构造反面请求通过Apache ActiveMQ的61616端口发送反面数据导致远程代码执行,从而完全控制Apache ActiveMQ服务器。

2、影响版本:

受影响的版本包括Apache ActiveMQ 5.18.0 before 5.18.3、Apache ActiveMQ 5.17.0 before 5.17.6、Apache ActiveMQ 5.16.0 before 5.16.7以及Apache ActiveMQ before 5.15.16。

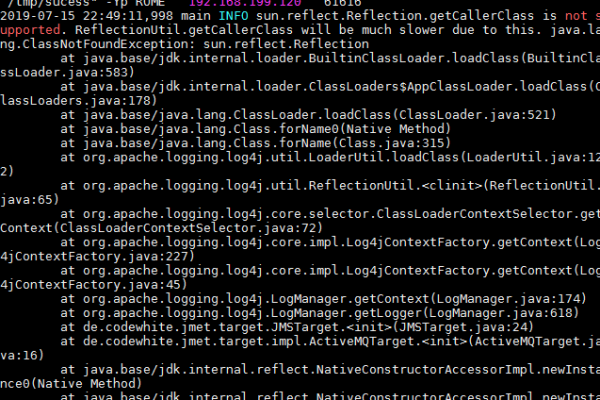

3、破绽利用方式:

攻击者可以通过发送特制的请求到ActiveMQ服务器的61616端口,利用反序列化破绽执行任意代码。

检测方法

为了检测ActiveMQ服务器是否存在此破绽,可以采取以下几种方法:

1、版本检查:

确认运行中的ActiveMQ服务器的版本,如果版本低于5.18.3、5.17.6、5.16.7或5.15.16,则该服务器可能受到此破绽的影响。

2、破绽扫描工具:

使用专业的破绽扫描工具对ActiveMQ服务器进行扫描,这些工具通常能够检测出已知的安全破绽,并提供详细的破绽信息和修复建议,奇安信自动化渗透测试系统、奇安信开源卫士等工具已经支持对Apache ActiveMQ远程代码执行破绽的检测。

3、手动检测:

对于无法使用自动化工具进行检测的情况,可以尝试手动检测,这通常涉及检查ActiveMQ服务器的配置和日志文件,以查找与破绽相关的线索,这种方法需要较高的技术能力和经验。

修复措施

针对ActiveMQ远程代码执行破绽,可以采取以下修复措施:

1、升级版本:

将ActiveMQ服务器升级到官方发布的安全版本,即Apache ActiveMQ 5.18.3、5.17.6、5.16.7或5.15.16及以上版本,这些版本已经修复了该破绽,可以有效防止攻击者利用此破绽进行远程代码执行。

2、限制访问权限:

如果无法立即升级ActiveMQ服务器,可以考虑限制对61616端口的访问权限,只允许受信任的IP地址或网络段访问该端口,以减少潜在的攻击面。

3、配置安全策略:

在ActiveMQ服务器上配置适当的安全策略,如启用身份验证和授权机制、限制消息大小和传输速率等,这些措施可以提高服务器的安全性,并降低被攻击的风险。

FAQs

Q1: 我应该如何确认我的ActiveMQ服务器是否受到此破绽的影响?

A1: 您可以通过检查ActiveMQ服务器的版本来确认是否受到此破绽的影响,如果版本低于5.18.3、5.17.6、5.16.7或5.15.16,则该服务器可能受到此破绽的威胁,您还可以使用专业的破绽扫描工具对服务器进行扫描以获取更准确的结果。

Q2: 升级ActiveMQ服务器是否会影响现有业务?

A2: 升级ActiveMQ服务器可能会对现有业务产生一定影响,具体取决于升级过程中的操作和服务器的配置,在进行升级之前,建议备份重要数据并制定详细的回滚计划以应对可能出现的问题,在升级完成后应进行全面的功能测试以确保业务的正常运行。

小编有话说

ActiveMQ远程代码执行破绽是一个严重的安全破绽,它可能导致未经授权的攻击者完全控制受影响的服务器,强烈建议所有使用ActiveMQ的用户尽快采取上述修复措施来保护自己的服务器免受此破绽的威胁,保持对安全动态的关注并定期更新软件版本也是预防类似安全事件的重要措施之一。