MongoDB IOTA.99000003未授权破绽,如何应对这一安全威胁?

- 行业动态

- 2024-12-30

- 3310

MongoDB 未授权破绽(IoTA.99000003)允许未经身份验证的攻击者访问数据库,可能导致数据泄露或改动。建议立即更新至安全版本并实施访问控制措施。

MongoDB未授权访问破绽(IoTA.99000003)是一个严重的安全破绽,它允许未经授权的用户访问和操作MongoDB数据库,以下是对该破绽的详细分析:

一、破绽简述

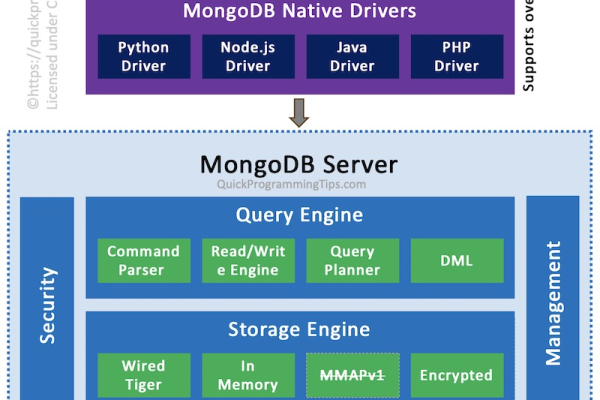

MongoDB是一款非常受欢迎的开源NoSQL数据库,广泛应用于各种Web应用和移动应用中,由于默认配置的不当或者管理员的疏忽,不少MongoDB数据库处于未授权访问的状态,从而产生了潜在的安全风险,未授权访问破绽指的是在MongoDB数据库中,没有设置正确的访问控制权限,导致攻击者可以直接访问数据库,获取或者修改敏感数据。

二、破绽详情

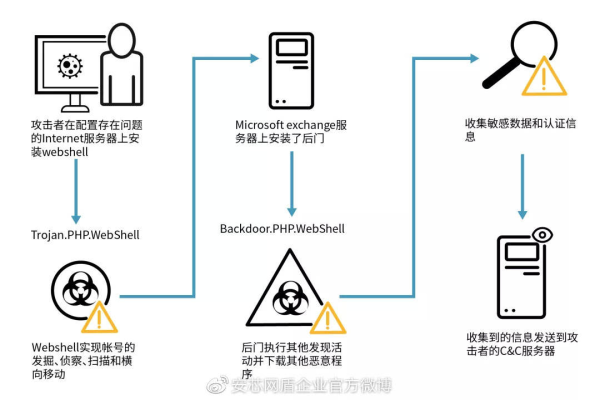

1、破绽成因:MongoDB在默认情况下是没有开启身份验证机制的,这意味着任何人都可以直接连接数据库并执行操作,当服务监听在0.0.0.0时,可远程无需授权访问数据库。

2、影响版本:该破绽影响多个版本的MongoDB数据库,具体版本信息可能因不同报告而异,但通常涉及较旧或未正确配置的版本。

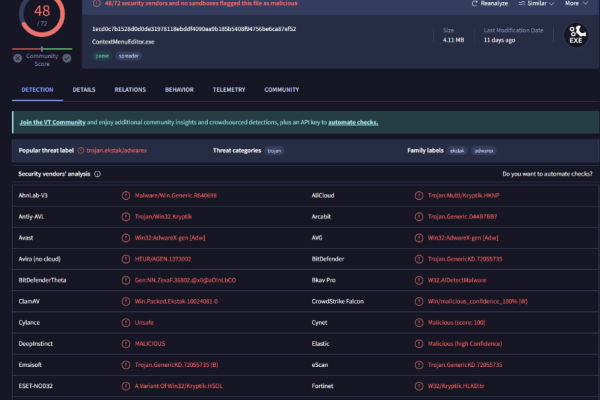

3、危害等级:该破绽被评定为严重级别,威胁等级高,影响面广泛,攻击者可以利用此破绽获取敏感数据、修改数据甚至破坏数据库,导致严重的生产事故。

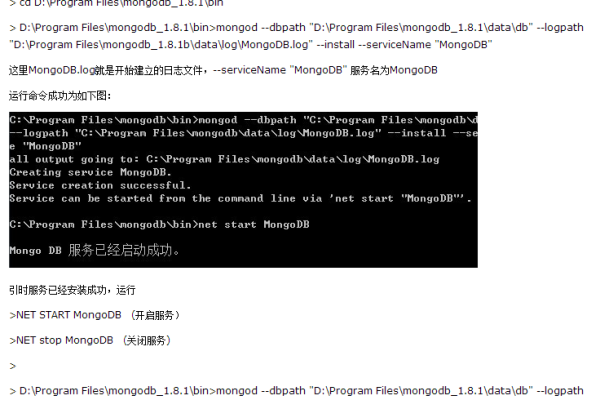

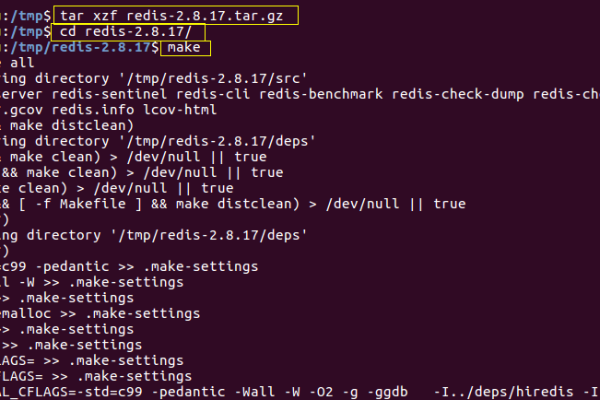

三、环境搭建与破绽复现

为了复现该破绽,可以采用Docker等容器化技术来快速搭建MongoDB环境,以下是一个简单的步骤示例:

1、拉取MongoDB镜像:docker pull mongo

2、创建并运行容器:docker run -d -p 27017:27017 mongo

3、查看运行中的容器:docker ps

4、连接MongoDB:使用MongoDB的shell工具或其他数据库管理工具连接到运行中的MongoDB实例,使用命令mongo --host <target_ip> --port <target_port>进行连接。

5、验证破绽:在连接成功后,可以尝试执行一些数据库操作(如查询、插入、删除等),以验证是否存在未授权访问的情况。

四、加固方案

为了防止MongoDB未授权访问破绽的利用,建议采取以下加固措施:

1、修改默认端口:将MongoDB的默认端口(TCP 27017)修改为其他端口,以减少被扫描和攻击的风险。

2、限制服务访问:不要将MongoDB服务器部署在互联网上或DMZ区域,建议仅对内网服务器提供服务,如果必须对外提供服务,应使用安全组防火墙或本地操作系统防火墙对访问源IP进行控制。

3、启用身份验证:在MongoDB中启用基于角色的访问控制(RBAC),并为每个用户分配适当的权限,确保在admin数据库中添加了至少一个具有管理权限的用户。

4、使用强密码:为MongoDB用户设置复杂且唯一的密码,避免使用默认密码或弱密码。

5、监控与审计:定期检查MongoDB的日志文件,监控数据库访问情况,及时发现并处理异常行为。

五、FAQs

Q1: 如何检测MongoDB是否受到未授权访问破绽的影响?

A1: 可以通过检查MongoDB的配置文件、日志文件以及使用安全工具(如阿里云云盾安骑士)进行破绽扫描来检测MongoDB是否受到未授权访问破绽的影响。

Q2: 如果发现MongoDB存在未授权访问破绽,应该如何修复?

A2: 如果发现MongoDB存在未授权访问破绽,应立即采取加固措施,包括修改默认端口、限制服务访问、启用身份验证、使用强密码以及加强监控与审计等。

六、小编有话说

MongoDB未授权访问破绽是一个严重的安全问题,需要引起管理员的高度重视,通过及时更新数据库版本、正确配置访问控制列表、使用强密码以及加强监控与审计等措施,可以有效防止未授权访问破绽的利用,保护数据库的安全,也建议管理员定期对系统进行安全评估和破绽扫描,及时发现并修复潜在的安全隐患。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/378527.html