服务器遭受破解爆破怎么办

- 行业动态

- 2025-04-14

- 1

服务器遭爆破攻击时,应立即隔离并切断网络,排查载入路径,修复破绽,重置高强度密码,限制登录IP与尝试次数,启用防火墙拦截异常流量,升级系统补丁,备份关键数据并启动安全监控,必要时寻求专业团队协助溯源加固。

服务器遭受破解爆破怎么办?

当服务器遭遇破解爆破攻击(即暴力破解)时,每一秒的延迟都可能造成数据泄露、业务中断甚至法律风险,以下是针对此类攻击的详细应对方案,涵盖紧急处理、防御加固、长期策略三个层面,确保符合安全规范与法律要求。

立即采取紧急措施

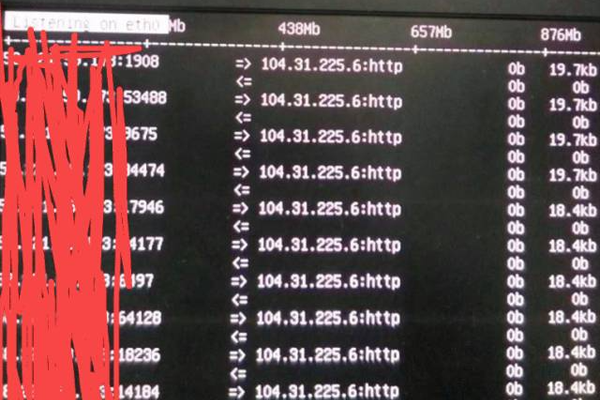

切断攻击源

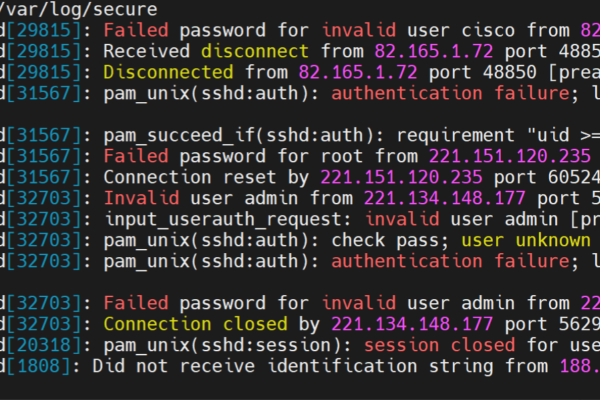

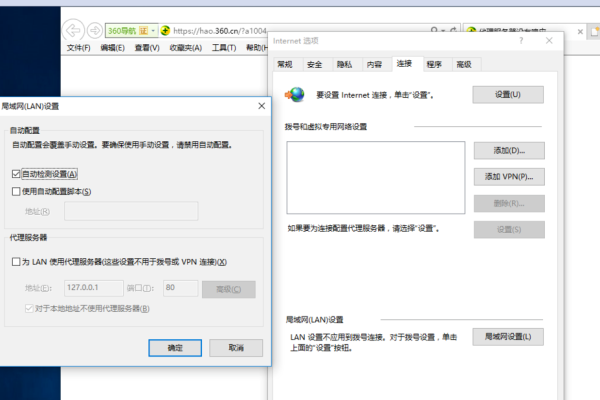

- 通过服务器日志(如

/var/log/auth.log或Windows事件查看器)定位攻击者的IP地址,使用防火墙(如iptables、Windows防火墙)封锁相关IP段。 - 启用云服务商的“安全组”功能,限制仅允许可信IP访问关键端口(如SSH的22端口、RDP的3389端口)。

- 通过服务器日志(如

暂停受影响的服务

- 若攻击针对特定服务(如数据库、远程登录),临时关闭该服务端口,防止进一步渗透。

- 使用备用服务器或负载均衡切换流量,保障业务连续性。

取证与日志备份

导出完整的攻击日志(包括时间戳、IP、尝试的账号名),保存为不可改动的格式(如PDF或加密文件),为后续法律追责提供证据。

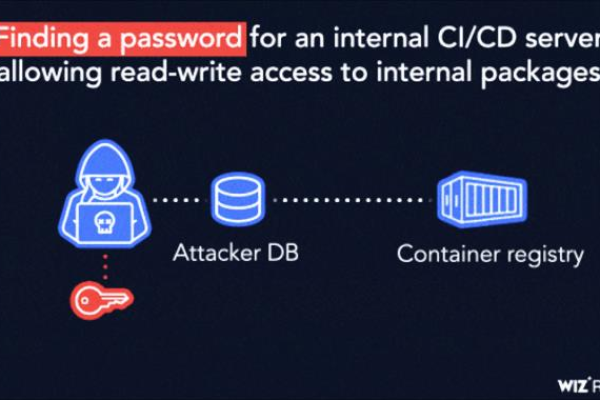

加固服务器防御体系

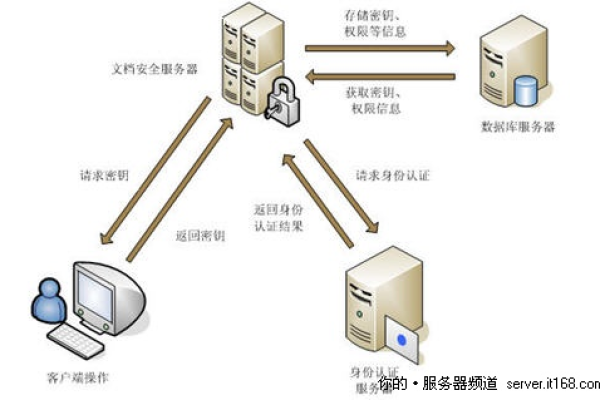

强制使用高强度认证

- 禁用默认账号:删除或重命名

admin、root等默认账户。 - 启用密钥登录:关闭SSH密码登录,改用RSA密钥认证(参考命令:

sshd_config中设置PasswordAuthentication no)。 - 多因素认证(MFA):为关键服务(如数据库管理后台)添加短信/令牌二次验证。

- 禁用默认账号:删除或重命名

网络层防护

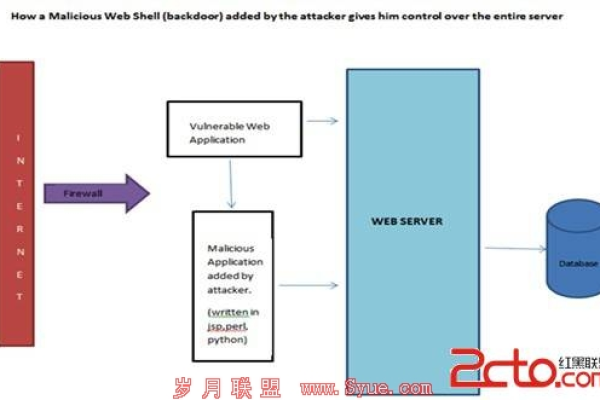

- 部署载入防御系统(IPS):使用开源工具如Suricata或商业方案(如Cloudflare WAF),实时拦截异常登录请求。

- 限制登录尝试频率:通过工具如

fail2ban(Linux)或Account Lockout Policy(Windows)自动封禁多次失败IP。 - 隐藏关键端口:将SSH、远程桌面等端口改为非标准端口(例如将22改为5022),降低被扫描概率。

系统与软件更新

- 立即修补已知破绽(如OpenSSL、Apache/Nginx的CVE破绽),启用自动更新功能(如

unattended-upgrades)。 - 禁用过期协议(如SSHv1、TLS 1.0),使用现代加密算法(如AES-256、ChaCha20)。

- 立即修补已知破绽(如OpenSSL、Apache/Nginx的CVE破绽),启用自动更新功能(如

长期安全策略

定期渗透测试与审计

- 每季度雇佣第三方安全团队模拟攻击,检测防御破绽。

- 使用自动化工具(如Nessus、OpenVAS)扫描配置错误与弱密码。

数据备份与灾备方案

- 遵循“3-2-1原则”:保留3份备份,存储于2种不同介质(如云存储+本地硬盘),其中1份离线保存。

- 定期演练数据恢复流程,确保备份可用性。

员工安全意识培训

- 强制要求运维人员使用密码管理器(如1Password、Bitwarden)生成随机密码。

- 模拟钓鱼攻击测试,降低社会工程学风险。

法律与合规响应

- 报告义务:根据《网络安全法》及《数据安全法》,若发生数据泄露,需在48小时内向属地网信部门报告。

- 用户通知:若涉及用户隐私泄露,需通过公告、邮件等方式告知影响范围与补救措施。

- 留存证据:联系专业司法鉴定机构对攻击痕迹进行公证,必要时提起诉讼。

参考文献

- 中国《网络安全法》第四章“网络信息安全”

- OWASP《暴力破解防护指南》

- NIST《信息安全事件响应手册》(SP 800-61)

- 阿里云《服务器载入应急处理白皮书》

- 酷盾《DDoS与CC攻击防护最佳实践》

(完)