存放账号密码的数据库怎么设计

- 行业动态

- 2025-04-13

- 2

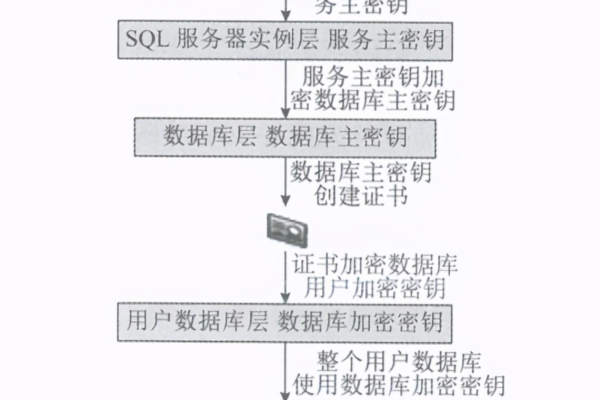

设计存放账号密码的数据库需遵循安全原则:使用独立用户表存储账号、盐值和哈希加密后的密码,采用强哈希算法(如bcrypt),关键字段包括用户ID、唯一用户名、密码哈希值及随机盐值,禁止明文存储密码,通过预处理语句防注入,定期更新加密密钥,可附加双因素认证增强安全性。

在现代互联网应用中,数据库存储用户账号和密码的安全性是核心问题之一,以下设计原则和技术要点,可确保数据既安全又符合行业标准(如OWASP、NIST等权威指南),同时为开发者提供可落地的解决方案。

核心设计原则

禁止明文存储

明文密码如同未上锁的保险箱,一旦数据库泄露,攻击者可直接获取用户凭证,需通过哈希(Hashing)技术将密码转化为不可逆的字符串。使用强哈希算法

- 推荐算法:bcrypt、Argon2、Scrypt 或 PBKDF2。

这些算法专为密码存储设计,支持盐值(Salt)和迭代次数(Work Factor),能有效抵御彩虹表攻击。

示例:bcrypt 自动生成盐值,且计算成本可调[^1^]。 - 避免弱算法:MD5、SHA-1 等已被证明不安全。

- 推荐算法:bcrypt、Argon2、Scrypt 或 PBKDF2。

唯一盐值(Unique Salt)

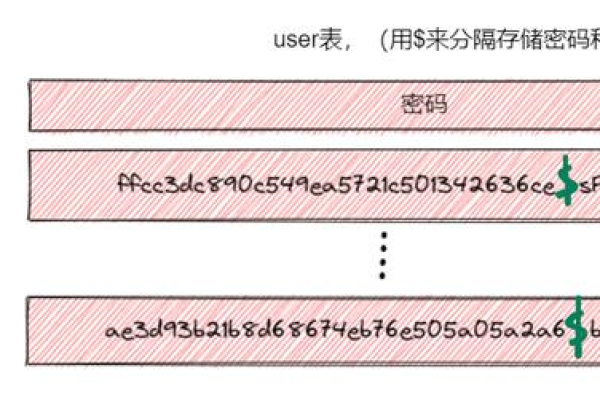

- 每个密码需关联一个随机生成的盐值(16字节以上),防止攻击者批量破解密码。

- 盐值应与哈希结果一并存储,但需与密码分开管理。

迭代次数优化

通过调整算法的工作因子(如 bcrypt 的 cost 参数),使单次哈希计算耗时约 100ms~1s,平衡安全性与性能。

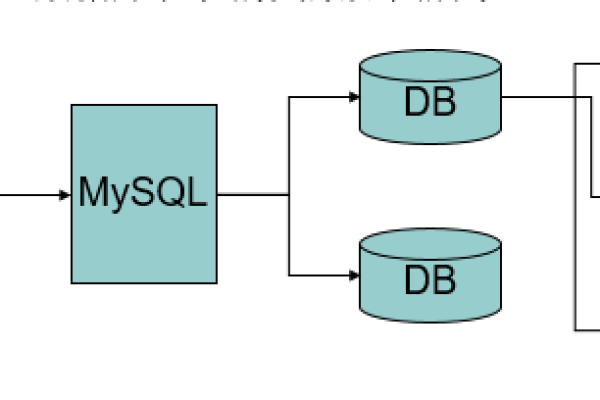

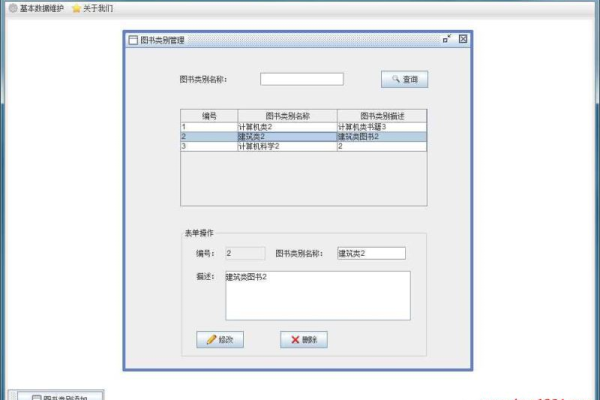

数据库表结构设计

以下为建议的账号密码表字段:

| 字段名 | 类型 | 说明 |

|---|---|---|

| user_id | BIGINT UNSIGNED | 主键,与业务逻辑解耦,避免用邮箱/手机号作主键。 |

| username | VARCHAR(255) | 唯一索引,用于登录验证。 |

| password_hash | CHAR(60) | 存储哈希结果(如 bcrypt 固定输出60字符)。 |

| salt | CHAR(29) | 可选(若哈希算法已内置盐值可不单独存储)。 |

| last_updated | DATETIME | 记录密码修改时间,强制用户定期更新。 |

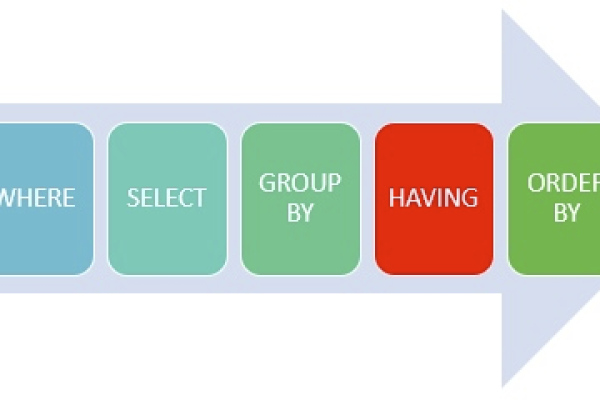

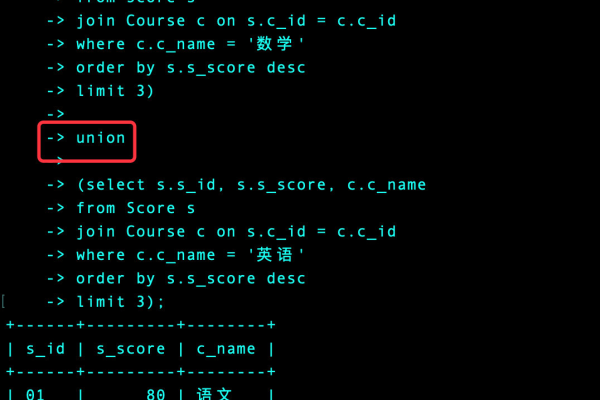

技术实现步骤

注册流程

- 用户提交密码后,服务端生成随机盐值。

- 使用 bcrypt 对“密码+盐值”进行哈希运算。

- 将哈希结果、盐值、用户名存入数据库。

登录验证

- 根据用户名查询对应的哈希值与盐值。

- 对用户输入的密码执行相同哈希操作。

- 对比结果是否一致。

密码重置

- 通过邮件或短信发送一次性验证链接。

- 禁止原密码明文传输,仅允许通过哈希后的临时令牌修改。

常见错误与规避方法

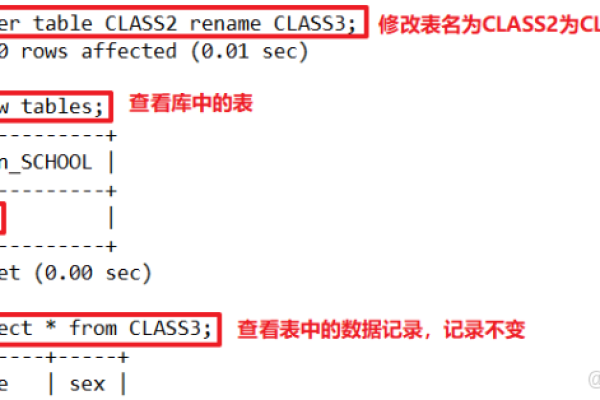

- 错误1:使用加密(Encryption)而非哈希

→ 加密可逆,密钥泄露会导致密码暴露。 - 错误2:盐值重复使用或长度不足

→ 用安全的随机数生成器(如/dev/urandom)生成唯一盐值。 - 错误3:未限制登录尝试次数

→ 集成验证码或封禁IP策略,防止暴力破解。

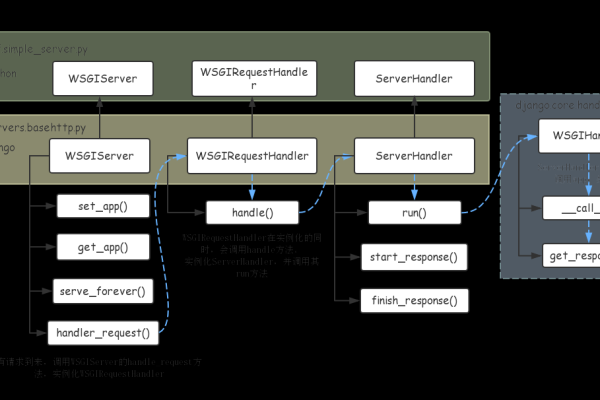

增强安全性的额外措施

- 多因素认证(MFA)

结合短信验证码、TOTP(如Google Authenticator)或硬件密钥,降低密码泄露风险。 - 定期审计与强制更新

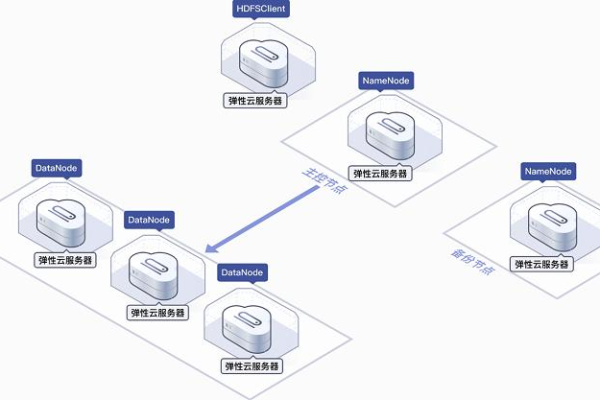

要求用户每90天更换密码,并检测是否使用已泄露的密码(参考 Have I Been Pwned API)。 - 字段隔离与访问控制

- 将密码表与用户基本信息表分离,限制数据库账号的读写权限。

- 通过ORM或预处理语句防止SQL注入。

合规性建议

- 遵循GDPR、CCPA等隐私法规:仅存储必要信息,提供数据删除接口。

- 定期渗透测试:通过第三方工具(如Burp Suite)检测破绽。

- 日志脱敏:确保日志中不记录密码或哈希值。

[^1^]: OWASP密码存储备忘单 https://cheatsheetseries.owasp.org/cheatsheets/Password_Storage_Cheat_Sheet.html

[^2^]: NIST数字身份指南 https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-63b.pdf