access 数据库 注入

- 行业动态

- 2025-02-14

- 5

Access 数据库注入是一种针对使用 Microsoft Access 作为后端数据库的应用程序的安全破绽利用方式,以下是关于 Access 数据库注入的详细解释:

1、注入原理

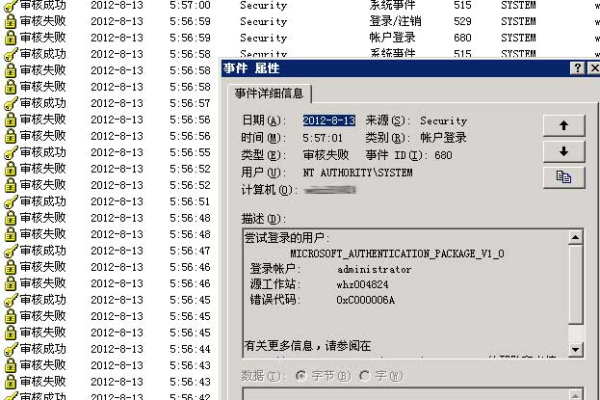

SQL 语句拼接:当应用程序使用用户输入的数据来构建 SQL 查询语句时,如果对用户输入的验证和过滤不严格,反面用户可以在输入中插入特殊的 SQL 语法,从而改变原始的 SQL 查询意图,达到获取敏感信息、改动数据或执行其他反面操作的目的,在一个登录页面中,用户输入的用户名和密码会被直接拼接到 SQL 查询语句中,如果攻击者在用户名输入框中输入特定构造的字符串,可能会使查询语句被修改为绕过密码验证的逻辑。

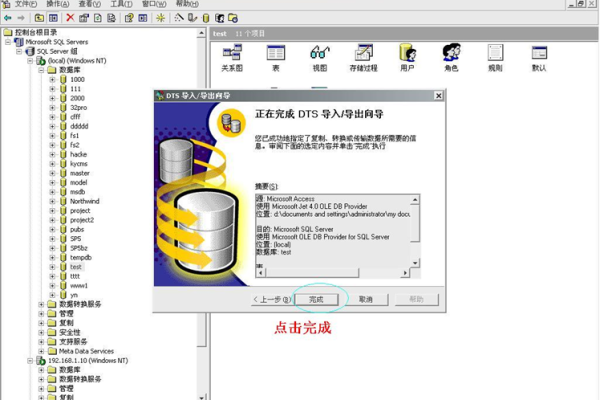

Access 数据库特性:Access 数据库通常用于小型应用程序,其安全性相对较弱,容易受到 SQL 注入攻击,它以文件形式存储在服务器上,攻击者如果能够找到数据库文件的路径,就有可能通过下载等方式获取整个数据库,造成严重的数据泄露风险。

2、常见注入类型

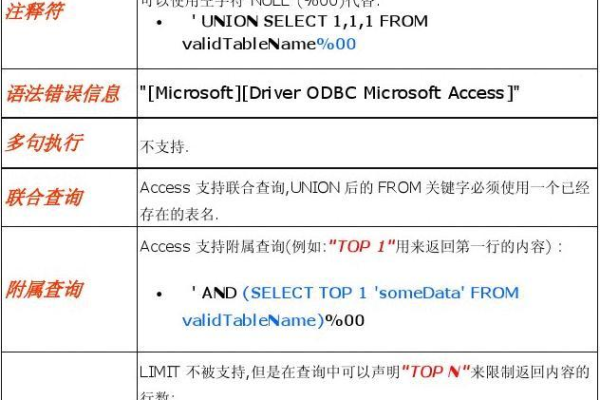

字符型注入:用户输入的内容被当作字符来处理,而字符需要用引号引起来,如果是单引号引起来就可能产生字符型注入,输入单引号会干扰闭合,然后加入查询语句,最后用#进行闭合。

数字型注入:通过在输入中插入数字型的反面代码,来影响 SQL 查询的结果,在一些场景下,攻击者可以通过猜测数字型的字段名或在数字型的参数后添加特定的数字序列,来获取数据库中的敏感信息。

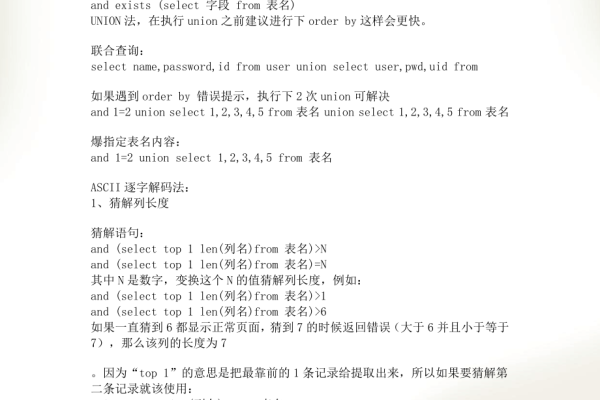

联合查询注入:利用 union 关键字将多个 SQL 查询语句合并在一起执行,从而获取更多的数据,攻击者可以通过联合查询来获取数据库中的其他表的信息,甚至是整个数据库的结构。

3、判断是否可注入的方法

简单判断:可以在 URL 或其他输入参数后面添加一些特殊的字符或语句,如 “and 1=1” 或 “and 1=2”,如果页面返回结果正常,说明可能存在注入破绽;如果页面报错或返回异常结果,则可能不存在注入破绽。

工具辅助:使用专业的安全测试工具,如 BurpSuite 等,可以对目标网站进行扫描和分析,检测是否存在 SQL 注入破绽。

4、防御措施

预编译语句:使用预编译语句(Prepared Statements)来执行 SQL 查询,预编译语句会将 SQL 语句和参数分开处理,避免了 SQL 注入的发生。

输入验证:对用户输入的数据进行严格的验证和过滤,只允许合法的数据格式和内容通过,检查输入是否为数字、是否符合特定的长度和格式等。

权限控制:合理设置数据库和应用程序的用户权限,限制用户对数据库的操作范围,只授予用户必要的权限,避免因权限过大而导致的安全风险。

下面是两个与Access数据库注入相关的常见问题及解答:

1、如何判断一个网站是否存在Access数据库注入破绽?

可以尝试在网站的输入参数后面添加 “and exists(select * from msysobjects)>0” 这样的语句来判断,如果页面返回正常,说明可能存在 Access 数据库注入破绽;如果页面报错或返回异常结果,则可能不存在注入破绽,也可以使用专业的安全测试工具进行扫描和分析。

2、如何防止Access数据库被注入?

采用预编译语句来执行 SQL 查询,避免直接拼接用户输入的参数到 SQL 语句中,对用户输入的数据进行严格的验证和过滤,确保数据的合法性和安全性,合理设置数据库的用户权限,只授予用户必要的操作权限,定期对数据库和应用进行安全审计和破绽修复。

Access 数据库注入是一种严重的安全威胁,开发者和管理员应高度重视,采取有效的防范措施保护数据库的安全,不断学习和了解新的安全技术和攻击手段,以便更好地应对潜在的安全风险。