绕过cdn最好的方法

- 行业动态

- 2025-04-13

- 2

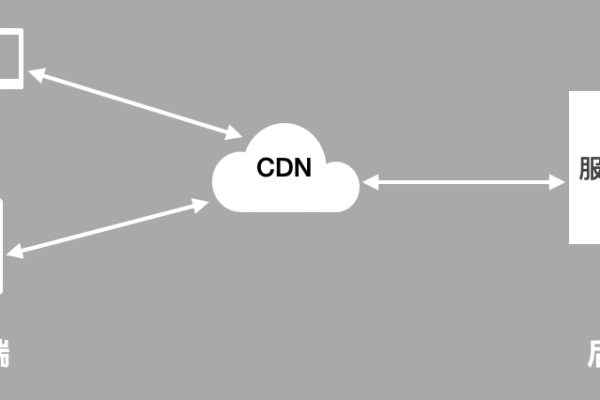

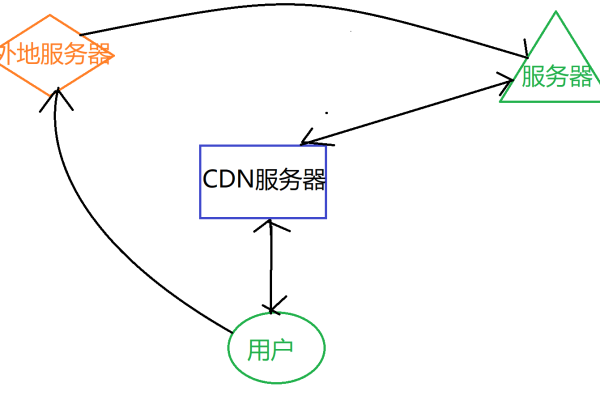

在网络安全领域,绕过CDN(内容分发网络)通常是出于合法渗透测试或安全审计的目的,用于验证服务端真实IP的防护能力,以下是从技术角度提供的专业方法及注意事项,所有操作需遵守法律法规并事先获得授权。

常见绕过CDN的技术思路

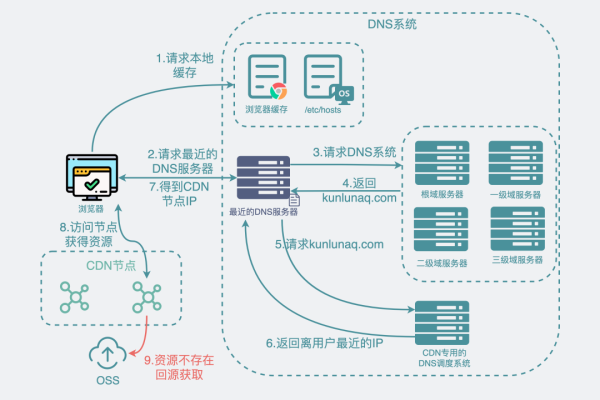

历史解析记录查询

通过第三方工具(如SecurityTrails、DNS历史记录查询)追溯目标域名的早期DNS解析记录,可能发现未启用CDN时的真实IP地址,部分网站可能在测试阶段未配置CDN,导致历史IP泄露。子域名探测

CDN通常仅覆盖主域名,子域名(如test.example.com、api.example.com)可能直接解析到源服务器,使用工具(如Sublist3r、Amass)扫描子域名,获取未受保护的IP。SSL证书指纹匹配

目标服务器若使用独立SSL证书,可通过证书的SHA-1指纹在搜索引擎(如Censys、Shodan)中反查关联的IP地址,绕过CDN的域名伪装。邮件服务器头信息

若目标网站发送过系统邮件(如注册验证、订阅通知),检查邮件头中的Received字段,可能暴露邮件服务器的真实IP(需通过工具如MXToolBox验证)。全球DNS区域传送破绽

利用配置不当的DNS服务器,通过AXFR请求获取完整的DNS区域记录,可能包含未公开的解析信息(需授权测试)。

进阶技术手段

ICMP响应延迟分析

向CDN节点与疑似源IP发送大量ICMP请求,真实服务器因未优化网络层可能响应更慢(需结合Traceroute路径分析)。HTTP标头特征比对

对比CDN节点和真实服务器的HTTP响应头(如Server、X-Powered-By字段),差异可能暴露源站身份,CDN通常返回via: CDN-Provider标识。第三方服务集成破绽

若网站使用第三方服务(如网站监控、统计代码),部分JS脚本可能直接调用源站接口,通过代码审计提取API域名或IP。网络空间测绘引擎

使用ZoomEye、Shodan等工具,按特定端口(如SSH默认22端口)或服务版本(如Nginx定制化配置)筛选资产,匹配目标特征。

注意事项与合规要求

授权原则

任何绕过CDN的操作必须提前获得目标所有者书面授权,未经许可的探测行为可能构成违法(依据《网络安全法》第27条)。风险控制

高频率的探测请求可能触发CDN厂商的防御机制(如IP封禁),建议通过代理池分散请求来源,限制扫描速率。结果验证

获取疑似IP后,需通过反向解析(nslookup)、端口扫描(nmap -sV)及服务指纹对比确认是否为真实源站。

防御建议(针对网站管理员)

严格隔离源站

禁止源服务器直接响应非CDN IP的请求,通过防火墙设置白名单(仅允许CDN节点IP访问80/443端口)。

隐藏敏感信息

移除HTTP响应头的服务器版本信息,禁用ICMP协议响应,避免通过技术特征暴露身份。动态IP轮换

使用云服务提供商的弹性IP功能,定期更换源站出口IP,降低被关联风险。

引用来源

- 全球DNS数据库查询:SecurityTrails

- SSL证书指纹检索:Censys.io

- 网络安全法解读:中国国家互联网信息办公室

(本文仅用于技术研究交流,严禁用于非规用途。)