dns服务器用的什么协议

- 行业动态

- 2025-04-13

- 3

DNS服务器主要使用UDP和TCP协议,默认情况下,DNS查询通过UDP端口53进行传输,因其高效低延迟;当响应数据超过512字节或执行区域传输等操作时,则自动切换到TCP协议以保证可靠性,两者均工作在53端口。

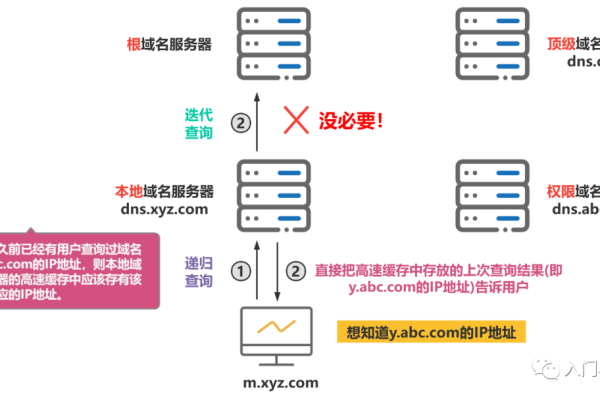

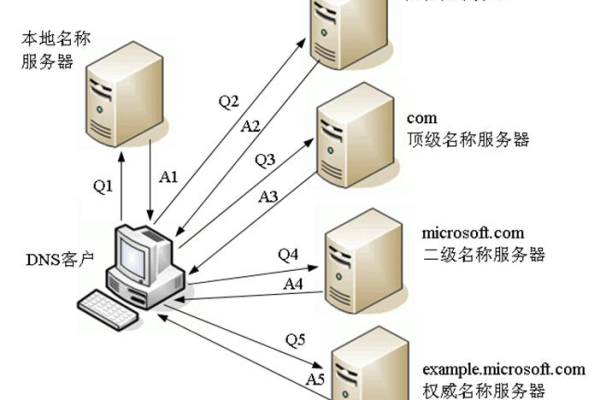

DNS(域名系统)是互联网的核心基础设施之一,负责将人类可读的域名(如www.example.com)转换为机器可识别的IP地址(如168.1.1),这一过程依赖多种协议实现,具体取决于应用场景和需求,以下是DNS服务器使用的主要协议及其作用。

UDP(用户数据报协议)

- 用途: 大多数DNS查询和响应通过UDP协议完成。

- 端口:默认使用53号端口。

- 特点:

- 高效快速:UDP是无连接的协议,无需建立复杂的握手过程,传输延迟低。

- 数据包限制:单个UDP数据包大小通常不超过512字节,若响应超过此限制,DNS服务器会要求客户端改用TCP。

- 适用场景:日常的域名解析请求(如浏览器访问网站时触发的查询)。

TCP(传输控制协议)

- 用途:在以下两种场景中,DNS会使用TCP协议:

- 区域传输(Zone Transfer):主DNS服务器向从服务器同步完整的域名数据时,因数据量较大(如数千条记录),需通过TCP保证传输可靠性。

- 大响应数据包:当DNS响应超过UDP的512字节限制时,服务器会通知客户端改用TCP。

- 端口:同样使用53号端口。

- 特点:

- 可靠性:TCP通过三次握手建立连接,并确保数据完整性和顺序。

- 效率较低:因连接管理复杂,速度慢于UDP,适用于对数据完整性要求高的场景。

DNS over HTTPS(DoH)与DNS over TLS(DoT)

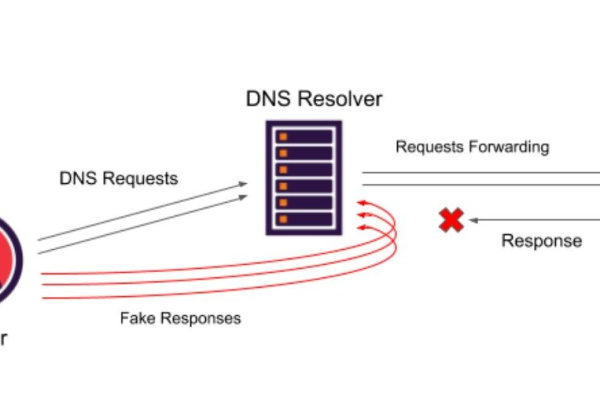

- 背景:传统DNS协议(UDP/TCP)以明文传输数据,存在隐私泄露和中间人攻击风险,为提升安全性,出现了以下加密协议:

- DNS over HTTPS(DoH):

- 端口:使用443端口(与HTTPS相同)。

- 特点:将DNS查询封装在HTTP/2协议中,通过加密的HTTPS通道传输,可绕过网络审查并防止窃听。

- DNS over TLS(DoT):

- 端口:默认使用853端口。

- 特点:在传输层通过TLS加密DNS流量,保障数据机密性,但可能因专用端口而容易被识别和拦截。

- DNS over HTTPS(DoH):

- 适用场景:对隐私和安全性要求高的用户(如企业网络、个人隐私保护)。

为什么DNS主要使用UDP?

- 效率优先:DNS需要快速响应海量查询,UDP的轻量级特性更符合这一需求。

- 容错机制:若UDP查询失败或丢包,客户端可立即重试,不会显著影响用户体验。

协议选择总结

| 协议 | 端口 | 优点 | 缺点 | 典型场景 |

|---|---|---|---|---|

| UDP | 53 | 速度快、延迟低 | 数据包大小受限 | 常规DNS查询 |

| TCP | 53 | 可靠、支持大数据传输 | 延迟高、开销大 | 区域传输、大响应数据 |

| DoH | 443 | 加密、绕过审查 | 依赖HTTPS基础设施 | 隐私保护场景 |

| DoT | 853 | 加密 | 端口易被识别拦截 | 企业级安全通信 |

未来趋势:加密协议的普及

随着隐私保护意识增强,DoH和DoT逐渐被主流浏览器(如Firefox、Chrome)和公共DNS服务商(如Cloudflare、Google DNS)支持,加密协议也引发争议,例如可能绕过本地网络管控,DNS协议将在安全性与可控性之间寻找平衡。

引用说明参考以下权威资料:

- DNS基础协议规范:RFC 1034、RFC 1035

- TCP在DNS中的应用:RFC 7766

- DNS over HTTPS(DoH):RFC 8484

- DNS over TLS(DoT):RFC 7858

如需进一步了解技术细节,可访问ICANN官网或Cloudflare学习中心。