服务器连接linux服务器配置

- 行业动态

- 2025-04-13

- 2

Linux服务器连接与配置指南

在数字化时代,Linux服务器因其稳定性与开源特性,成为企业和开发者的首选,无论是部署网站、搭建数据库还是运行应用,掌握Linux服务器的连接与配置方法至关重要,本文将从零开始,详细讲解如何安全高效地连接并配置Linux服务器,帮助用户规避常见风险。

准备工作

必备工具

- SSH客户端:推荐使用OpenSSH(命令行)或PuTTY(Windows用户)。

- 服务器信息:确保已获取服务器的IP地址、SSH端口(默认22)、用户名及密码(或密钥)。

- 权限确认:拥有管理员(root)权限或通过

sudo执行特权命令。

环境检查

- 本地网络:确认本地设备可访问服务器的公网IP。

- 防火墙状态:检查服务器防火墙(如

ufw或firewalld)是否放行SSH端口。

通过SSH连接服务器

步骤1:生成SSH密钥对(推荐)

使用密钥替代密码登录可大幅提升安全性,本地执行以下命令生成密钥:

ssh-keygen -t ed25519 -C "your_email@example.com"

生成的公钥(id_ed25519.pub)需上传至服务器:

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@server_ip -p port

步骤2:建立SSH连接

通过命令行连接服务器(替换为实际信息):

ssh user@server_ip -p port

首次连接需确认主机指纹,输入yes后完成登录。

服务器基础安全配置

修改SSH默认端口

编辑SSH配置文件:

sudo nano /etc/ssh/sshd_config

找到#Port 22,取消注释并修改为其他端口(如2222),保存后重启服务:

sudo systemctl restart sshd

配置防火墙规则

示例(使用UFW):

sudo ufw allow 2222/tcp # 放行新SSH端口 sudo ufw enable # 启用防火墙

禁用密码登录(仅限密钥)

在sshd_config中设置:

PasswordAuthentication no

ChallengeResponseAuthentication no重启SSH服务生效。

安装Fail2ban防御暴力破解

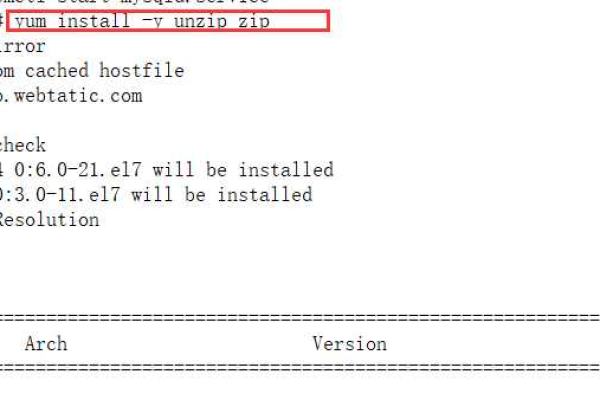

sudo apt install fail2ban # Debian/Ubuntu sudo yum install fail2ban # CentOS/RHEL

默认配置即可监控SSH登录尝试,自动封禁可疑IP。

进阶配置建议

创建普通用户并禁用root登录

添加用户并赋予sudo权限:

adduser username usermod -aG sudo username

在sshd_config中设置:

PermitRootLogin no定期更新系统

启用自动安全更新:

sudo apt install unattended-upgrades # Debian/Ubuntu sudo dnf install dnf-automatic # Fedora/CentOS

启用双因素认证(2FA)

使用Google Authenticator增强登录安全:

sudo apt install libpam-google-authenticator google-authenticator

按提示完成配置,并在sshd_config中启用验证模块。

常见问题与解决方案

连接超时

检查服务器IP是否正确、防火墙是否放行端口,或联系服务商确认网络策略。权限被拒绝(Permission Denied)

确认公钥已正确上传至~/.ssh/authorized_keys,文件权限应为600。SSH服务无法启动

通过systemctl status sshd查看日志,检查配置文件语法错误。

Linux服务器的安全配置是运维工作的基石,通过SSH密钥登录、修改默认端口、启用防火墙及Fail2ban等措施,可有效抵御外部攻击,定期审计日志、更新系统补丁,并遵循最小权限原则,方能构建可靠的生产环境。

引用来源

- OpenSSH官方文档:https://www.openssh.com/manual.html

- DigitalOcean服务器安全指南:https://www.digitalocean.com/community/tutorials

- Fail2ban配置手册:https://www.fail2ban.org/wiki/index.php/Main_Page