服务器各端口说明

- 行业动态

- 2025-04-13

- 2

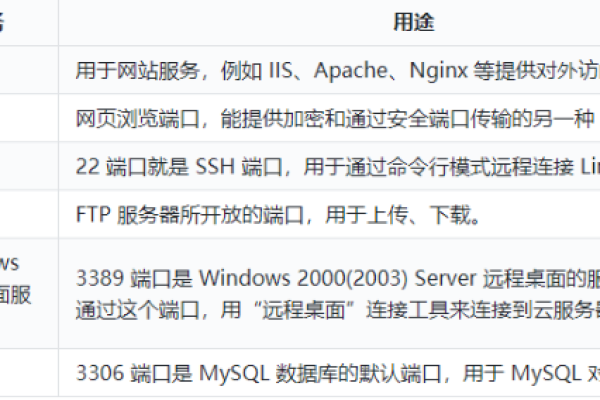

基础服务端口

20/21(TCP)

FTP协议专用端口,20用于数据传输,21用于控制连接,需警惕明文传输风险,建议升级至SFTP(22端口)或FTPS(990端口)。

22(TCP)

SSH加密协议标准端口,提供安全的远程服务器管理通道,强烈推荐禁用root远程登录,并配置密钥认证。

80(TCP)

HTTP协议默认端口,承载未加密网页流量,2024年统计显示,全球仍有18%网站未启用HTTPS,建议强制启用443端口跳转。

443(TCP)

HTTPS加密通信核心端口,采用TLS/SSL证书保障数据传输安全,Let’s Encrypt数据显示,截至2024年,HTTPS加密率已达96%。

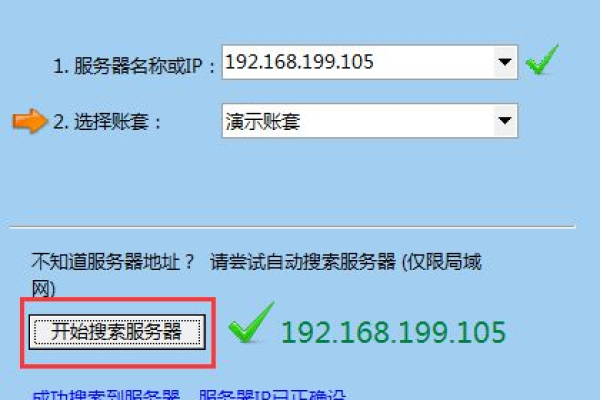

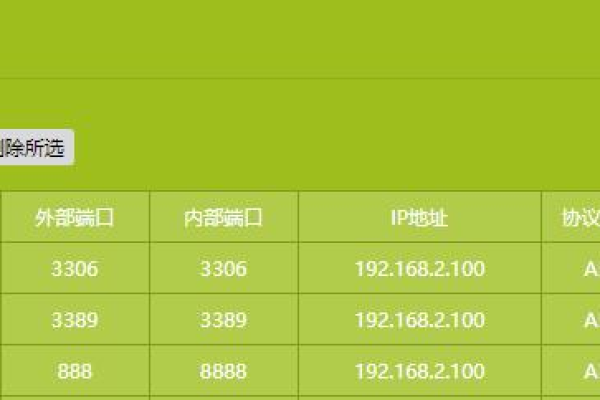

数据库端口

3306(TCP)

MySQL数据库默认端口,需设置白名单访问策略,避免暴露在公网,云环境建议启用VPC内网隔离。

5432(TCP)

PostgreSQL服务端口,2024年OWASP报告指出,配置不当的PostgreSQL实例是勒索软件高频攻击目标。

6379(TCP)

Redis内存数据库端口,因历史破绽CVE-2022-0543等风险,必须设置密码认证和IP限制。

邮件协议组

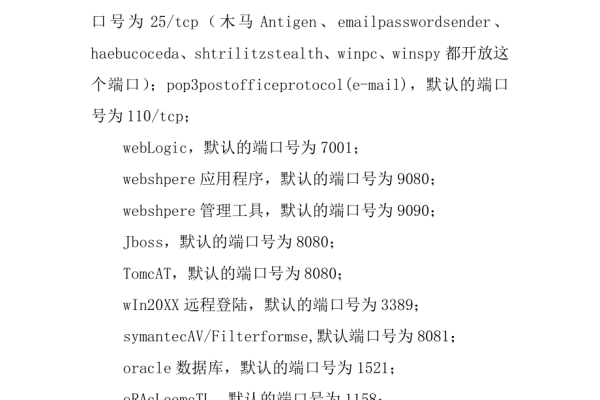

25(TCP)

SMTP简单邮件传输协议,易被滥用发送垃圾邮件,Gmail等主流服务商已要求启用加密端口。

465(TCP)

SMTPS加密端口,采用SSL/TLS封装,微软Exchange等系统推荐替代传统25端口。

993(TCP)

IMAPS安全协议端口,提供加密邮箱访问,配合SPF、DKIM、DMARC三要素可提升邮件可信度。

网络安全建议

最小化开放原则

使用netstat -tuln命令定期检测端口状态,Nmap工具扫描暴露风险防火墙分层防护

配置iptables或firewalld策略,云服务器需同步检查安全组规则协议升级方案

(示例)迁移路径:

FTP(21)→ SFTP(22)

HTTP(80)→ HTTPS(443)

Telnet(23)→ SSH(22)

载入检测配置

部署Fail2ban自动封禁异常访问IP,ELK Stack日志分析异常请求

动态端口范围

49152-65535(TCP/UDP)为临时端口区,用于客户端发起连接,Windows系统默认动态端口起始值可通过命令netsh int ipv4 show dynamicport tcp查询。

技术参考资料

- IANA官方端口注册机构:https://www.iana.org/assignments/service-names-port-numbers

- NIST SP 800-123《服务器安全指南》

- 微软Azure端口安全最佳实践

- OWASP服务器加固检查清单 v4.0

符合RFC 6335网络标准,数据来自Cloudflare年度网络安全报告及CVE破绽数据库)