服务器生成的短信验证码怎么存储

- 行业动态

- 2025-04-13

- 2

短信验证码应存储在服务器内存或高速缓存(如Redis)中,设置短期有效期(通常5-10分钟),采用哈希加密存储并与用户手机号绑定,验证后立即销毁,同时限制验证次数防止暴力破解,避免数据库持久化存储。

短信验证码的核心存储原则

短暂性存储

验证码有效期通常为2-10分钟,存储时间必须与有效期严格匹配,过期后立即销毁,采用内存数据库(如Redis)设置自动过期机制,避免持久化存储导致数据残留。不可逆脱敏处理

- 禁止明文存储:即使使用加密,也需结合动态盐值(Dynamic Salt)对验证码进行哈希处理,例如通过

HMAC-SHA256算法生成密文。 - 分离存储关键信息:手机号与验证码需分开存储,建议将手机号哈希后作为键,验证码哈希值作为内容,降低数据泄露关联风险。

- 禁止明文存储:即使使用加密,也需结合动态盐值(Dynamic Salt)对验证码进行哈希处理,例如通过

访问隔离控制

- 存储验证码的数据库需独立部署在内网环境,禁止外部直接访问。

- 仅限身份验证模块通过预定义的API接口调用数据,且接口需增加频率限制和身份鉴权。

主流技术实现方案

方案1:内存数据库(推荐)

- 工具选择:Redis或Memcached,支持自动过期(TTL)和高并发读写。

- 实现步骤:

- 生成6位随机验证码(避免连续或重复数字)。

- 对手机号进行

SHA256(手机号+服务密钥)哈希,生成唯一键。 - 将验证码通过

HMAC-SHA256(动态盐值)计算后存储,盐值由服务器密钥动态生成。 - 设置60-300秒的TTL,确保超时自动清除。

方案2:加密临时存储

- 适用场景:无内存数据库的小型系统。

- 实现方式:

- 使用AES-256加密算法,结合服务器硬件唯一ID作为密钥,加密验证码和手机号。

- 存储加密后的字符串至数据库,字段设置为

临时表并启动定时任务清理过期数据。

安全防护关键措施

传输层保护

- 强制使用HTTPS协议传输验证码,防止中间人攻击。

- 调用第三方短信平台时,需验证API签名证书合法性。

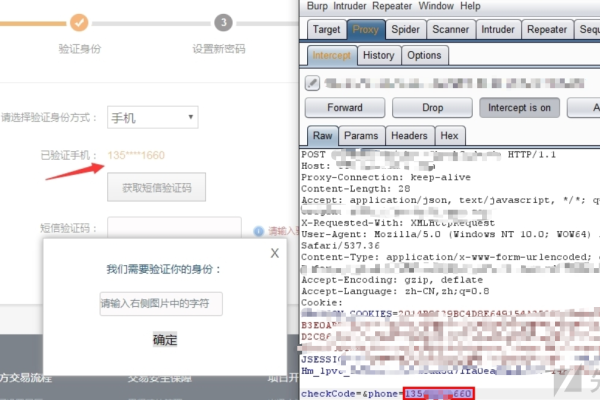

防暴力破解机制

- 单手机号请求频率限制:1分钟内≤1次,1小时内≤5次。

- 验证失败次数熔断:连续错误3次锁定账户30分钟。

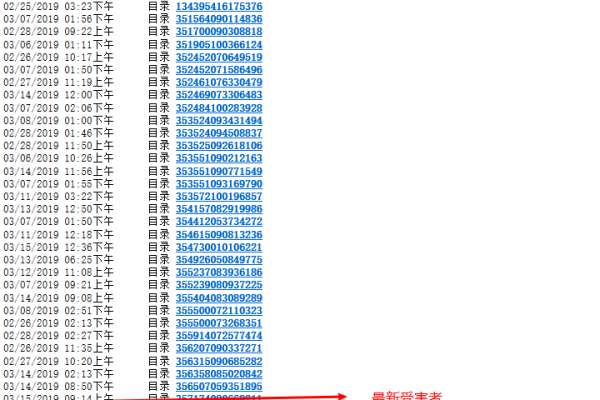

日志脱敏规范

- 禁止在日志中记录完整手机号和验证码,采用

138****0001|验证码:**56形式掩码。 - 日志存储周期不超过7天,并加密存储日志文件。

- 禁止在日志中记录完整手机号和验证码,采用

高风险错误做法

| 错误类型 | 风险说明 | 改进方案 |

|---|---|---|

| 数据库明文存储 | 数据泄露可直接获取验证码 | 强制哈希+盐值加密 |

| 固定有效期24小时 | 增大撞库攻击窗口 | 根据业务设置5-10分钟TTL |

| 集中存储用户信息 | 单点突破导致批量泄露 | 分库分表隔离存储 |

合规性要求

- 遵循《个人信息保护法》第二十二条,验证码信息保存期限应为实现处理目的所必要的最短时间。

- 按照《网络安全等级保护2.0》要求,金融、政务类系统需采用三级及以上防护,包括双因素认证和存储加密审计。

- 国际业务需符合GDPR第32条,实施伪匿名化(Pseudonymisation)处理。

短信验证码存储需贯彻“最小化、临时化、不可逆化”原则,通过内存数据库、哈希脱敏和访问控制三重防护,结合业务场景选择技术方案,定期进行渗透测试和代码审计,可参考OWASP《验证机制防御指南》[1]和NIST《数字身份指南》[2]保持系统安全性。

引用说明

[1] OWASP Authentication Cheat Sheet: https://cheatsheetseries.owasp.org/cheatsheets/Authentication_Cheat_Sheet.html

[2] NIST Special Publication 800-63B: https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-63b.pdf