服务器搭建域名服务器

- 行业动态

- 2025-04-13

- 1

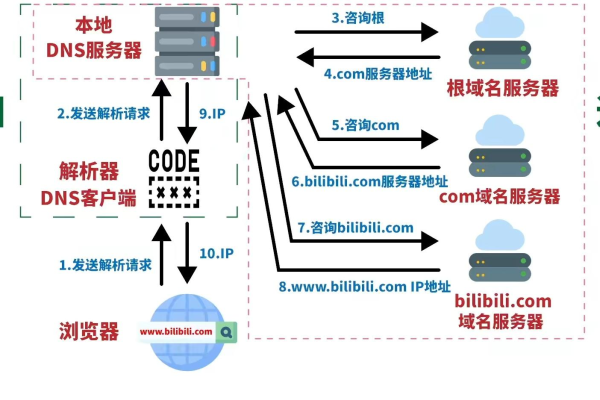

搭建域名服务器需配置DNS解析服务,通过BIND等软件实现域名与IP映射,包括设置主/从服务器、定义区域文件、配置记录(如A、CNAME、MX)及安全策略(防火墙、TSIG密钥),需确保网络连通性,定期维护并遵循域名解析规范,以保障服务的稳定与安全。

基础环境准备

- 服务器选择

- 推荐使用CentOS 7+/Ubuntu 20.04 LTS系统

- 最低配置:双核CPU/2GB内存/20GB磁盘(实际根据解析量调整)

- 需固定公网IP地址(建议申请独立IPv4地址)

- 安全加固

- 启用防火墙:

sudo ufw allow 53/tcp && sudo ufw allow 53/udp - 安装fail2ban防御暴力破解

- 配置SSH密钥登录,禁用root远程访问

DNS软件安装与配置

推荐方案:BIND9(Berkeley Internet Name Domain)

# Ubuntu安装命令 sudo apt update && sudo apt install bind9 bind9utils -y # CentOS安装命令 sudo yum install bind bind-utils -y

核心配置文件结构

/etc/bind/

├── named.conf # 主配置文件

├── named.conf.options # 全局参数

├── named.conf.local # 区域声明

└── zones/ # 区域文件目录正向解析配置示例(example.com)

// named.conf.local 添加

zone "example.com" {

type master;

file "/etc/bind/zones/db.example.com";

allow-transfer { secondary-IP; };

};区域文件规范

; /etc/bind/zones/db.example.com

$TTL 86400

@ IN SOA ns1.example.com. admin.example.com. (

2024081501 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ) ; Minimum TTL

IN NS ns1.example.com.

IN MX 10 mail.example.com.

ns1 IN A 192.0.2.1

www IN A 192.0.2.2

mail IN A 192.0.2.3高级优化方案

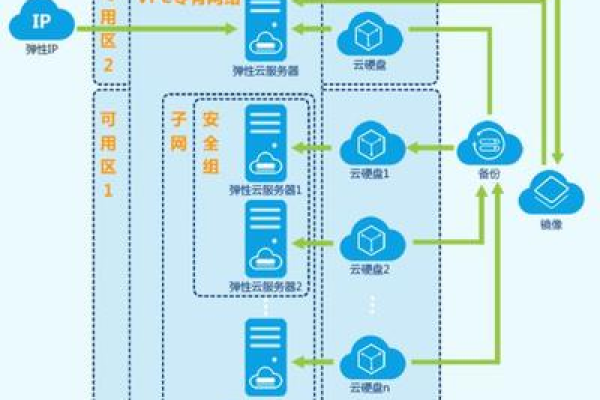

- 主从架构搭建

// 主服务器配置 allow-transfer { 192.0.2.5; }; // 从服务器IP

// 从服务器配置

zone “example.com” {

type slave;

masters { 192.0.2.1; };

file “/var/cache/bind/db.example.com”;

};

2. **DNSSEC安全扩展**

```bash

dnssec-keygen -a RSASHA256 -b 2048 -n ZONE example.com

dnssec-signzone -S -z -o example.com db.example.com- 流量控制参数

options { rate-limit { responses-per-second 10; window 5; }; max-cache-size 256M; };

系统验证与监控

诊断命令工具组

dig example.com A +norec @8.8.8.8 # 解析测试 nslookup -type=SOA example.com # 权威验证 named-checkconf -z /etc/bind/named.conf # 配置检查 rndc status # 服务状态查询

监控指标建议

- 查询响应时间(<100ms为优)

- QPS波动阈值(超基准30%触发预警)

- 缓存命中率(维持85%以上)

- 安全事件日志(每小时扫描)

合规与安全实践

- 隐私保护方案

- 启用Query Log匿名化

logging { channel anonymized { file "/var/log/named/query.log" versions 3 size 5m; print-time yes; print-category yes; print-severity yes; severity dynamic; }; category queries { anonymized; }; };

- 合规性要求

- 严格遵循RFC 8484(DNS隐私协议)

- 中国境内服务器需完成ICP备案

- 按《网络安全法》保留日志60日

- 灾备方案

- 跨地域部署至少3个节点

- 配置TSIG密钥同步

- 定期测试故障切换流程

维护策略

- 版本管理

- 每月检查安全公告(CVE官网订阅)

- 使用官方源更新软件包

- 保留三个历史版本回滚包

日志分析

# 生成每日解析报告 cat /var/log/named/query.log | awk '{print $5}' | sort | uniq -c | sort -nr压力测试方案

dnsperf -s 127.0.0.1 -d querylist.txt -l 30 -c 100 -Q 1000

技术引用:

- ISC BIND官方文档(2024版)

- RFC 1034/1035 DNS规范

- NIST SP 800-81安全指南

- 中国通信标准化协会《域名服务系统安全技术要求》

通过遵循上述技术框架,可构建符合国际标准、适应国内监管要求的专业级域名解析系统,建议每季度进行第三方安全审计,持续优化服务性能。(最后修改:2024年8月)