存储型xss和反射型xss

- 行业动态

- 2025-04-13

- 1

存储型XSS是反面脚本长期存储在服务器中,用户访问受感染页面时触发,危害持久;反射型XSS通过URL参数注入,需用户点击反面链接临时执行,常用于钓鱼攻击,两者均能窃取数据或会话信息,但存储型传播范围更大。

存储型XSS与反射型XSS:原理、危害与防御

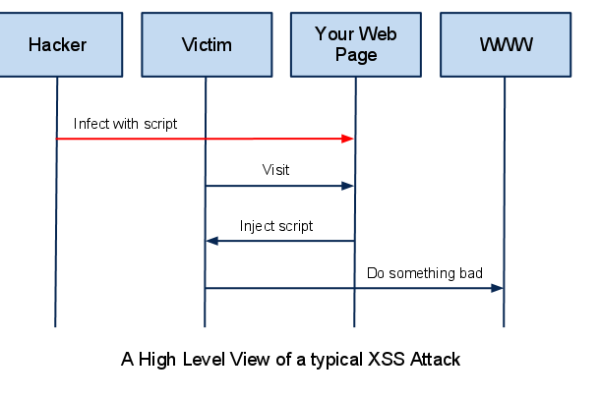

在Web安全领域,跨站脚本攻击(XSS)是常见的威胁之一,而存储型XSS和反射型XSS是其中两类典型攻击方式,它们的目标都是通过注入反面脚本窃取用户数据或破坏网站功能,但实现方式和影响范围存在显著差异,以下是两者的详细对比与解析。

存储型XSS(持久型XSS)

原理

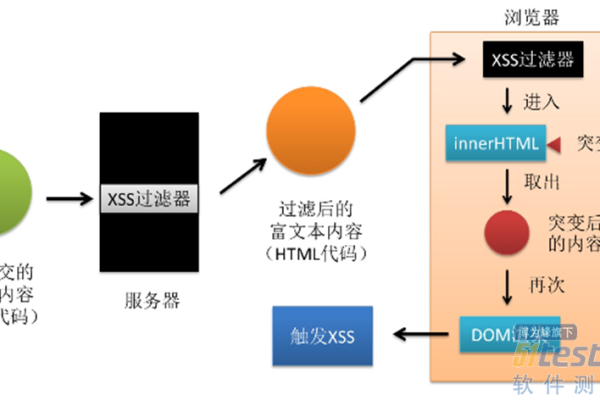

攻击者将反面脚本永久存储在目标服务器中(如数据库、评论区域、用户资料等),当其他用户访问包含该内容的页面时,脚本会自动执行。

特点

- 持久性:反面代码长期存在,影响所有访问相关页面的用户。

- 传播范围广:可能感染大量用户,甚至波及未直接点击反面链接的访客。

- 常见场景:论坛发帖、用户评论、文件上传功能等可存储内容的区域。

危害示例

- 窃取用户Cookie,劫持账号。

- 改动页面内容,插入钓鱼表单。

- 传播反面软件或跳转到危险网站。

防御措施

- 输入过滤与验证:对用户提交的内容进行严格检查(如过滤

<script>标签)。 - 输出编码:在页面渲染时对动态内容进行HTML实体转义(如将

<转为<)。 - 使用CSP(内容安全策略):限制页面加载外部脚本的权限。

反射型XSS(非持久型XSS)

原理

反面脚本通过URL参数传递,服务器未正确处理输入,直接将攻击代码“反射”到页面中,用户需主动点击包含反面参数的链接才能触发攻击。

特点

- 临时性:攻击依赖单次URL请求,不会存储在服务器中。

- 针对性:常通过钓鱼邮件、社交工程诱导用户点击链接。

- 常见场景:搜索框、错误提示页等动态返回用户输入内容的场景。

危害示例

- 盗取当前用户的会话凭证。

- 诱导用户执行危险操作(如转账、修改密码)。

- 配合其他破绽扩大攻击面(如结合CSRF)。

防御措施

- 严格校验URL参数:拒绝包含可疑字符的请求。

- 输出编码:对动态生成的页面内容强制转义。

- 启用HttpOnly属性:防止Cookie通过脚本被窃取。

两者核心区别

| 维度 | 存储型XSS | 反射型XSS |

|---|---|---|

| 持久性 | 长期存储于服务器 | 仅存在于单次请求 |

| 触发方式 | 用户访问被感染页面自动触发 | 需用户点击反面链接 |

| 影响范围 | 广泛且持续 | 针对特定用户或短期生效 |

| 修复难度 | 高(需清理数据库) | 中(调整输入输出逻辑) |

综合防御建议

开发者层面

- 遵循OWASP安全编码规范,对所有用户输入进行验证和过滤。

- 使用安全的框架或库(如React的自动转义功能)。

- 定期进行安全渗透测试,尤其是用户交互频繁的功能模块。

用户层面

- 避免点击来源不明的链接。

- 使用浏览器扩展工具(如NoScript)限制脚本执行权限。

引用说明 参考了以下权威资料:

- OWASP《跨站脚本攻击防护指南》

- W3C《Web内容安全策略(CSP)标准》

- Google《Web安全基础知识白皮书》

结束)