服务器域管理工具

- 行业动态

- 2025-04-13

- 1

服务器域管理工具的核心功能

集中化身份验证体系

通过Active Directory(AD)等工具统一管理员工账号,支持单点登录、密码策略强制实施、多因素认证等功能,微软AD默认支持Kerberos认证协议,可降低横向渗透风险。精细化权限控制

基于RBAC(基于角色的访问控制)模型,实现文件服务器、应用系统、网络设备的细粒度权限分配,通过组策略(GPO)设置特定部门禁止访问USB存储设备。自动化运维管理

批量执行用户账号创建/停用、软件部署、系统补丁更新等操作,PowerShell脚本与Windows Admin Center的结合可将日常运维效率提升60%以上。安全审计与合规支持

完整记录用户登录日志、文件访问记录、策略变更历史,满足GDPR、等保2.0等法规要求,高级工具如Quest Change Auditor可实时检测异常操作。

主流域管理工具对比分析

| 工具类型 | 代表产品 | 核心优势 | 适用场景 |

|---|---|---|---|

| 微软原生工具 | Active Directory | 深度集成Windows生态,支持LDAP协议 | 以Windows为主的中大型企业 |

| 第三方增强工具 | ManageEngine ADManager | 提供可视化操作界面,自动化工作流设计 | 缺乏专业IT团队的中小企业 |

| 跨平台解决方案 | Samba | 免费开源,兼容Linux/Unix系统 | 混合操作系统环境 |

| 云原生服务 | Azure AD | 无缝衔接Office 365,支持混合云部署 | 云端资源占比超50%的企业 |

选型决策的5大关键指标

环境兼容性验证

检查工具是否支持现有操作系统版本(如Windows Server 2022与RHEL 9的兼容性),评估LDAPv3、DNS、DHCP等基础服务的集成度。

管理规模扩展能力

单个域控制器建议承载不超过10万用户对象,超大规模企业需采用多域森林架构,AD域最大理论容量为23亿安全主体。灾难恢复机制

优先选择支持实时数据复制(如AD站点间复制)和权威还原功能的工具,确保RTO(恢复时间目标)小于4小时。安全基线配置

符合微软安全基线模板(Security Compliance Toolkit),强制启用NTLMv2协议,禁用LanManager身份验证。运维成本测算

开源方案初期成本低但需专业团队维护,商业方案每用户年均成本约$3-8(以ManageEngine定价为参考)。

实施最佳实践方案

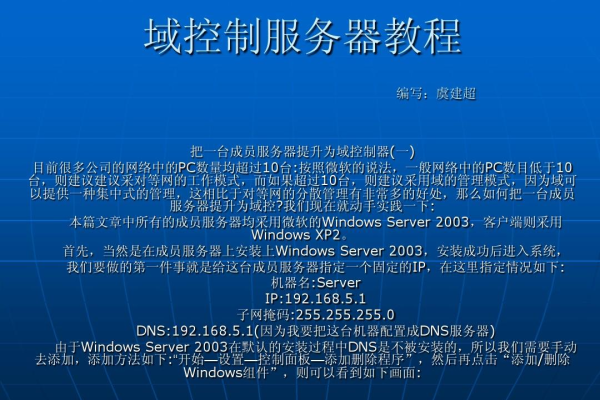

架构规划阶段

- 采用”父-子”域结构时,确保域功能级别不低于Windows Server 2016

- 每个物理站点部署至少2台域控制器,配置FSMO角色分离

权限管理规范

- 执行最小权限原则(Principle of Least Privilege)

- 创建专用管理账号,禁用Domain Admins组的日常使用

监控优化策略

- 使用Perfmon监控NTDS性能计数器

- 定期运行dcdiag /v进行健康检查

- 数据库(ntds.dit)容量超过12GB时启动碎片整理

安全加固措施

- 配置LAPS(本地管理员密码解决方案)

- 启用基于时间的组策略(TGPO)更新

- 部署Microsoft ATA检测黄金票据攻击

新兴技术融合趋势

云计算发展推动混合域管理工具迭代,Azure AD Connect现支持每小时同步800,000个对象,AI技术开始应用于用户行为分析,通过机器学习检测异常登录模式(如凌晨3点来自境外的域管理员登录),自动化编排平台可与ServiceNow、Jira服务台对接,实现工单驱动的权限变更流程。

引用说明

[1] Microsoft Active Directory架构白皮书 2024版

[2] NIST SP 800-207零信任架构标准

[3] Gartner《2024年身份与访问管理魔力象限》

[4] 公安部等保2.0技术规范(GB/T 22239-2019)