什么是Checkpoint僵尸网络?它如何影响网络安全?

- 行业动态

- 2024-12-20

- 3950

Check Point僵尸网络是一种高度复杂且具有严重威胁性的反面软件,它通过控制大量受感染的设备(如家用路由器、智能摄像头等)形成庞大的“僵尸网络”,用于执行各种反面活动,以下是关于Check Point僵尸网络的详细介绍:

一、

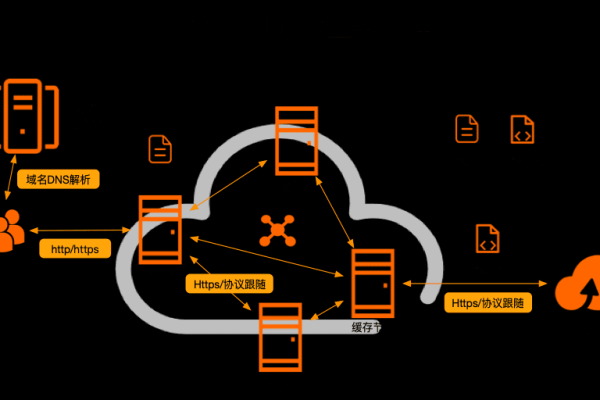

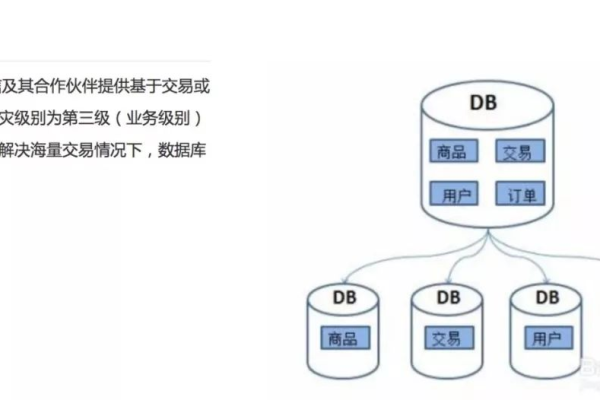

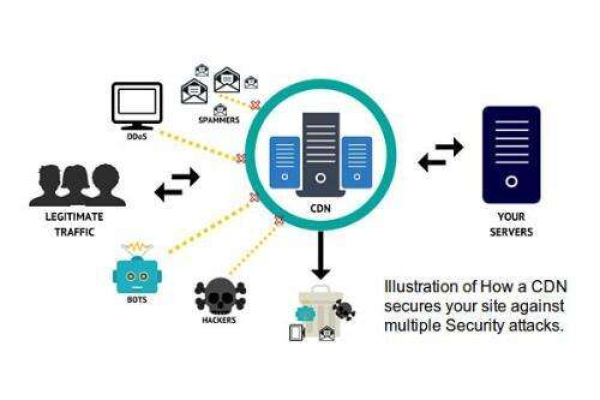

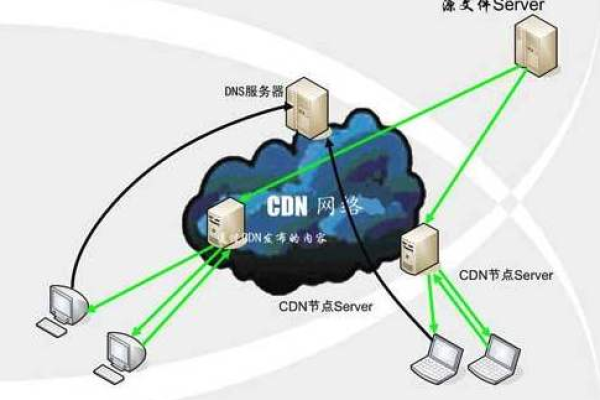

定义:僵尸网络是指采用某种传播手段大规模感染互联网中的计算机设备(包括个人电脑、服务器、移动设备等),从而形成一个庞大的网络,该网络由破解通过命令和控制服务器(C&C)进行操控。

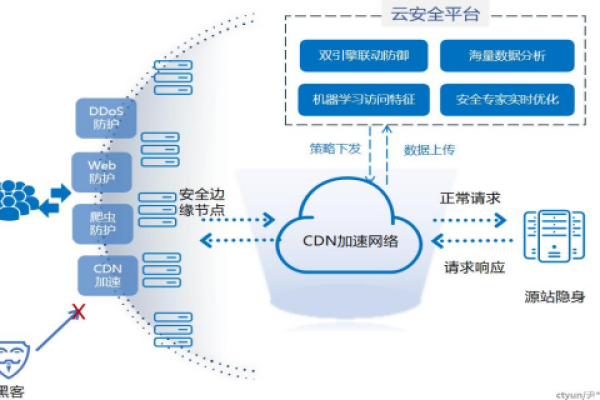

特点:僵尸网络通常被用于分布式拒绝服务(DDoS)攻击、发送垃圾邮件、点击欺诈、窃取敏感信息等反面活动。

二、Check Point僵尸网络的特点

1、规模庞大:

Check Point Research团队发现,某些僵尸网络能够在短时间内迅速扩张,感染数以万计的设备,IoTroop僵尸网络在2017年被发现时,已经感染了超过20万个IP地址。

2、多样化的攻击手段:

这些僵尸网络不仅利用传统的破绽进行传播,还采用了诸如Crypto Clipping等新型攻击手法,这种攻击方式能够绕过安全机制,直接窃取加密货币交易中的资金。

3、高度隐蔽性:

为了逃避检测,僵尸网络会不断更新其代码和攻击策略,Phorpiex僵尸网络就因其难以捉摸的特性而臭名昭著。

4、针对特定目标:

某些僵尸网络专门针对特定类型的设备或系统进行攻击,IoTroop主要针对家用网络摄像头和家用路由器,而Emotet则主要通过垃圾邮件附件传播。

5、全球影响:

僵尸网络的攻击活动往往不局限于某一地区,而是具有全球性的影响,它们可以导致全球范围内的网络中断和服务瘫痪。

三、具体案例分析

1、IoTroop:

发现时间:2017年。

特点:发展最快的僵尸网络之一,主要由网络摄像头和家用路由器组成。

攻击方式:利用默认密码和已知破绽进行传播。

影响:一旦达到预期规模,便会开始发动攻击。

2、Phorpiex:

特点:难以捉摸的僵尸网络,因其不断更新的代码和攻击策略而得名。

影响:对网络安全构成严重威胁。

3、Emotet:

传播方式:主要通过包含反面宏的Word文档进行传播。

影响:能够自我复制并通过网络共享文件夹等方式传播给其他计算机。

4、Twizt:

变种干扰:由僵尸网络干扰变异而来,能够自动传播并窃取用户敏感信息。

影响:对个人隐私和企业数据安全构成威胁。

四、防护措施与建议

1、更改默认设置:

对于无线路由器等设备,应更改默认的远程管理用户名和密码,并禁用不必要的远程管理选项。

2、及时更新固件:

定期检查并更新智能家居设备的最新固件版本,以修复已知的安全破绽。

3、使用强密码:

为所有设备设置复杂且独特的密码,避免使用弱密码或默认密码。

4、安装安全软件:

在计算机和移动设备上安装可靠的安全软件,并定期进行全盘扫描以检测和清除潜在的反面软件。

5、提高警惕:

对于未知来源的电子邮件附件或链接应保持警惕,避免随意点击或下载。

6、备份重要数据:

定期备份重要数据以防万一遭受攻击导致数据丢失。

五、FAQs

Q1: Check Point僵尸网络是如何形成的?

A: Check Point僵尸网络是通过感染大量互联网连接的设备(如家用路由器、智能摄像头等)形成的,这些设备一旦被感染,就会成为僵尸网络的一部分,并接受破解的命令和控制。

Q2: Check Point僵尸网络有哪些危害?

A: Check Point僵尸网络的危害包括但不限于分布式拒绝服务(DDoS)攻击、发送垃圾邮件、点击欺诈、窃取敏感信息等,这些活动可能导致网络中断、数据泄露、财产损失等严重后果。

Q3: 如何防范Check Point僵尸网络的攻击?

A: 防范Check Point僵尸网络的攻击需要采取多种措施,包括更改默认设置、及时更新固件、使用强密码、安装安全软件、提高警惕以及备份重要数据等,这些措施可以有效降低设备被感染的风险并减少潜在的损失。

通过以上内容可以看出Check Point僵尸网络是一个复杂且具有严重威胁性的网络安全问题,我们需要保持高度警惕并采取有效的防护措施来应对这一挑战。

小伙伴们,上文介绍了“checkpoint僵尸网络”的内容,你了解清楚吗?希望对你有所帮助,任何问题可以给我留言,让我们下期再见吧。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/373146.html