如何修改WordPress文章的默认缩略图?

- 行业动态

- 2024-09-17

- 11

在WordPress中,文章的特色图像(又称缩略图)是一个重要的视觉元素,它可以使内容更加吸引人,同时也有助于提高文章的识别度,修改WordPress文章主题的缩略图可以在几个简单的步骤内完成,下面将详细介绍如何在WordPress仪表盘中更改文章的缩略图。

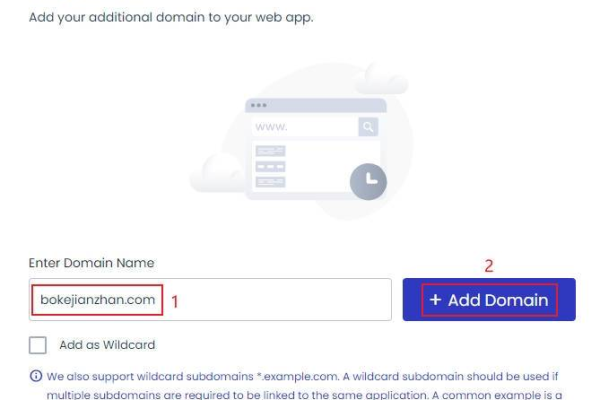

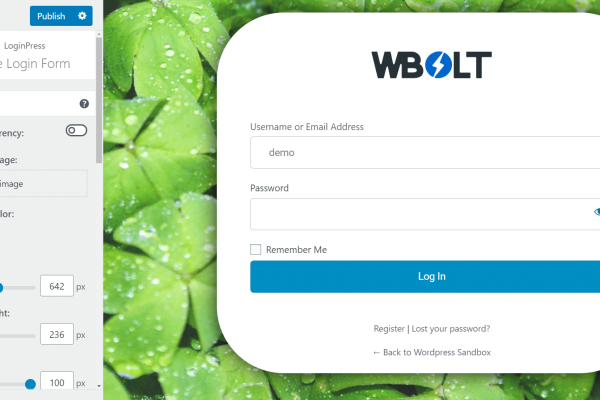

1、登录WordPress仪表盘

需要登录到你的WordPress管理仪表盘,输入你在浏览器地址栏中的网站管理链接,通常形式为“yourwebsite.com/wp-admin”,然后输入你的用户名和密码进行登录。

2、导航至文章页面

成功登录后,在仪表盘的侧边栏菜单中找到“文章”选项,点击它以显示网站中的所有文章,你可以选择你想要编辑特色图像的文章。

3、选择要修改的文章

在文章列表中,找到并点击你想要更改特色图像的文章标题,这将打开文章的编辑页面,你可以在这里修改内容、状态或可见性等。

4、点击“特色图片”部分

在文章编辑页面的右侧,找到一个标记为“特色图片”的区域,如果你的文章已经有设置特色图片,你会在这里看到预览图,如果没有,则可能显示为“无媒体”。

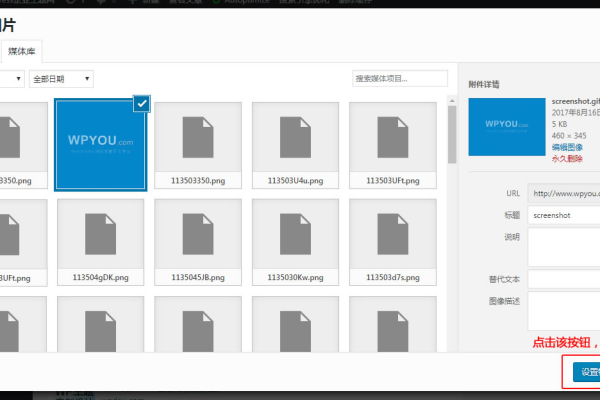

5、选择图片来源

点击“设置特色图片”按钮,弹出的窗口将会允许你选择已有的图片或是上传新图片作为特色图片,你可以选择媒体库中的图片,或者使用“上传文件”选项来上传新的图片。

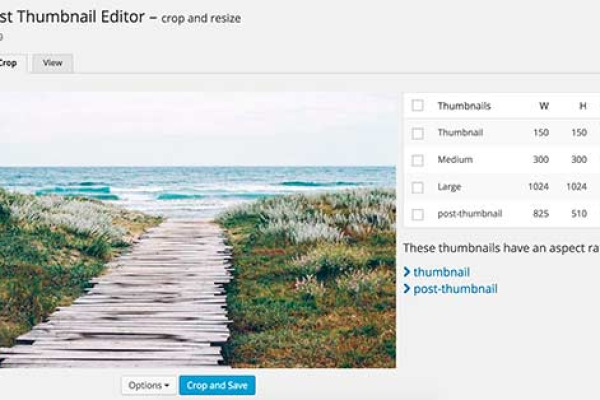

6、裁剪图片(可选)

选择图片后,你可能还需要对其进行裁剪或调整,以确保它在文章中显示时拥有合适的大小和比例,点击图片上的“编辑图像”按钮可以对图片进行裁剪或其他基本的图像编辑操作。

7、保存更改

完成图片的选择和编辑后,别忘了点击页面下方或图片编辑界面的“保存”按钮,这样,你就成功地更新了你文章的特色图像。

8、设置缩略图大小和裁剪模式

通过函数set_post_thumbnail_size(), 你可以在主题的functions.php文件中自定义缩略图的大小和裁剪模式,盒大小(box-resize)模式会按比例缩小图片直到适合指定的盒子,而裁剪(hard-crop)模式则会裁剪边缘以适应指定尺寸。

9、开启文章缩略图功能

若要启用文章缩略图功能,你需要在当前WordPress主题的functions.php文件中添加特定的代码:add_theme_support( 'post' ),这行代码确保了你的主题支持设置文章的特色图像。

在了解以上内容后,以下还有一些其他注意事项:

确保所选的图片与文章内容相关联,以提升用户体验。

考虑到不同设备的显示效果,适当地选择或裁剪图片以保证响应式设计。

定期检查特色图像在各种设备和浏览器上的实际展示效果,以确保兼容性和视觉效果。

在WordPress中修改文章主题的缩略图是一个简单直接的过程,只要按照以上步骤操作,即可轻松更新文章的特色图像,记得合理利用设置缩略图大小和模式的功能,以及确保主题支持特色图像,来提升网站的视觉吸引力和用户体验。

相关问题与解答

Q1: 如何在WordPress中使用自定义尺寸的特色图像?

A1: 你可以在主题的functions.php文件中使用set_post_thumbnail_size()和add_image_size()函数来定义新的图像尺寸,然后在设置特色图像时选择这个新定义的尺寸。

Q2: 如果特色图像没有正确显示怎么办?

A2: 首先确认图片已经上传并且权限设置正确,检查是否使用了正确的代码开启了特色图像支持,清除浏览器缓存或尝试不同的浏览器查看是否是缓存问题导致图像未能显示。