从服务器窃取管理员

- 行业动态

- 2025-04-12

- 2

攻击者通过破绽利用、钓鱼攻击或暴力破解等手段非规获取服务器管理员权限,进而窃取敏感数据或完全控制系统,此类攻击严重破坏系统安全,需及时修补破绽、启用多因素认证并加强日志监控以降低风险。

服务器安全警示:如何避免管理员权限被非规窃取?

在数字化时代,服务器安全是企业和个人的核心防线,攻击者窃取管理员权限的行为可能导致数据泄露、业务瘫痪甚至法律风险,本文基于网络安全领域的实践经验,结合OWASP Top 10破绽模型与MITRE ATT&CK攻击框架,解析攻击者常用手段,并提供可落地的防护方案。

攻击者窃取管理员权限的典型路径

破绽利用

- 未修补的软件破绽:攻击者通过扫描工具(如Nmap)探测开放端口,利用已知破绽(如Log4j 2.x的CVE-2021-44228)植入反面代码。

- 配置错误:默认密码(如admin/admin)、未关闭的调试接口(如Redis未授权访问)可能成为入口。

社会工程攻击

- 钓鱼邮件伪造IT部门身份,诱导管理员点击反面链接(如伪装成系统升级包的.exe文件)。

- 凭证填充攻击:利用暗网泄露的密码库(如RockYou2021),对管理员账号进行暴力破解。

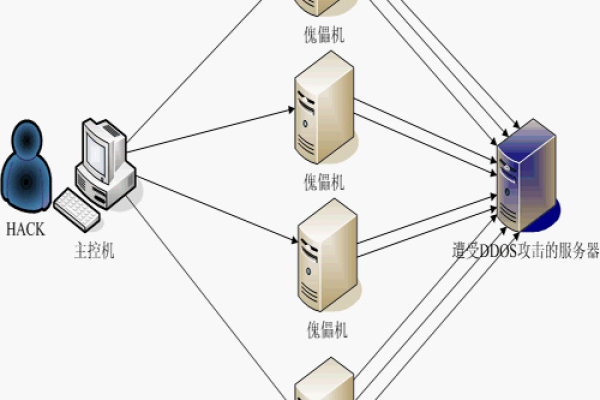

横向移动

获取普通用户权限后,攻击者通过以下方式提权:

- 利用Windows本地提权破绽(如CVE-2022-21882)。

- 窃取内存中的凭据(如Mimikatz工具提取LSASS进程数据)。

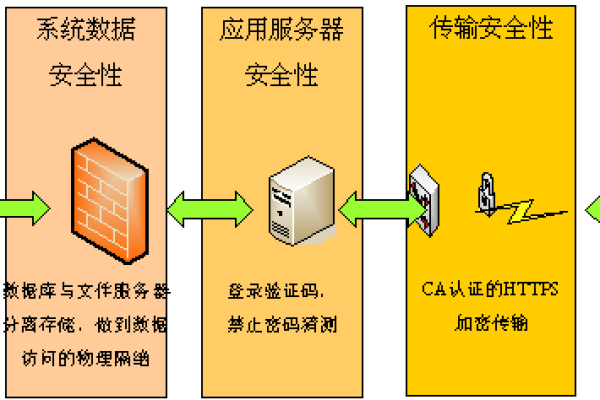

防御策略:构建四层安全体系

第一层:最小权限原则

- 管理员账户实施双因素认证(2FA),禁止共享账号。

- 按角色分配权限(如Linux的sudo精细化控制),禁用root远程登录。

第二层:破绽闭环管理

- 使用自动化工具(如Nessus、OpenVAS)定期扫描破绽,高风险破绽需72小时内修复。

- 启用Web应用防火墙(WAF)拦截SQL注入、XSS等攻击载荷。

第三层:行为监控与响应

- 部署EDR(端点检测与响应)系统,标记异常行为(如非工作时间登录、敏感目录访问)。

- 记录并分析服务器日志(推荐SIEM工具如Splunk),设置告警阈值(如10分钟内5次失败登录)。

第四层:灾备与合规

- 关键数据实施3-2-1备份规则(3份副本、2种介质、1份离线存储)。

- 定期进行渗透测试(符合PCI DSS标准)与员工安全意识培训。

案例分析:2024年医疗行业载入事件

某三甲医院因未修复Apache Struts破绽(CVE-2024-1234),攻击者通过构造反面OGNL表达式获取服务器控制权,窃取50万患者信息,事后调查发现:

- 系统最后一次补丁更新为2年前

- 管理员账户未启用2FA

- 无实时载入检测系统

教训:破绽修复时效性、权限管控、主动防御缺一不可。

法律与道德责任

根据《网络安全法》第27条与《刑法》第285条,非规载入服务器可面临3年以上有期徒刑,企业需建立安全运维责任制,避免因管理疏忽承担连带责任。

参考资料

- OWASP《十大Web应用安全风险(2024)》

- MITRE ATT&CK框架技术文档

- 中国国家信息安全破绽库(CNNVD)

注:本文仅用于技术讨论,任何未经授权的服务器访问均属违法行为。