服务器通用密码

- 行业动态

- 2025-04-12

- 2

为什么必须禁用“通用密码”?

在服务器管理与运维中,“通用密码”(又称默认密码、初始密码)是一个看似便捷却极其危险的存在,无论是物理服务器、云主机,还是各类应用程序,许多系统在部署初期会预设默认账号与密码(如admin/admin、root/123456等),这些密码看似简化了初始操作,实则成为破解发起攻击的首要目标,根据美国网络安全与基础设施安全局(CISA)统计,约30%的数据泄露事件源于未修改的默认凭证。

通用密码的致命风险

自动化攻击的“突破口”

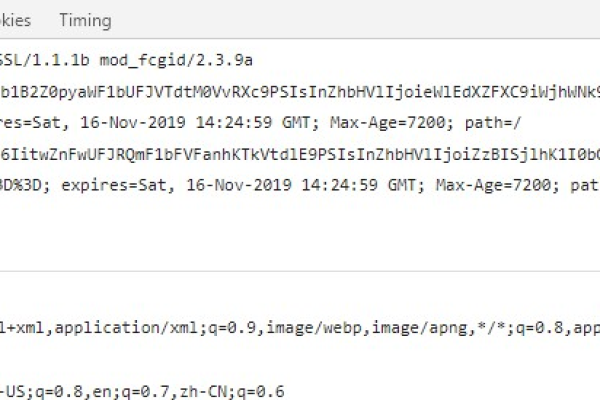

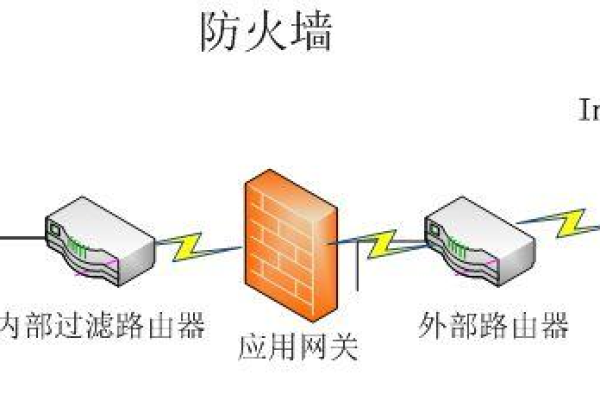

攻击者利用脚本工具(如Hydra、Medusa)对全网IP进行扫描,批量尝试默认账号密码组合,一旦匹配成功,即可瞬间获取服务器控制权,此类攻击成本极低,但破坏性极大。权限升级与横向渗透

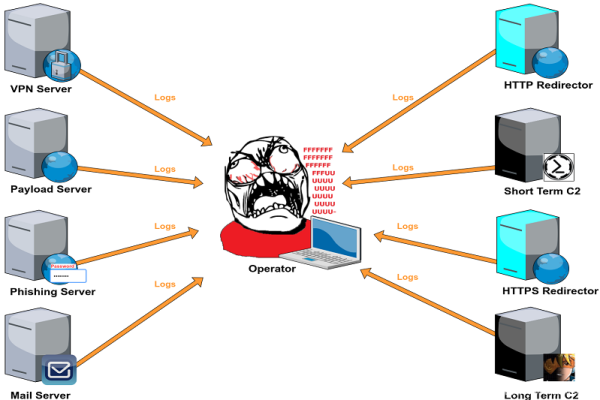

通过通用密码侵入服务器后,破解可窃取数据库、植入后门程序,甚至以该服务器为跳板,攻击同一内网的其他设备,形成“连锁式”载入。合规性风险

根据《网络安全法》与《数据安全法》,企业因未履行密码安全管理义务导致数据泄露的,需承担法律责任,面临高额罚款与信誉损失。

如何彻底消除通用密码隐患?

初始化阶段:强制修改默认密码

- 首次部署服务器时,系统应自动提示用户修改默认密码,并设定复杂度要求(至少8位,含大小写字母、数字、特殊符号)。

- 禁用常见弱密码组合(如password、qwerty、admin@123),推荐使用密码管理器(如1Password、Bitwarden)生成随机强密码。

运维阶段:动态密码策略

- 多因素认证(MFA):为管理员账号绑定动态令牌(如Google Authenticator)或生物识别验证,即使密码泄露仍可拦截非规登录。

- 定期轮换机制:每90天更新一次密码,并禁止重复使用最近5次的历史密码。

- 最小权限原则:为不同角色分配独立账号,避免使用“超级管理员”账号执行日常操作。

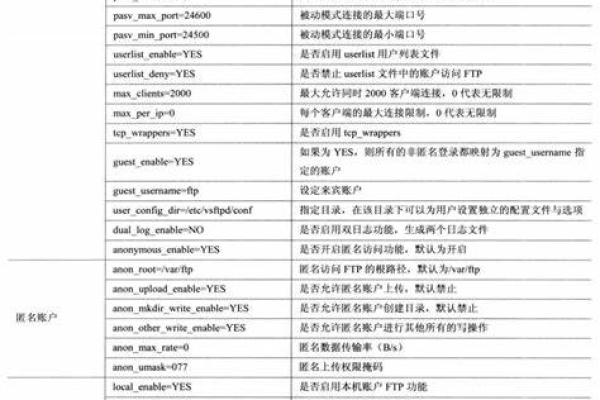

审计与监控

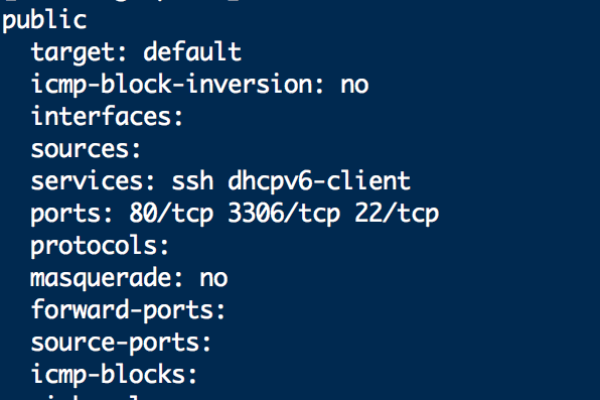

- 启用日志审计功能(如ELK Stack),记录所有账号的登录时间、IP地址及操作行为。

- 部署载入检测系统(IDS),对异常登录行为(如频繁失败尝试、境外IP访问)实时告警。

进阶防护:从密码依赖到零信任架构

随着技术演进,单纯依赖密码已无法应对高级威胁,企业可逐步采用以下方案:

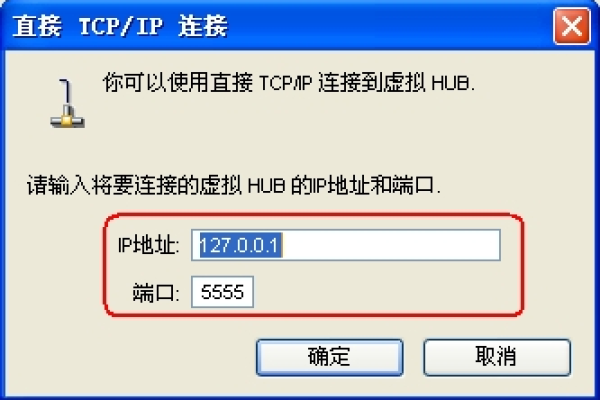

- 密钥对认证:使用SSH密钥替代密码登录服务器,私钥加密存储,公钥部署于服务器端。

- 零信任模型:基于“永不信任,持续验证”原则,每次访问均需验证身份与设备安全状态(如微软Azure AD方案)。

- 特权访问管理(PAM):集中管控敏感账号,实现临时权限申请、会话录制与操作审批(如CyberArk、BeyondTrust工具)。

用户常见问题解答

Q:修改默认密码后,如何避免遗忘?

A:使用企业级密码管理工具(如Keeper、LastPass)加密存储,设置多级管理员权限,禁止明文记录。

Q:服务器数量庞大,如何批量修改密码?

A:通过Ansible、Puppet等自动化运维工具,编写脚本统一执行密码修改与策略部署。

Q:是否可以使用同一密码管理多台服务器?

A:绝对禁止!一旦某台服务器被攻破,所有设备将面临“一损俱损”的风险。

服务器的安全防线始于一个简单的动作:禁用通用密码,通过动态密码策略、多因素认证与零信任架构的层层加固,企业可显著降低载入风险,筑牢数据安全的“第一道闸门”,安全无小事,防御需从细节做起。

参考文献

- 美国国家标准与技术研究院(NIST)《数字身份指南》(SP 800-63B)

- 中国《网络安全等级保护基本要求》(GB/T 22239-2019)

- OWASP《十大服务器安全风险报告》(2024版)