mysql优化过程和步骤

- 行业动态

- 2024-05-21

- 3

MySQL优化过程可以分为以下几个步骤:

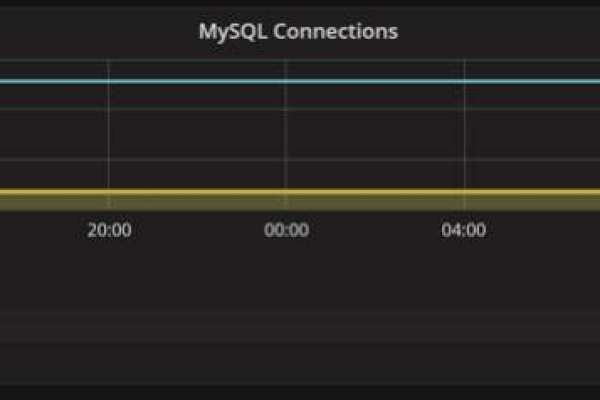

1、分析当前系统性能

在开始优化之前,需要对当前的系统性能进行分析,了解系统的瓶颈在哪里,可以使用一些工具来监控数据库的性能,例如SHOW PROCESSLIST、SHOW STATUS等。

2、优化SQL语句

优化SQL语句是提高数据库性能的关键,可以通过以下方法来优化SQL语句:

使用索引:为经常用于查询条件的列创建索引,可以提高查询速度。

减少子查询:尽量避免使用子查询,可以将子查询转换为连接查询或者临时表。

优化JOIN操作:尽量减少JOIN操作的数量,避免使用多表JOIN。

使用分页查询:对于大量数据的查询,可以使用分页查询来减少查询的数据量。

3、优化表结构

优化表结构可以提高数据库的存储和查询效率,可以通过以下方法来优化表结构:

合理设置字段类型:根据实际需求选择合适的字段类型,避免使用过大或过小的类型。

使用分区表:对于大表,可以使用分区表来提高查询效率。

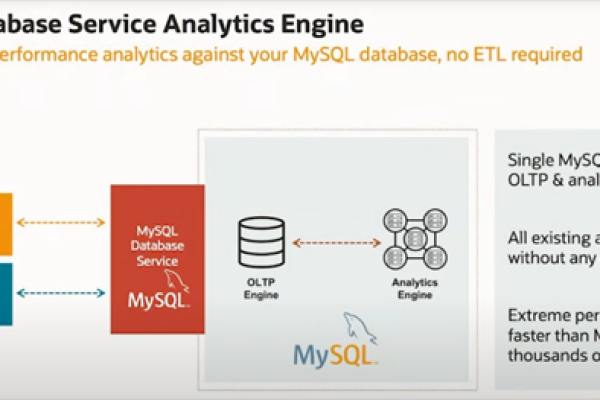

使用合适的存储引擎:根据实际需求选择合适的存储引擎,例如InnoDB适用于事务处理,MyISAM适用于读密集型应用。

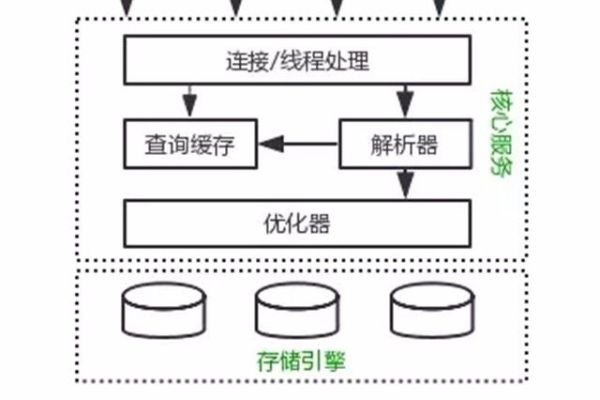

4、优化服务器配置

优化服务器配置可以提高数据库的性能,可以通过以下方法来优化服务器配置:

调整内存设置:根据实际需求调整MySQL的内存设置,例如innodb_buffer_pool_size、key_buffer_size等。

调整文件描述符限制:根据实际需求调整操作系统的文件描述符限制,以避免因为文件描述符耗尽而导致的问题。

调整网络设置:根据实际需求调整网络设置,例如调整TCP连接数、调整超时时间等。

5、监控和调整数据库参数

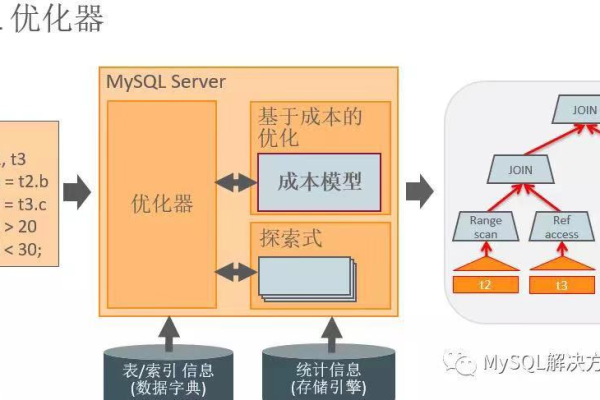

根据实际需求和系统性能,可以调整MySQL的一些参数来提高性能。

innodb_buffer_pool_size:设置InnoDB缓冲池的大小。

query_cache_size:设置查询缓存的大小。

thread_cache_size:设置线程缓存的大小。

max_connections:设置最大连接数。

6、定期维护数据库

定期对数据库进行维护,例如清理日志、重建索引等,可以提高数据库的性能,可以使用以下命令进行维护:

OPTIMIZE TABLE:优化表结构,整理碎片。

REPAIR TABLE:修复表的错误。

ANALYZE TABLE:分析表的统计信息,更新查询优化器的数据。