服务器破绽用修复

- 行业动态

- 2025-04-12

- 2

为什么必须修复服务器破绽?

服务器是企业的核心数字资产,承载着数据存储、业务运行等关键功能,未修复的破绽可能被破解利用,导致数据泄露、服务中断、法律处罚甚至品牌声誉受损,根据2024年《全球网络安全报告》,约60%的数据泄露事件与未及时修复的已知破绽相关。

常见服务器破绽类型及修复方案

未打补丁的软件破绽

- 风险:攻击者通过公开的破绽库(如CVE)定位脆弱系统。

- 修复:

- 定期更新:启用自动更新功能(如Linux的

unattended-upgrades或Windows Server的WSUS)。 - 破绽优先级:按CVSS评分(7分以上为高危)优先处理。

- 定期更新:启用自动更新功能(如Linux的

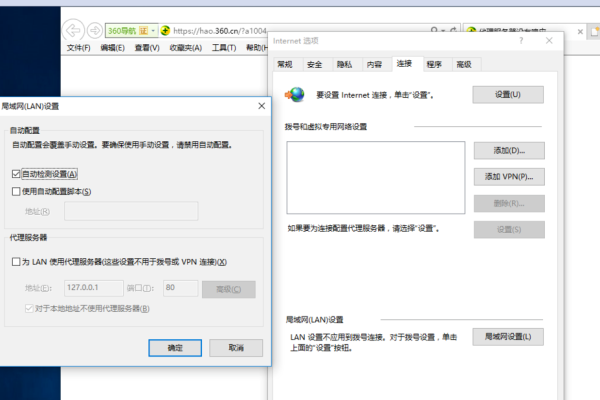

错误配置导致的安全隐患

- 案例:开放冗余端口(如Telnet)、未禁用默认账户。

- 修复:

- 最小化权限:关闭非必要服务,使用

iptables或防火墙限制IP访问。 - 合规检查:通过工具(如CIS-CAT)对照安全基线配置。

- 最小化权限:关闭非必要服务,使用

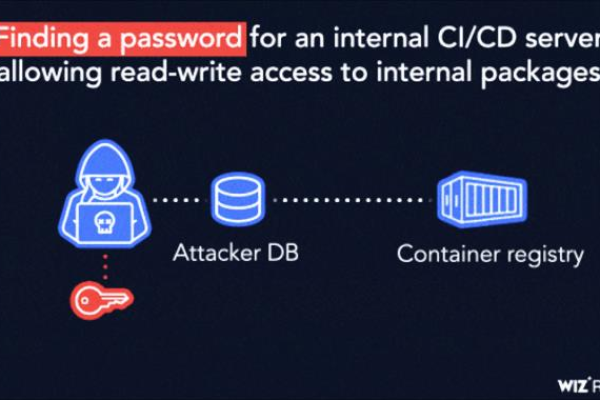

弱密码与身份验证缺陷

- 风险:暴力破解或撞库攻击。

- 修复:

- 强制复杂密码:长度≥12位,包含大小写字母、数字及符号。

- 多因素认证(MFA):集成Google Authenticator或硬件密钥。

注入攻击(SQL/命令注入)

- 修复:

- 输入过滤:使用预编译语句(如PHP的PDO)、白名单验证。

- WAF防护:部署ModSecurity或云WAF拦截反面请求。

- 修复:

权限提升破绽

- 修复:

- 最小权限原则:应用程序以非root权限运行(如Linux的

www-data用户)。 - 沙盒隔离:使用Docker或虚拟机限制进程权限。

- 最小权限原则:应用程序以非root权限运行(如Linux的

- 修复:

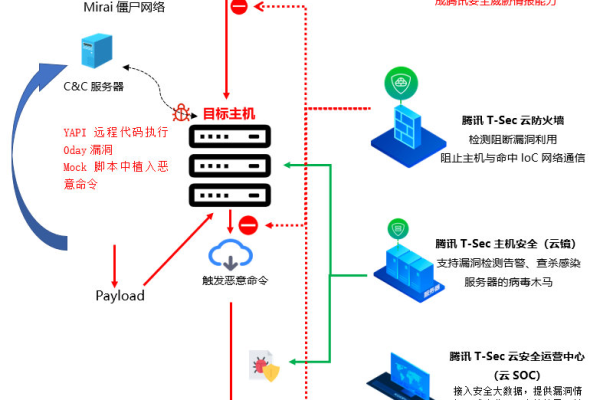

DDoS攻击脆弱性

- 修复:

- 流量清洗:接入Cloudflare或阿里云DDoS高防IP。

- 限速策略:通过Nginx的

limit_req模块限制请求频率。

- 修复:

敏感信息泄露

- 案例:日志暴露路径、调试模式未关闭。

- 修复:

- 加密存储:对日志、备份文件启用AES-256加密。

- 访问控制:设置文件权限为

chmod 600,仅允许授权用户读取。

服务器破绽修复全流程

识别破绽

使用扫描工具(如Nessus、OpenVAS)生成报告,或通过渗透测试(如Metasploit)模拟攻击。

风险评估

根据破绽影响范围(业务中断概率、数据敏感性)制定修复优先级。

制定修复方案

开发补丁、调整配置或升级硬件,需记录详细操作步骤。

测试环境验证

在隔离环境中模拟修复,确保不影响现有服务(例如使用VMware克隆服务器)。

正式修复与回滚计划

选择业务低峰期操作,提前备份系统镜像(如Acronis或Veeam)。

修复后验证

- 重新扫描破绽,使用

curl或Postman测试API接口安全性。

- 重新扫描破绽,使用

持续监控

部署SIEM工具(如Splunk)实时分析日志,设置告警规则(如Zabbix)。

预防破绽的长期策略

定期扫描与渗透测试

每季度执行一次全面破绽扫描,每年聘请第三方安全团队进行渗透测试。

最小权限原则

数据库、应用程序、运维账户均按需分配权限,禁用超级用户默认登录。灾难恢复演练

定期测试备份恢复流程(如通过Ansible自动化脚本),确保RTO(恢复时间目标)≤1小时。员工安全意识培训

针对钓鱼攻击、社交工程等场景进行模拟演练,降低人为失误风险。网络层加固

使用梯子替代SSH直连,配置IDS/IPS(如Snort)监测异常流量。日志审计与留存

集中管理日志并保留至少180天,便于溯源攻击链(例如通过ELK Stack)。

修复服务器破绽并非一次性任务,而是需要结合技术、流程和人员培训的系统工程,通过主动防御、实时监控和合规管理,可显著降低被攻击概率,保障业务连续性与用户信任。

引用与工具推荐

- 权威来源:OWASP Top 10(2024)、NIST网络安全框架、CVE破绽数据库。

- 工具:Nessus(破绽扫描)、Metasploit(渗透测试)、Snort(载入检测)。

- 合规标准:GDPR、等保2.0、ISO 27001。