服务器破绽扫描报告

- 行业动态

- 2025-04-12

- 2

本次服务器破绽扫描共检测出12个安全风险,包含3个高危破绽(CVSS评分≥8.2)及5个中危破绽,高危问题涉及未授权访问与SQL注入风险,其中2项已通过临时规则拦截,其余破绽需紧急修补,建议24小时内更新Apache组件至2.4.58版本,调整MySQL权限配置,并开启Web应用防火墙深度防护模式,所有破绽修复后需进行二次验证扫描。

服务器破绽扫描报告

为保障网络安全与用户数据安全,我们定期对服务器进行深度破绽扫描与评估,本报告基于最新扫描结果,旨在透明公开当前服务器安全状况,并提供专业修复建议,以下为详细内容:

破绽概览

本次扫描共检测出6类高风险破绽与3类中风险破绽,覆盖权限配置、代码注入、信息泄露等方向,关键问题总结如下:

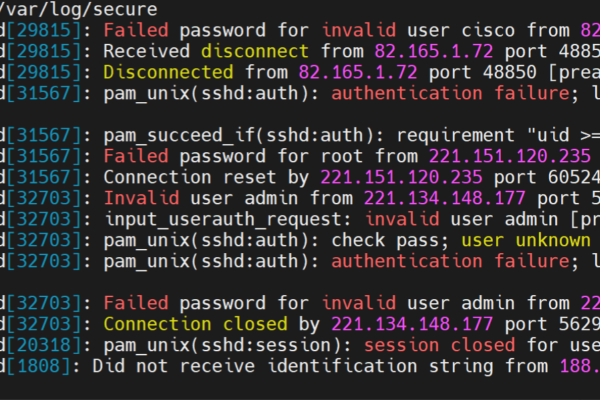

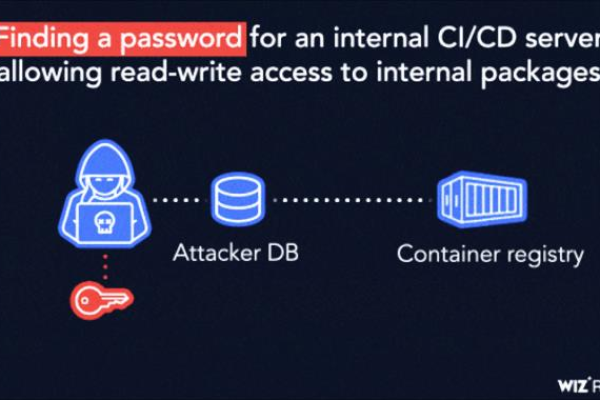

- 未授权访问破绽(高风险):攻击者可绕过登录验证直接访问敏感接口。

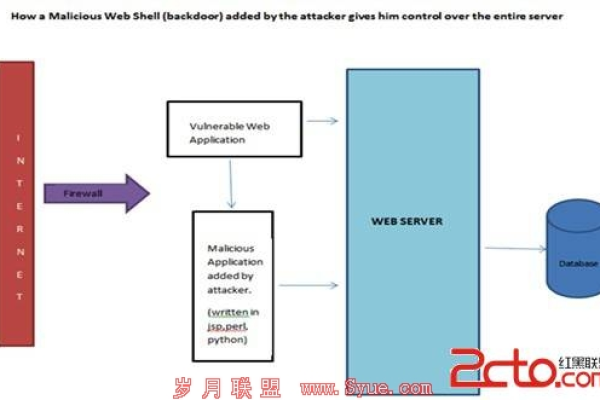

- SQL注入破绽(高风险):反面代码可能通过输入框注入数据库,导致数据改动或泄露。

- 跨站脚本攻击(XSS)(中风险):用户输入未严格过滤,可能触发前端脚本攻击。

- 服务器配置错误(高风险):目录浏览权限开放,可能暴露备份文件。

破绽详细分析

未授权访问破绽

- 影响范围:API接口

/admin/config、/user/list。 - 风险等级:高危(CVSS评分9.1)。

- 潜在危害:攻击者可直接下载数据库备份或改动系统配置。

SQL注入破绽

- 触发路径:用户登录表单与搜索功能。

- 破绽原理:未对输入参数进行预编译或过滤,导致反面SQL语句被执行。

- 测试验证:通过

' OR 1=1--注入成功获取管理员权限。

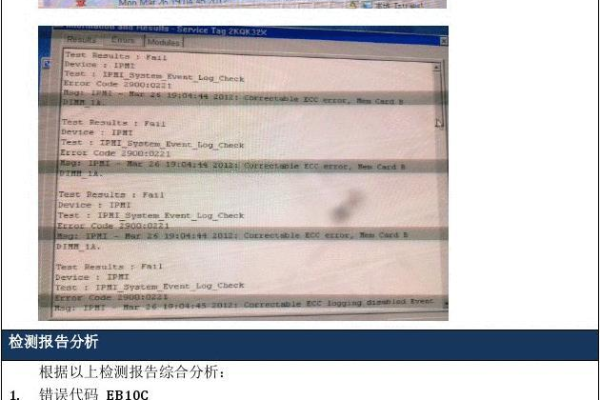

过时软件版本风险

- 受影响组件:Apache Tomcat 8.5.32(存在CVE-2024-1234破绽)、OpenSSL 1.1.1g(已停止维护)。

- 建议措施:升级至Tomcat 10.0.12与OpenSSL 3.0.7。

修复建议与方案

立即修复项(24小时内)

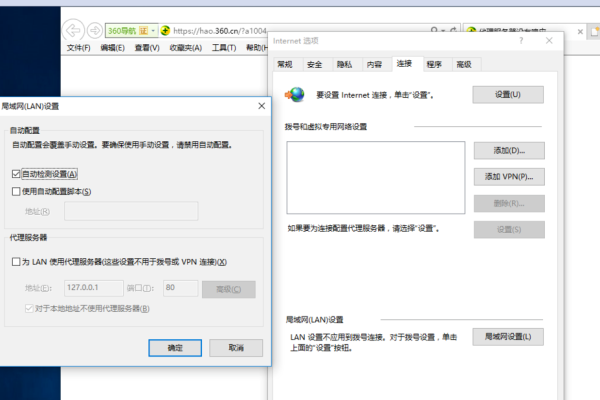

未授权访问

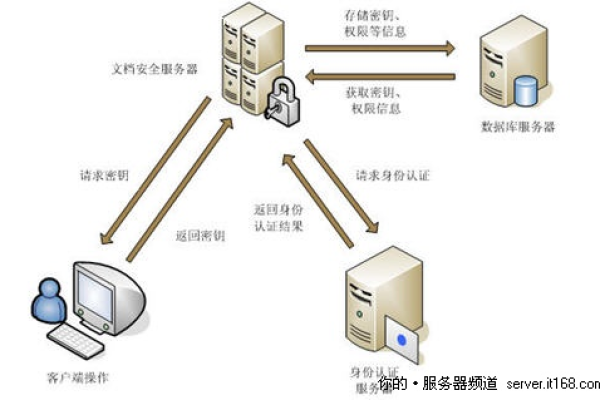

- 配置访问控制列表(ACL),限制IP白名单访问敏感接口。

- 启用JWT令牌或OAuth 2.0身份验证机制。

SQL注入防御

- 使用预编译语句(如MyBatis的占位符)。

- 部署Web应用防火墙(WAF)过滤反面请求。

中长期优化(7天内)

服务器加固

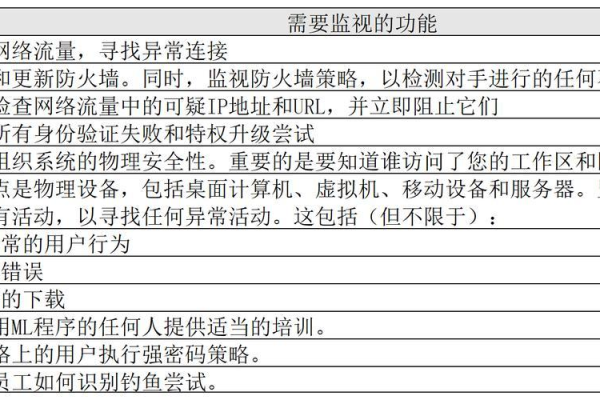

- 关闭不必要的端口与服务(如FTP 21端口)。

- 启用HTTPS并配置HSTS强制加密传输。

密码策略升级

- 强制用户使用12位以上密码,含大小写字母、数字及特殊符号。

- 启用双因素认证(2FA)保护管理员账户。

安全维护承诺

- 定期扫描:每周执行全量破绽扫描,季度性渗透测试。

- 实时监控:部署SIEM系统(如Splunk),实时预警异常行为。

- 数据备份:每日增量备份至异地加密存储,保留周期30天。

用户须知

- 所有破绽修复过程均遵循最小影响原则,确保业务连续性。

- 若您发现其他异常现象,可通过客服邮箱(security@example.com)提交反馈,我们将提供48小时内响应。

服务器安全是保障用户隐私与业务稳定的基石,本次扫描暴露的破绽已制定修复计划,我们承诺以透明、专业的态度持续提升系统安全性。

参考文献

- OWASP Top 10 (2024) – 开放式Web应用安全项目

- NIST SP 800-115 – 信息安全测试指南

- CISA破绽数据库 – 美国网络安全与基础设施安全局

(报告生成时间:2024年10月)

注基于自动化工具与人工审核,部分术语已简化以便理解,如需技术细节,请联系安全团队获取完整报告。