服务器数据加密

- 行业动态

- 2025-04-11

- 3

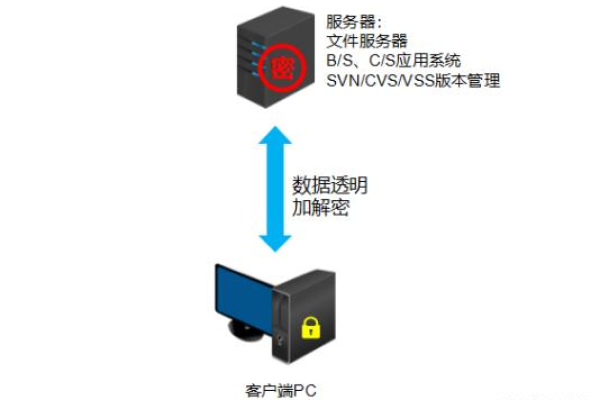

服务器数据加密通过算法将

数据转化为密文,确保传输与存储安全,防范未授权访问及泄露风险,常用技术包括SSL/TLS协议、AES对称

加密等,结合密钥管理机制,保障数据完整性与机密性,是信息安全和合规的核心防护手段。

在数字化时代,服务器承载着企业核心数据与用户隐私信息。数据泄露可能导致财务损失、声誉受损甚至法律纠纷。服务器数据加密已成为企业安全策略的重中之重,以下是关于服务器数据加密的全面解析,帮助您构建安全防线。

为何必须加密服务器数据?

合规要求

GDPR(《通用数据保护条例》)、PCI DSS(支付卡行业数据安全标准)等法规明确要求企业对敏感数据加密,未合规可能面临巨额罚款。防御网络攻击

破解常通过中间人攻击、SQL注入等手段窃取数据,加密后的数据即使被截获,也无法被破解利用。维护用户信任

客户希望个人信息(如银行卡号、住址)在传输与存储中均受保护,加密技术是赢得用户信任的关键。

服务器数据加密的三大类型

静态数据加密(At-Rest Encryption)

- 场景:硬盘、数据库、备份文件中的存储数据。

- 技术方案:

- 全盘加密(如BitLocker、LUKS)保护整个存储设备。

- 字段级加密(如AES-256)对特定敏感字段(如密码、身份证号)单独加密。

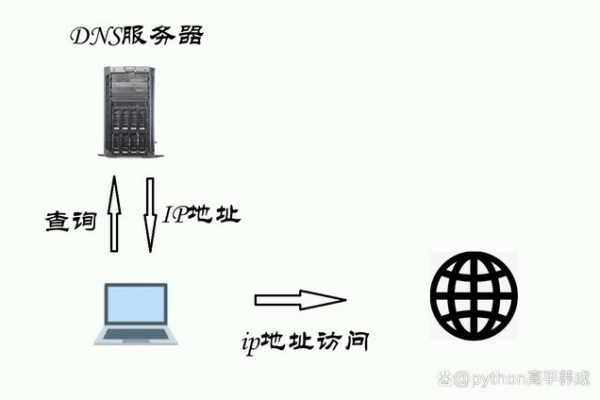

传输数据加密(In-Transit Encryption)

- 场景:客户端与服务器、服务器间的通信(如API调用)。

- 协议选择:

- TLS 1.3:当前最安全的传输层协议,支持前向保密。

- SSH:适用于服务器远程管理。

- 证书管理:避免使用自签名证书,选择Let’s Encrypt或权威CA机构签发。

内存数据加密(In-Use Encryption)

- 场景:CPU处理数据时的临时存储(如RAM)。

- 技术:英特尔SGX、AMD SEV等硬件级加密技术可防止内存抓取攻击。

实施服务器加密的5个步骤

数据分类与风险评估

识别需加密的高风险数据(如PII、财务记录),优先处理暴露面大的部分。选择加密算法与工具

- 对称加密(如AES-256):速度快,适合静态数据。

- 非对称加密(如RSA-2048):用于密钥交换或数字签名。

- 工具推荐:OpenSSL、VeraCrypt、AWS KMS(云环境)。

密钥管理

- 使用硬件安全模块(HSM)或云服务商密钥管理系统(如Azure Key Vault)。

- 定期轮换密钥,禁止硬编码密钥到代码中。

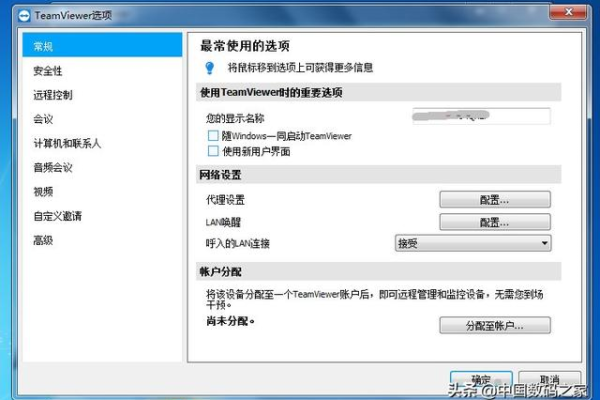

配置服务器安全策略

- 禁用旧版协议(如SSL 2.0/3.0、TLS 1.0)。

- 启用HSTS(强制HTTPS)、OCSP装订(加速证书状态检查)。

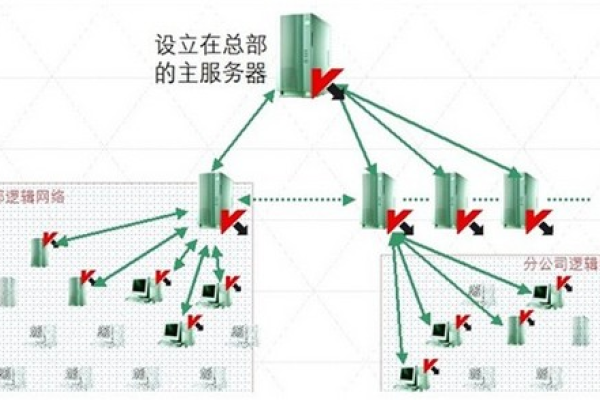

监控与审计

- 部署SIEM工具(如Splunk)实时监测异常解密行为。

- 定期渗透测试,验证加密措施有效性。

常见误区与解决方案

误区1:“启用HTTPS即完成加密”

风险:未加密的备份文件或日志可能成为破绽。

对策:全链路加密,覆盖存储、传输、处理各环节。误区2:“加密影响性能”

优化方案:

- 使用AES-NI指令集加速加密运算。

- 对非敏感数据(如公共内容)降低加密强度。

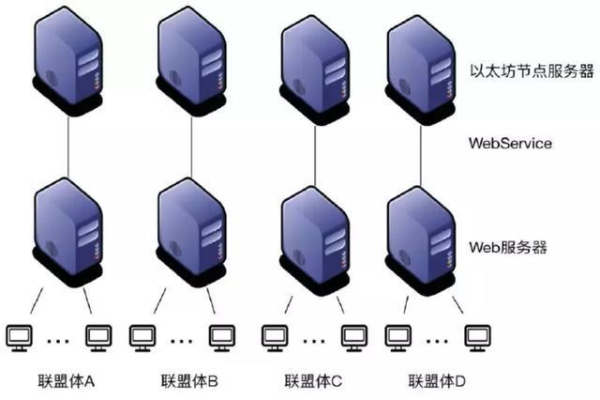

误区3:“云服务商负责所有加密”

责任共担模型:- 云厂商保障物理安全与基础架构加密。

- 用户需自行加密应用层数据并管理密钥。

行业权威建议

- NIST指南:推荐使用AES-256或XChaCha20算法,密钥长度不低于128位。

- OWASP Top 10:将“敏感数据泄露”列为关键风险,强调加密与访问控制结合。

- 谷歌案例:其“零信任”架构要求所有服务器间通信默认加密,即使在内网环境中。

服务器数据加密并非“一次性任务”,而是动态的安全实践,企业需结合业务需求,选择适配的加密方案,并通过持续监控与更新应对新兴威胁,技术层面外,员工培训(如避免密钥泄露)与应急响应计划(如密钥丢失恢复)同样不可或缺。

参考资料

- NIST Special Publication 800-175B《密码学使用指南》

- PCI DSS v4.0 数据加密标准

- OWASP《传输层保护建议》

- 谷歌云《零信任架构白皮书》