服务器破绽是要收费

- 行业动态

- 2025-04-11

- 3

服务器破绽本身并非商品,但破绽信息交易或专业修复服务可能涉及费用,部分安全公司提供破绽扫描及修复方案需付费,而黑市中的破绽买卖属非规行为,用户需警惕虚假收费陷阱,选择正规渠道获取安全服务,及时更新系统补丁以降低风险。

服务器安全是保障企业数据和业务连续性的核心环节,当用户提出“服务器破绽是要收费”时,实际隐含了更深层次的疑问:为什么破绽修复需要付费?是否存在可靠的免费解决方案?如何选择高性价比的安全服务? 本文将从技术逻辑、行业现状及用户决策角度,全面解析服务器破绽管理的核心问题。

服务器破绽的本质:为何必须重视?

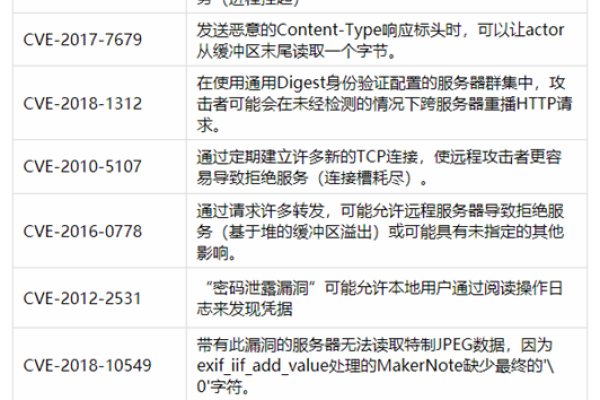

服务器破绽本质是软件、硬件或配置中存在的缺陷,可能被攻击者利用,根据NIST国家破绽数据库统计,2024年全球新增破绽数量超28,000个,其中高危破绽占比达25%,这些破绽若未及时修复,将直接导致:

- 数据泄露:如客户信息、财务记录被盗;

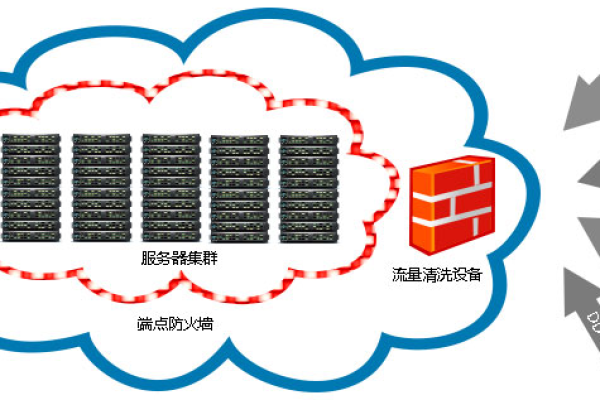

- 服务瘫痪:DDoS攻击或反面代码注入导致业务中断;

- 法律风险:违反《网络安全法》《数据安全法》面临监管处罚。

破绽修复收费的合理性:成本与价值的平衡

技术成本:专业服务的核心价值

收费破绽修复服务通常包含以下技术投入:

- 深度检测:通过渗透测试、代码审计发现潜在风险,远超自动化工具的表层扫描;

- 定制化方案:针对不同系统架构(如混合云、容器集群)设计修复策略;

- 人工响应:7×24小时专家团队实时监控与应急处理。

行业对比:免费工具的局限性

| 能力维度 | 免费工具 | 专业服务 |

|---|---|---|

| 破绽覆盖范围 | 仅识别已知CVE破绽 | 发现逻辑破绽、配置错误等深层风险 |

| 修复方案 | 提供基础补丁建议 | 结合业务场景定制加固方案 |

| 后续支持 | 无人工服务 | SLA保障的持续运维 |

举例:某电商平台使用开源工具扫描未发现异常,但专业团队通过业务逻辑测试,发现订单接口存在越权访问破绽,避免千万级损失。

如何选择高性价比的破绽管理服务?

评估服务商资质

- 认证背书:Check Team需持有CISP-PTE、OSCP等渗透测试认证;

- 行业案例:优先选择具有金融、政务等高合规领域经验的服务商;

- 技术透明度:要求提供破绽验证过程及修复后的复测报告。

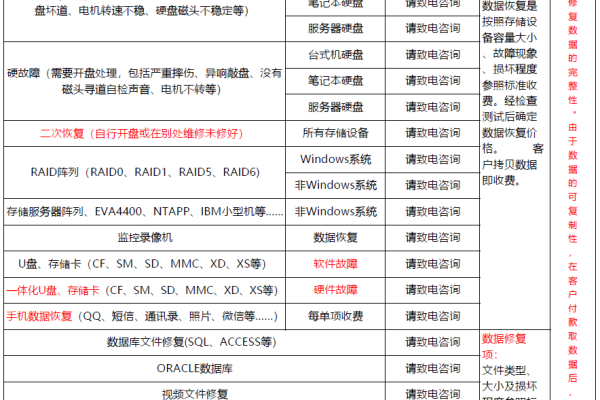

阶梯式服务模型

- 基础层:使用Nessus、OpenVAS进行周期性扫描(成本:0-2000元/年);

- 进阶层:按次付费的渗透测试(均价5000-20000元/次);

- 企业级:包含红蓝对抗、威胁情报的全年护航服务(10万+/年)。

免费方案的可行性:什么情况下可自主修复?

以下两类场景可尝试自主处理:

- 标准化破绽:如Apache Struts官方已发布补丁的CVE破绽;

- 低危风险:未对外开放端口的内部系统配置问题。

操作建议:

- 建立破绽响应SOP流程(监测→评估→修复→验证);

- 通过OWASP ZAP等工具进行基础防护;

- 每月至少执行一次完整破绽扫描。

行业警示:警惕“伪免费”陷阱

部分服务商通过“免费检测”吸引客户后,存在以下风险:

- 模糊收费:检测报告中仅展示部分破绽,关键风险需付费解锁;

- 过度修复:将中低危破绽包装为紧急事件诱导消费;

- 数据泄露:非正规团队可能留存服务器密钥等敏感信息。

规避方法:要求签订保密协议(NDA),明确检测范围与交付标准。

服务器破绽管理不存在“万能免费方案”,但通过合理规划可显著降低成本,中小型企业建议采用“基础扫描工具+年度渗透测试”的组合策略,关键业务系统则需部署持续性威胁监测,选择服务商时,应重点考察技术团队是否持有CREST、CNVD等权威机构认证,这直接决定破绽修复的有效性与合规价值。

参考文献

[1] NIST National Vulnerability Database (2024年度报告)

[2] Gartner《2024年云安全技术成熟度曲线》

[3] 中国信通院《企业网络安全防护成本白皮书》