服务器操作记录推荐

- 行业动态

- 2025-04-12

- 2

服务器操作记录是维护系统安全与合规的重要依据,推荐采用自动化工具实时记录登录、配置变更及文件操作等关键行为,结合权限分级与审计机制,确保日志完整性,定期分析日志可快速定位异常,优化操作规范,并满足安全审计要求,有效防范风险。

为什么需要详细记录服务器操作?

服务器是企业的核心数字资产,操作记录的完整性直接影响系统安全、故障追溯与合规审计,未规范记录的服务器操作可能导致以下风险:

- 安全破绽难以追踪:攻击者载入后,若缺乏操作日志,无法定位攻击路径;

- 人为失误难以复盘:误删文件或错误配置时,无法快速还原操作场景;

- 合规性不达标:金融、医疗等行业需符合GDPR、ISO 27001等标准,日志缺失将面临法律风险。

服务器操作记录应包含哪些内容?

完整的操作日志需覆盖以下关键信息:

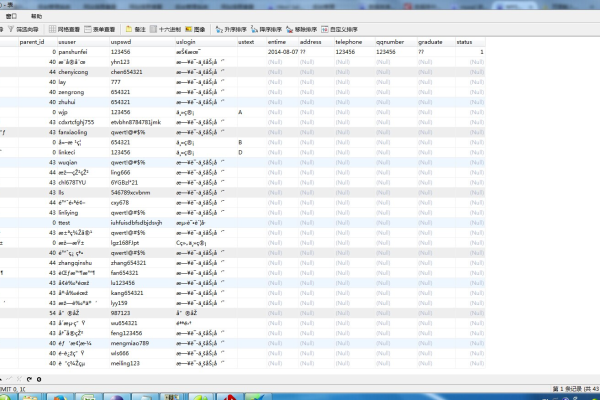

- 用户身份:操作者账号、IP地址、登录时间;

- 操作行为:执行的命令、修改的文件、启动/停止的服务;

- 上下文环境:操作前后的系统状态(如CPU/内存占用率)、关联进程;

- 结果反馈:命令执行成功或失败的返回值、错误日志。

示例日志格式(JSON):

{

"timestamp": "2024-10-05T14:22:35Z",

"user": "admin@192.168.1.100",

"command": "rm -rf /var/log/app/",

"status": "failed",

"error": "Permission denied",

"system_load": {"cpu": "68%", "memory": "4.2/8GB"}

}推荐工具与方案

根据不同场景,选择适合的日志管理工具:

基础审计工具(免费/开源)

- Linux Auditd:系统级审计框架,记录所有内核与用户空间事件,支持自定义规则。

适用场景:需要深度监控文件访问、权限变更的中小型企业。 - Logrotate:自动压缩、归档旧日志,避免磁盘空间耗尽。

企业级解决方案(付费/云服务)

- Splunk:支持实时分析、可视化仪表盘,可关联多服务器日志,快速定位异常。

- ELK Stack(Elasticsearch+Logstash+Kibana):开源方案,适合定制化需求,但需较高运维成本。

- 云厂商服务:

- AWS CloudTrail:记录AWS账号的所有API调用;

- 阿里云操作审计(ActionTrail):跟踪云资源操作,支持多账号聚合。

自动化脚本扩展

通过Shell/Python编写脚本,实现日志自动上传至远程存储(如S3、OSS),示例代码:

#!/bin/bash # 将当天日志同步到云存储 TIMESTAMP=$(date +%Y%m%d) tar -czvf /backup/logs-$TIMESTAMP.tar.gz /var/log/audit/ aws s3 cp /backup/logs-$TIMESTAMP.tar.gz s3://your-bucket/logs/

最佳实践与注意事项

- 权限分离:禁止共享root账户,使用SSH密钥+多因素认证(MFA);

- 日志加密:存储时启用AES-256加密,传输时使用TLS协议;

- 定期审计:每月检查日志保留策略,确保符合行业法规(如金融数据保存至少6个月);

- 告警集成:配置异常操作实时告警(如非工作时间执行rm -rf、sudo提权)。

规范化的服务器操作记录是运维安全的基石,结合开源工具与云原生服务,建立覆盖采集、存储、分析的完整日志链路,可显著降低运维风险并满足合规要求。

引用说明

- GDPR合规要求:https://gdpr-info.eu

- AWS CloudTrail文档:https://aws.amazon.com/cloudtrail

- Elasticsearch官方指南:https://www.elastic.co/guide

- ISO/IEC 27001标准:https://www.iso.org/standard/54534.html