服务器遭勒索干扰

- 行业动态

- 2025-04-11

- 2

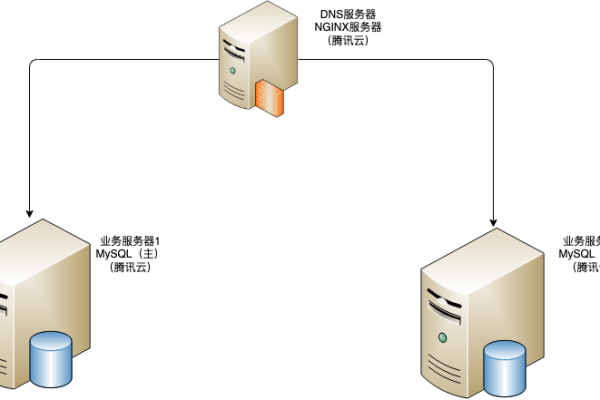

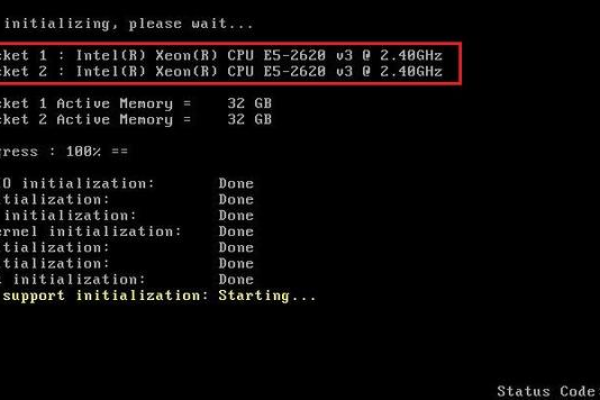

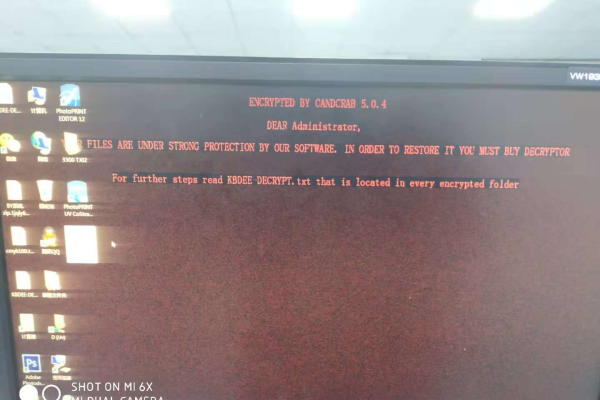

某公司服务器近期遭勒索干扰攻击,导致核心业务数据被加密锁定,攻击者利用系统破绽植入反面程序,要求支付加密货币解锁,事件造成部分服务中断,技术团队已启动应急响应,建议立即排查系统破绽、升级补丁、恢复备份,并联系网络安全机构协助溯源处置。

全面解析与应对指南

什么是勒索干扰?

勒索干扰(Ransomware)是一种反面软件,通过加密用户数据或锁定系统访问权限,要求受害者支付赎金以恢复数据,近年来,针对企业服务器的勒索攻击呈爆发式增长,攻击者通常选择高价值目标,如政府机构、医疗机构或企业服务器,以最大化利益。

勒索干扰如何攻击服务器?

- 破绽利用:攻击者利用未修复的系统破绽(如过期的操作系统、未打补丁的应用程序)渗透服务器。

- 钓鱼攻击:发送伪装成合法文件的反面附件或链接,诱导管理员点击后植入干扰。

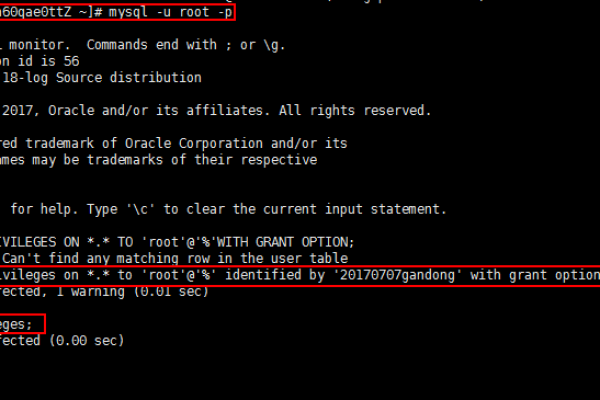

- 弱密码爆破:通过暴力破解远程登录端口(如RDP、SSH)获取服务器控制权。

- 供应链攻击:通过感染的第三方软件或插件传播干扰。

服务器中招后的危害

- 业务中断:加密数据库、网站文件或应用程序,导致服务瘫痪。

- 数据泄露:攻击者可能窃取敏感信息并威胁公开(双重勒索)。

- 声誉损失:客户信任度下降,尤其涉及隐私数据的行业(如金融、医疗)。

- 巨额成本:赎金需求通常在数万至数百万美元,且支付后未必能恢复数据。

遭遇勒索干扰后的紧急应对步骤

立即隔离服务器

- 断开受感染服务器与内部网络的连接,防止横向扩散。

- 关闭远程访问端口(如RDP、VNC),暂停所有远程工具的使用。

评估感染范围

- 检查备份系统是否被加密,确认核心数据是否受损。

- 使用专业工具(如No More Ransom提供的解密工具)扫描干扰类型。

联系网络安全团队

- 寻求专业安全公司协助溯源分析,获取取证报告(需保留服务器日志)。

- 切勿自行尝试破解或支付赎金,避免二次损失。

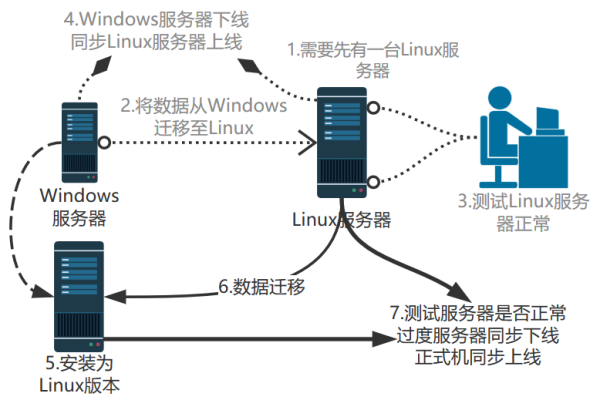

启动应急备份恢复

- 使用离线的“3-2-1备份”(3份副本、2种介质、1份异地)恢复数据。

- 若备份被破坏,尝试从云服务商的历史快照中回滚。

加固安全防护

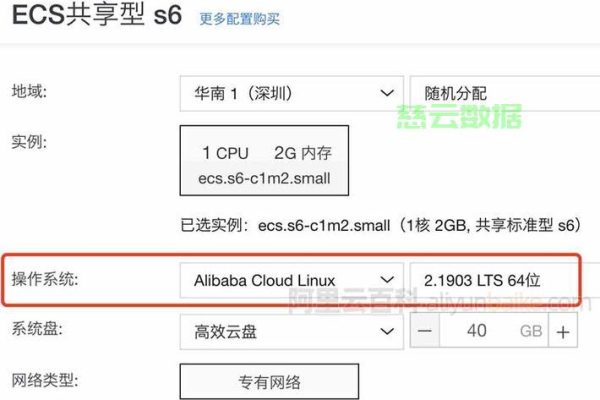

- 修复所有系统破绽,更新至最新补丁(如Windows Server、Apache/Nginx)。

- 部署终端检测与响应(EDR)系统,启用实时流量监控。

如何预防勒索干扰?

破绽管理

- 定期进行渗透测试,使用自动化工具(如Nessus、OpenVAS)扫描破绽。

- 关闭非必要端口,禁用过时的协议(如SMBv1)。

数据备份

- 每日增量备份关键数据,测试备份文件的可恢复性。

- 采用“气隙隔离”(Air-Gapped)技术,确保备份与生产环境物理隔离。

权限最小化

- 禁止管理员账户用于日常操作,限制远程访问IP白名单。

- 启用多因素认证(MFA),强制使用高强度密码(12位以上,含特殊字符)。

邮件与终端防护

- 部署反钓鱼邮件网关,拦截包含.exe、.js等可疑附件的邮件。

- 在服务器安装下一代防干扰软件(如CrowdStrike、SentinelOne)。

员工安全意识培训

- 模拟钓鱼攻击测试,提升团队对反面链接的识别能力。

- 制定《网络安全事件响应预案》,定期演练灾难恢复流程。

日志审计与监控

- 集中管理服务器日志,设置异常登录告警(如非工作时间访问)。

- 使用SIEM(安全信息与事件管理)工具分析潜在威胁。

真实案例分析

- 某医疗机构:因未修复Apache Struts破绽,破解植入LockBit勒索干扰,加密患者诊疗记录,导致72小时业务停摆,最终支付35万美元赎金。

- 某制造业企业:管理员点击钓鱼邮件后,服务器感染Conti干扰,核心图纸被加密,因无有效备份损失超200万美元。

服务器安全是企业的生命线,面对勒索干扰,预防远胜于补救,通过多层防护、严格备份和持续监控,可大幅降低风险,若不幸中招,务必保持冷静,依托专业团队减少损失。支付赎金不是解决方案,只会助长非规并增加数据泄露风险。

引用说明

本文参考了美国网络安全与基础设施安全局(CISA)发布的《勒索软件防御指南》、国家互联网应急中心(CNCERT)技术报告及IBM《2024年数据泄露成本研究》。