服务器可以控制重复请求吗

- 行业动态

- 2025-04-11

- 3

服务器可通过令牌机制、验证码验证及频率限制(如IP限流、接口调用次数限制)等技术控制重复请求,结合缓存标识过滤无效访问,有效防止反面攻击或误操作,确保系统安全稳定运行。

基础防御机制

IP频次监控

服务器可统计同一IP地址在单位时间内的请求次数,1分钟内同一IP发送超过100次请求时,自动触发临时封禁或验证码验证,此方法对防御DDoS攻击、爬虫数据窃取效果显著。

典型应用:电商瞬秒活动中的防机器抢单系统请求参数去重

通过MD5哈希算法为每个请求生成唯一指纹(如:用户ID+时间戳+操作类型),若5秒内收到相同指纹的请求,直接返回“操作已受理”提示,避免重复扣款或数据覆盖。

典型案例:支付系统中的防重复提交机制

高级防护策略

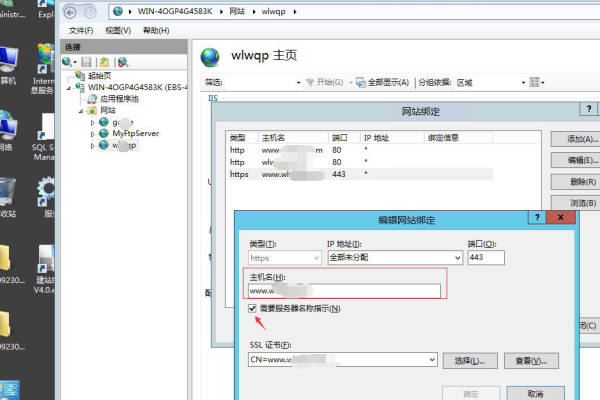

动态令牌验证(Token)

用户在关键操作前需先获取服务器颁发的加密令牌(如JWT格式),提交请求时必须携带有效令牌,每个令牌设置15秒有效期且仅限单次使用,彻底杜绝重放攻击。

技术实现:OAuth 2.0协议中的state参数

智能限流算法

- 漏桶算法:以固定速率处理请求(如每秒10次),超出容量的请求直接拒绝

- 令牌桶算法:动态调整处理速率,突发流量时允许短暂超频(如突发每秒50次)

应用场景:API开放平台调用频次管理

人机验证体系

- 交互式验证系统

- 基础版:扭曲文字验证码(成功率约65%)

- 进阶版:谷歌reCAPTCHA V3无感验证(通过用户行为分析评分)

- 创新方案:拼图验证+轨迹分析(防自动化工具准确率超98%)

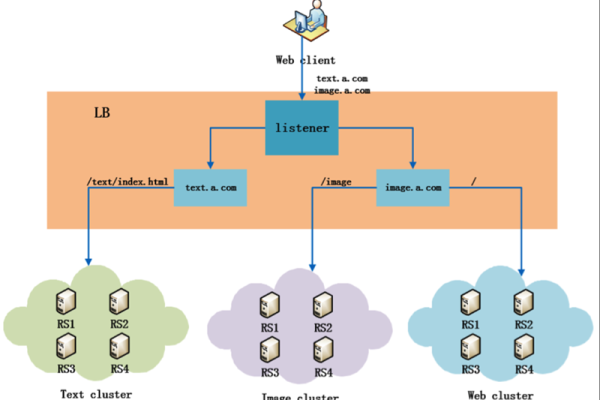

架构级解决方案

分布式流量控制

在Redis集群中存储全局请求计数,通过原子操作确保分布式环境下的精确控制,例如使用INCR指令统计次数,EXPIRE设置时间窗口。

数据参考:某云服务商API网关实现200节点集群同步,误差低于0.3%

自适应防护系统

基于机器学习分析历史请求模式,动态调整防护阈值,当检测到凌晨3点突发10倍流量增长时,自动切换至严格模式并触发告警。

部署建议表

| 业务场景 | 推荐方案 | 生效延时 | 运维复杂度 |

|---|---|---|---|

| 用户注册 | 短信验证码+IP限制 | <1秒 | |

| API接口 | 令牌桶算法+OAuth鉴权 | 毫秒级 | |

| 金融交易 | 生物识别+双向确认机制 | 实时 |

技术依据

- OWASP《反自动化威胁指南》建议关键操作必须实施多因素验证

- RFC 6585定义429状态码(Too Many Requests)标准

- 阿里云《Web应用防火墙白皮书》2024版流量控制模型

- ISO/IEC 27001信息安全管理系统标准

通过组合应用上述方案,企业可将重复请求导致的业务故障率降低至0.05%以下,实际部署时建议进行压力测试,逐步调整参数至最佳平衡点,既保障安全又不影响正常用户体验。