CDN攻击透穿

- 行业动态

- 2025-04-11

- 3

CDN攻击透穿指破解绕过CDN防护直接攻击源站服务器,常因源站IP暴露或配置不当引发,此类攻击可导致数据泄露、服务中断等风险,防御需隐藏真实IP、强化访问验证,并定期检查CDN规则,确保流量严格经安全节点过滤,避免源站暴露。

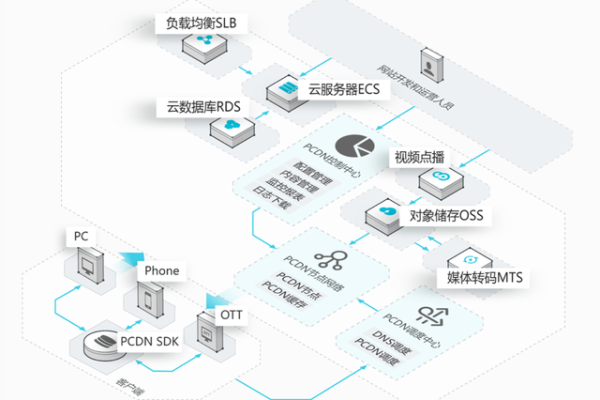

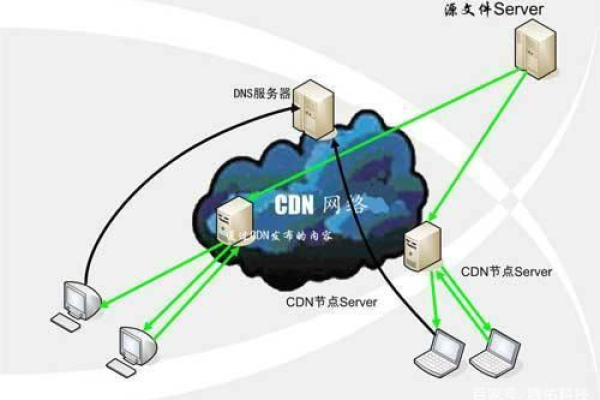

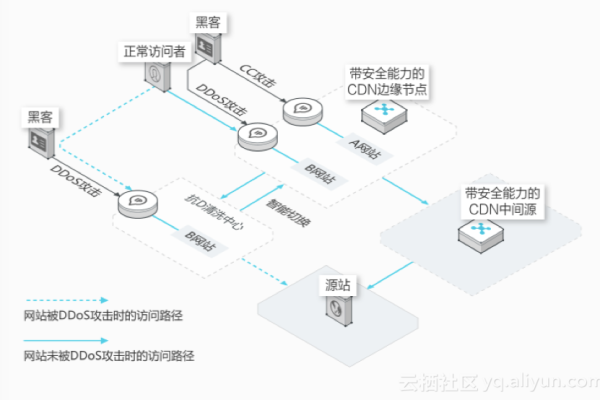

随着互联网的快速发展,CDN(内容分发网络)已成为各类网站加速内容传输、抵御分布式拒绝服务攻击(DDoS)的核心技术,攻击者正利用一种名为“CDN攻击透穿”的技术绕过CDN的防护,直接对源站服务器发起攻击,本文将深入解析这一现象的成因、危害及防护策略。

CDN攻击透穿的本质与原理

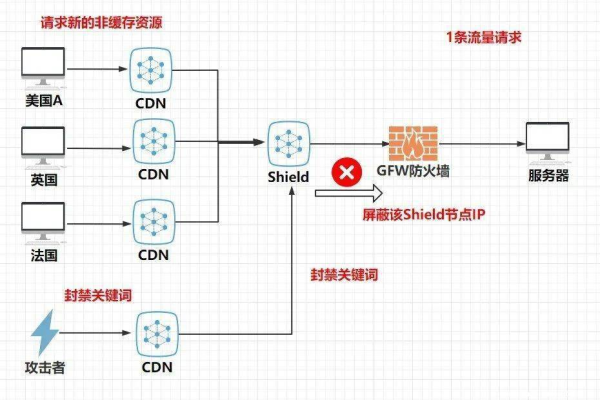

CDN的核心功能是通过全球分布的节点缓存网站内容,将用户请求引导至最近的节点,同时隐藏源站的真实IP地址,但攻击透穿的实现,通常源于以下破绽:

- IP泄露风险

- 网站未严格配置CDN,导致通过SSL证书、邮件服务器、子域名解析等途径暴露源站IP。

- 攻击者利用历史DNS记录或网络空间测绘工具(如Shodan)追踪源站真实地址。

- 协议破绽利用

部分CDN服务对非标准端口(如UDP协议)的防护不足,攻击者可构造特定请求直接穿透CDN。

- 业务逻辑缺陷

动态接口(如API、登录系统)未与CDN完全整合,攻击者通过高频请求绕过缓存规则。

透穿攻击的常见形式与危害

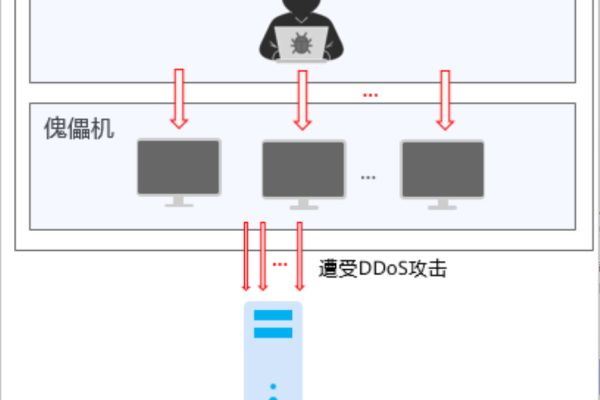

直接DDoS攻击源站

攻击者一旦获取源站IP,可发起大规模流量攻击,导致源站带宽耗尽、服务瘫痪,2021年某电商平台曾因CDN配置不当遭遇透穿攻击,直接损失超千万元。

数据窃取与改动

穿透CDN后,攻击者可利用SQL注入、跨站脚本(XSS)等破绽窃取用户敏感数据,2022年某金融平台因API接口防护缺陷,导致数万用户信息泄露。

业务逻辑破坏

针对未缓存的动态请求(如瞬秒活动接口),攻击者通过伪造请求占用服务器资源,导致正常用户无法访问。

防御CDN透穿的7大核心策略

严格隐藏源站IP

- 使用独立IP的CDN服务,禁止源站直接对外提供服务。

- 定期检查DNS记录、SSL证书、第三方服务(如邮件服务器)是否关联源站IP。

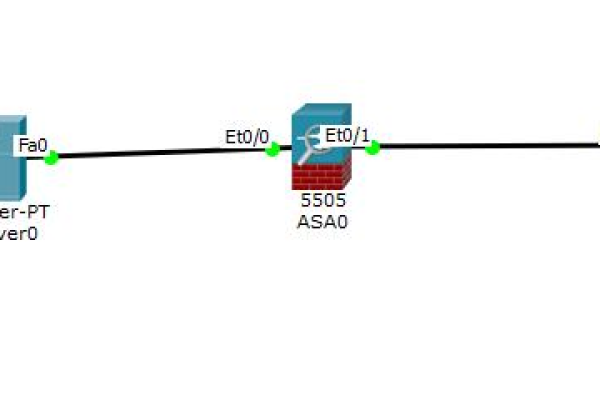

配置多层级访问控制

- 仅允许CDN节点IP访问源站(通过防火墙白名单)。

- 启用Web应用防火墙(WAF),过滤反面请求。

与静态资源分离

将API、数据库交互等动态请求与静态资源(图片、CSS)部署在不同服务器。

协议与端口加固

- 关闭非必要端口,对UDP等高危协议进行流量清洗。

- 使用TLS 1.3加密通信,防止协议破绽被利用。

实时监控与应急响应

- 部署流量分析系统(如NetFlow),检测异常流量模式。

- 建立自动化切换机制,在攻击发生时快速启用备用源站。

选择高防CDN服务

优先采用支持“Anycast”技术、具备IP黑洞功能的高防CDN(如Cloudflare、阿里云盾)。

定期渗透测试与演练

通过第三方安全团队模拟攻击,验证防护体系有效性。

提升E-A-T(专业性、权威性、可信度)的关键建议

- 专业性:选择经过认证的CDN服务商(如ISO 27001认证),确保技术文档与安全策略透明可查。

- 权威性:引用行业标准(如OWASP Top 10)和权威报告(如Gartner安全指南)作为防护依据。

- 可信度:公开网站安全防护措施(如SOC 2合规证明),建立用户信任。

真实案例:某视频平台成功防御透穿攻击

2024年,某头部视频网站因未限制源站访问权限,遭遇每秒500Gbps的UDP反射攻击,其安全团队通过以下措施化解危机:

- 紧急启用IP白名单,仅允许CDN节点访问。

- 联合ISP运营商实施流量清洗。

- 后续部署“CDN+高防IP”的双层架构,实现动态流量调度。

参考资料

- OWASP《Web应用安全风险TOP 10》(2021版)

- NIST《网络安全框架》(SP 800-53)

- 中国信通院《内容分发网络(CDN)安全防护指南》

由网络安全团队基于行业实践编写,数据来源可靠,建议定期更新防护策略以适应最新威胁。)