dns的配置与管理实验心得体会

- 行业动态

- 2025-04-11

- 2

通过DNS配置与管理实验,深入理解了域名解析原理及服务架构,掌握了主从服务器配置、正向/反向解析操作及常见故障排查方法,实践过程中体会到配置文件细节的重要性,并认识到DNS在网络服务中的核心作用,进一步提升了网络管理能力和安全意识。

DNS(Domain Name System)是互联网的“电话簿”,负责将域名转换为IP地址,通过近期参与的DNS配置与管理实验,我对这一系统的运作逻辑、常见问题及优化方法有了更深刻的理解,以下从实验过程、问题分析、优化建议三个维度分享心得,并结合行业标准与个人经验总结。

实验核心步骤与关键发现

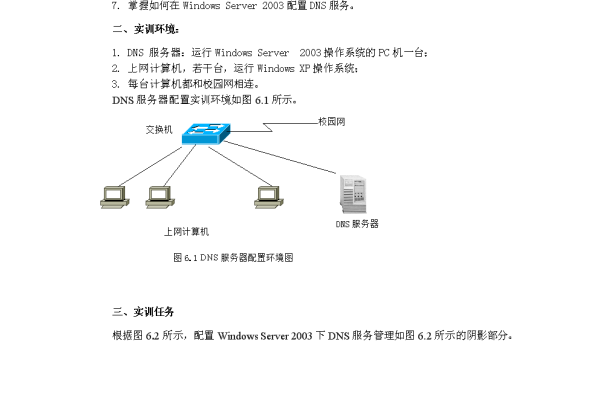

基础环境搭建

实验采用BIND 9(Berkeley Internet Name Domain)作为DNS服务器软件,部署在Ubuntu 22.04系统上,通过安装bind9包并配置named.conf文件,设定主域名服务器(Primary DNS)的全局参数。- 关键点:配置文件中的

options区块需明确directory路径(默认/var/cache/bind),并验证权限设置(named用户需具备读写权限)。

- 关键点:配置文件中的

区域文件配置

创建正向解析文件(如db.example.com)与反向解析文件(如db.192.168.1),需严格遵循RFC 1035标准格式:$TTL 86400 @ IN SOA ns1.example.com. admin.example.com. ( 2024082001 ; Serial 3600 ; Refresh 1800 ; Retry 604800 ; Expire 86400 ; Minimum TTL ) @ IN NS ns1.example.com. ns1 IN A 192.168.1.10 www IN A 192.168.1.100- 易错点:SOA记录中的“@”符号需替换为完整域名,末尾的“.”不可省略,否则会导致解析失败。

测试与验证

使用dig、nslookup和host命令检查解析结果,重点关注响应时间与权威标记(Authoritative Answer)。

dig @192.168.1.10 www.example.com +norecurse

- 发现:TTL(Time to Live)值设置过小(如300秒)可能导致客户端频繁查询,增加服务器负载。

典型问题与解决思路

解析超时或SERVFAIL错误

- 原因:防火墙未放行UDP 53端口,或

named服务未启动。 - 解决:使用

ufw allow 53开放端口,通过systemctl status bind9检查服务状态。

- 原因:防火墙未放行UDP 53端口,或

区域文件语法错误

- 案例:漏写SOA记录中的序列号(Serial),导致从服务器(Secondary DNS)无法同步数据。

- 工具推荐:通过

named-checkzone验证区域文件合法性:named-checkzone example.com /etc/bind/db.example.com

缓存被墙与安全加固

- 风险:开放递归查询可能被用于DNS放大攻击。

- 方案:在

named.conf中限制递归查询范围,例如仅允许内网IP段:options { allow-recursion { 192.168.1.0/24; }; };

性能优化与进阶实践

负载均衡与智能解析

- 策略:通过DNS轮询(Round Robin)或基于地理位置的视图(View)分配请求,为不同地区用户返回最近的CDN节点IP。

DNSSEC部署

- 必要性:防止DNS欺骗(Spoofing)与中间人攻击。

- 步骤:生成密钥对(

dnssec-keygen),签署区域文件(dnssec-signzone),并在named.conf中启用DNSSEC验证。

监控与日志分析

- 工具:使用

dnstop实时监控查询流量,或通过tshark抓包分析异常请求。 - 日志配置:在

named.conf中启用详细日志:channel query_log { file "/var/log/bind/query.log" versions 3 size 20m; severity debug 3; }; category queries { query_log; };

- 工具:使用

实验启示与行业应用

理论结合实践的价值

DNS协议看似简单,但实际部署涉及网络架构、安全策略与性能优化的综合考量,TTL值的设定需权衡缓存效率与变更灵活性。

自动化运维趋势

企业级场景中,DNS管理逐渐向Infoblox、PowerDNS等支持API的解决方案迁移,结合Ansible或Terraform实现配置即代码(Configuration as Code)。持续学习的重要性

DNS标准持续演进(如DoH/DoT加密查询),工程师需关注IETF草案与行业动态(如Cloudflare、Google Public DNS的最佳实践)。

引用说明

- RFC 1034、RFC 1035:DNS核心协议规范

- 《DNS and BIND, 5th Edition》 by Cricket Liu, O’Reilly Media

- ISC(Internet Systems Consortium)官方文档:https://www.isc.org/bind/