bpf linux

- 行业动态

- 2025-04-11

- 2

BPF(Berkeley Packet Filter)是Linux内核的高效虚拟机技术,支持动态加载程序到内核态执行,用于网络过滤、性能监控、安全控制等领域,其扩展版本eBPF通过即时编译和验证机制实现安全高效的运行时扩展,广泛应用于实时流量分析、系统调用跟踪及容器网络优化等场景,大幅提升系统可观测性和控制能力。

在当今的Linux生态系统中,BPF(Berkeley Packet Filter)技术已成为系统级开发与性能优化的核心工具之一,它不仅是网络数据包过滤的基石,更通过扩展进化成eBPF(Extended BPF),为现代基础设施提供动态追踪、安全增强与可观测性能力,本文将从技术原理、应用场景及实践方法等维度展开分析。

BPF的演进与技术原理

BPF最初诞生于1992年,由Steven McCanne和Van Jacobson提出,旨在高效过滤网络数据包,传统BPF通过虚拟机机制在内核态运行用户定义的过滤程序,避免用户态与内核态之间的数据复制,显著提升抓包工具(如tcpdump)的性能。

2014年,Linux内核社区将BPF扩展为eBPF,其改进包括:

- 指令集增强:支持64位寄存器、更复杂的逻辑运算和函数调用。

- 安全性提升:通过验证器(Verifier)确保程序不会导致内核崩溃或死锁。

- 多领域支持:从网络扩展至性能分析、安全监控、流量控制等场景。

eBPF程序通过LLVM编译为字节码,由内核验证后挂载到Hook点(如系统调用、网络事件)执行,实现低侵入式内核编程。

eBPF的核心应用场景

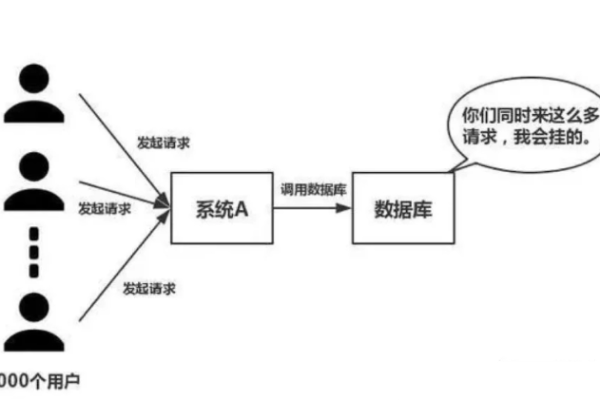

网络性能优化

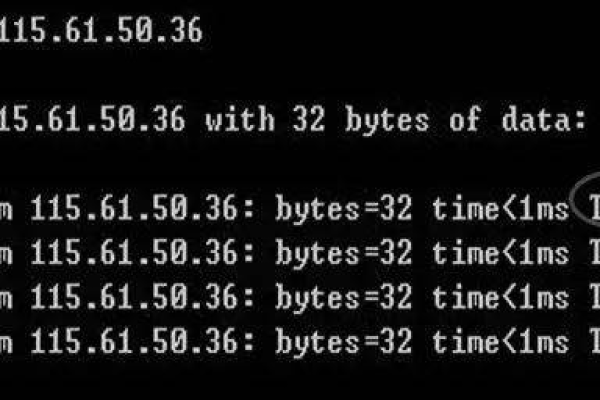

- XDP(eXpress Data Path):在网络驱动层处理数据包,支持直接转发或丢弃,被Cloudflare用于抵御DDoS攻击。

- Cilium:基于eBPF实现Kubernetes容器网络,替代传统iptables,提升服务发现效率。

系统可观测性

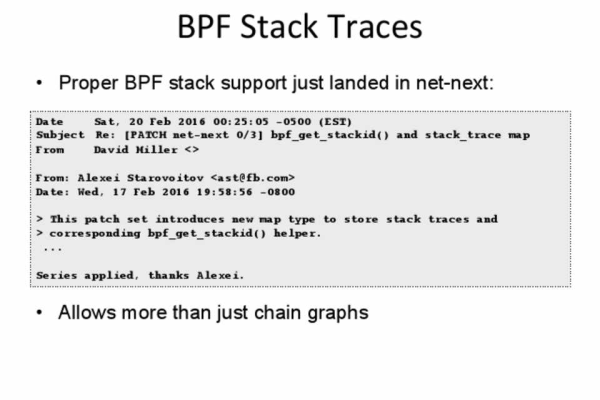

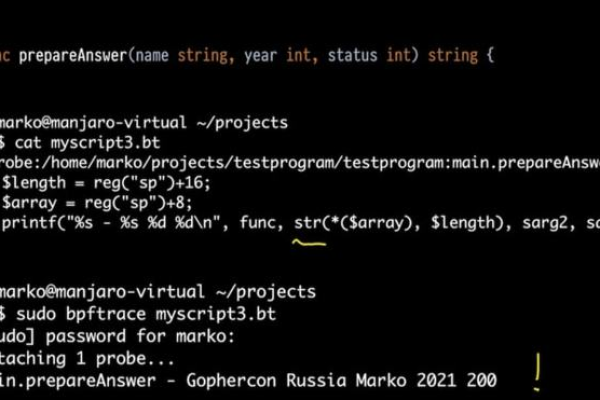

- 动态追踪:通过

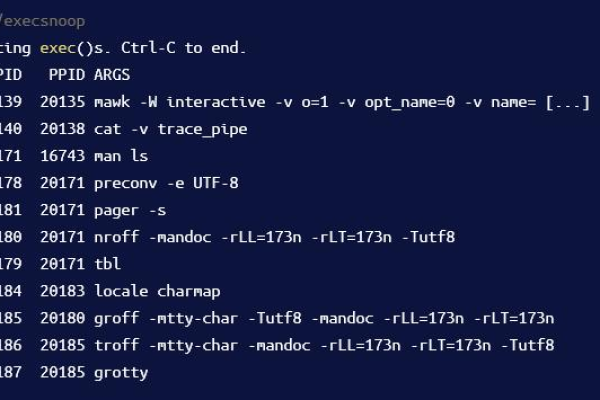

kprobes/uprobes监控内核与用户态函数,替代静态插桩(如SystemTap)。 - 性能分析:BCC(BPF Compiler Collection)工具集提供

opensnoop、execsnoop等实时诊断工具。

安全增强

- Seccomp扩展:限制容器进程的系统调用。

- LSM(Linux Security Module)集成:审计文件访问或进程行为。

存储与调度优化

- BPF文件系统监控:跟踪文件读写延迟。

- 调度策略调整:实时调整CPU资源分配策略。

如何开始使用eBPF?

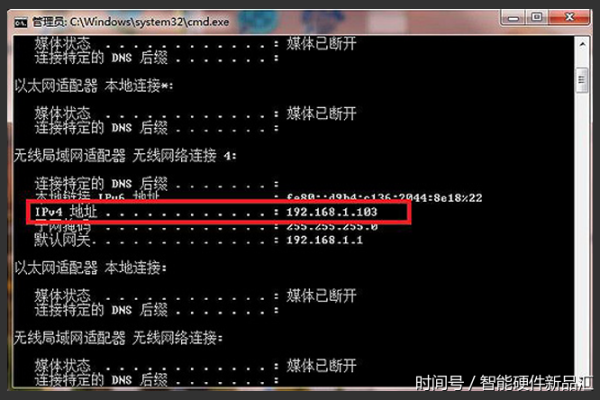

环境准备

# 确认内核版本≥4.9(推荐≥5.10) uname -r # 安装依赖 sudo apt install clang llvm libelf-dev libbpf-dev

示例:统计系统调用次数

// syscall_count.c

#include <linux/bpf.h>

#include <bpf/bpf_helpers.h>

SEC("tracepoint/syscalls/sys_enter_execve")

int bpf_prog(void *ctx) {

u64 key = 0;

u64 *count = bpf_map_lookup_elem(&execve_map, &key);

if (count) (*count)++;

else {

u64 init_val = 1;

bpf_map_update_elem(&execve_map, &key, &init_val, BPF_ANY);

}

return 0;

}

// 定义映射(Map)

struct {

__uint(type, BPF_MAP_TYPE_ARRAY);

__uint(max_entries, 1);

__type(key, u64);

__type(value, u64);

} execve_map SEC(".maps");编译与加载

# 编译为BPF字节码 clang -target bpf -O2 -g -c syscall_count.c -o syscall_count.o # 加载到内核 sudo bpftool prog load syscall_count.o /sys/fs/bpf/syscall_count

查看统计结果

bpftool map dump name execve_map

eBPF的挑战与未来

- 兼容性:旧内核需手动移植功能。

- 验证器限制:复杂程序可能因验证失败无法加载。

- 生态发展:CO-RE(Compile Once – Run Everywhere)与Libbpf库正在解决跨内核版本兼容性问题。

据Linux基金会预测,到2025年,eBPF将被嵌入75%的新一代云原生平台,成为基础设施软件的“隐形支柱”。

引用说明

- Brendan Gregg, 《BPF Performance Tools》, Addison-Wesley, 2019.

- Jonathan Corbet, A thorough introduction to eBPF, LWN.net, 2017.

- Cilium官方文档, eBPF Datapath Architecture, 2024.