服务器和防火墙设置

- 行业动态

- 2025-04-12

- 3

服务器和防火墙设置是保障网络系统安全的基础,服务器需合理配置硬件资源、安装必要服务并优化网络访问权限,防火墙应设定严格规则以过滤异常流量,监控端口活动并防御反面攻击,两者协同工作可有效隔离外部威胁,保护数据传输安全,确保业务稳定运行。

在当今数字化时代,服务器和防火墙的合理配置是保障企业数据安全与业务稳定的基石,以下内容将为您提供一套完整的配置指南,涵盖技术原理、实操建议与行业最佳实践。

服务器基础安全配置

- 服务器类型选择

- 物理服务器:适用于数据敏感型业务,需配合机房环境监控系统

- 云服务器:推荐选择通过ISO 27001认证的云服务商

- 虚拟主机:适用于轻量级业务,建议启用资源隔离功能

- 操作系统加固

- 采用最小化安装原则,仅保留必要服务组件

- 启用自动安全更新:

yum-cron(CentOS)或unattended-upgrades(Ubuntu) - 配置SSH安全策略:

# 禁止root直接登录 PermitRootLogin no # 限制登录尝试次数 MaxAuthTries 3 # 启用密钥认证 AuthenticationMethods publickey

- 权限管理体系

- 实施最小权限原则(POLP)

- 创建分级管理账户,启用sudo审计日志

- 使用ACL控制文件系统访问权限

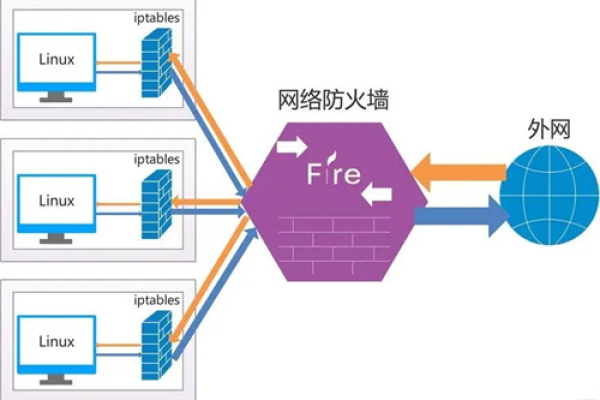

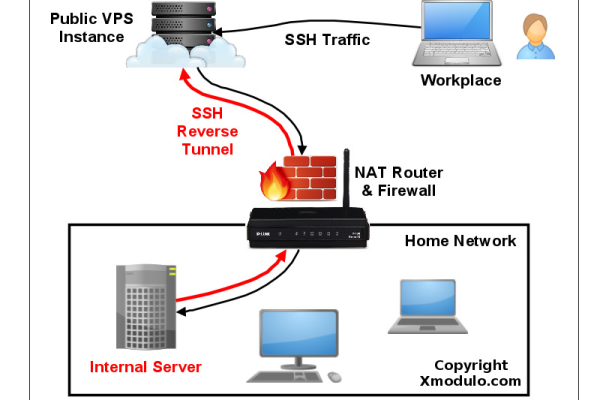

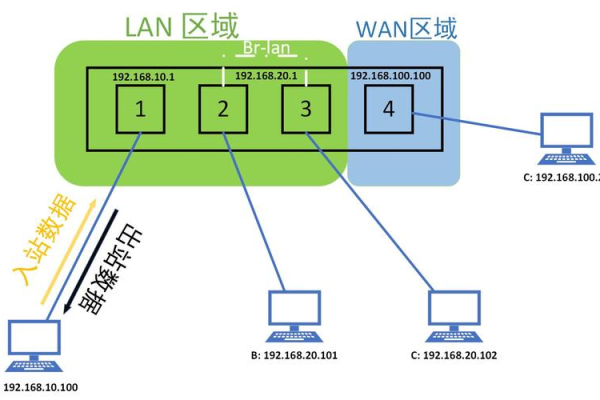

防火墙深度防护策略

- 防火墙架构设计

- 硬件防火墙:推荐Cisco ASA或FortiGate系列,部署在网络边界

- 软件防火墙:Linux系统建议使用firewalld(动态规则管理)

- 混合架构:云环境结合安全组与主机防火墙

智能规则配置

# 示例:iptables基础规则链 *filter :INPUT DROP [0:0] :FORWARD DROP [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT -A INPUT -p icmp --icmp-type 8 -m limit --limit 1/sec -j ACCEPT -A INPUT -p tcp --dport 22 -j ACCEPT # SSH访问 -A INPUT -p tcp --dport 80,443 -j ACCEPT # Web服务

高级防护功能

- 启用连接数限制预防DDoS攻击:

iptables -A INPUT -p tcp --syn --dport 80 -m connlimit --connlimit-above 50 -j DROP

- 配置GeoIP过滤:

iptables -A INPUT -m geoip --src-cc CN,US -j ACCEPT

- 集成载入检测系统(IDS):推荐Suricata或Snort

安全监控体系搭建

- 实时监控指标

- 网络流量基线分析

- 异常登录行为检测

- 服务端口扫描预警

- 日志管理方案

- 集中式日志服务器:ELK(Elasticsearch, Logstash, Kibana)架构

- 关键日志类型:

- /var/log/secure(认证日志)

- /var/log/messages(系统日志)

- 防火墙DROP日志

- 自动化响应机制

- 配置Fail2ban自动封禁反面IP

- 设置服务异常重启阈值

- 建立安全事件响应SOP流程

合规性配置建议

遵循等保2.0三级要求:

- 部署双因素认证系统

- 实施半年度的渗透测试

- 保留6个月以上的访问日志

GDPR合规要点:

- 数据加密传输强制使用TLS 1.3

- 数据库字段级加密存储

- 制定72小时数据泄露通知机制

金融行业特别要求:

- 部署WAF应用防火墙

- 实施网络流量镜像分析

- 建立跨机房灾备系统

持续优化策略

- 每月执行破绽扫描:使用Nessus或OpenVAS

- 季度安全审计项目:

- 规则集有效性验证

- 访问控制矩阵审查

- 灾难恢复演练测试

- 年度架构评估:

- 负载均衡优化

- CDN安全策略调整

- 零信任架构可行性研究

技术参考来源:

- NIST SP 800-123 服务器安全指南

- CIS Benchmarks 基准配置标准

- OWASP Web应用防火墙指南

- 中国网络安全等级保护基本要求(GB/T 22239-2019)

基于行业通用安全规范编写,具体实施需结合企业实际情况进行合规性评估)