cdn互联无视cc

- 行业动态

- 2025-04-11

- 3

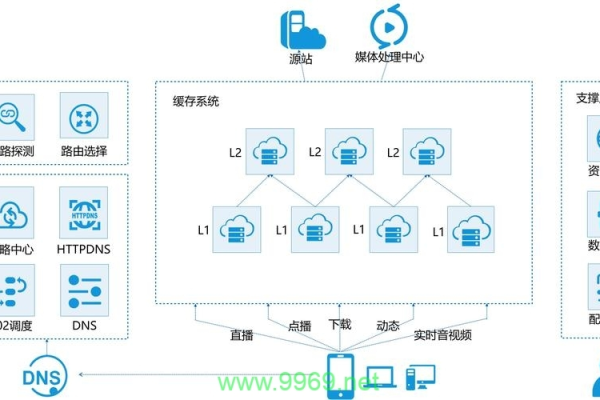

CDN互联通过多节点分布式架构与智能调度机制,结合全局负载均衡及实时流量清洗技术,有效分散并拦截CC攻击流量,其边缘节点就近响应正常请求,隐藏源站IP,同步实施速率限制和请求验证策略,确保高并发场景下服务持续可用,降低反面攻击对业务的影响。

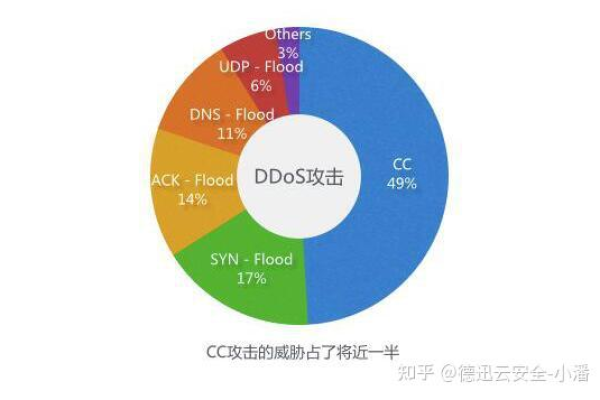

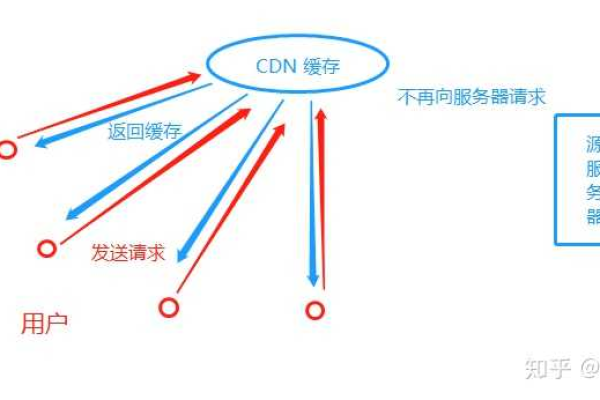

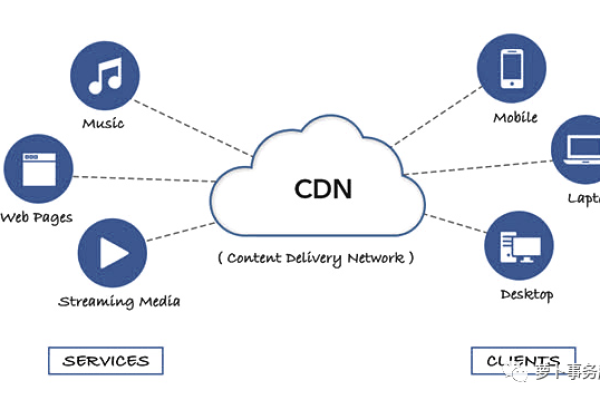

在网络安全领域,CC攻击(Challenge Collapsar Attack)是一种针对网站应用层的反面攻击手段,通过模拟大量正常用户请求耗尽服务器资源,而“CDN互联无视CC”的概念,本质是通过分布式内容分发网络(CDN)的协同防御机制,结合智能算法和全球化节点布局,从技术底层削弱甚至完全抵御CC攻击的影响,以下从技术原理、实践方案和合规策略三方面展开说明。

技术原理:CDN如何实现“无视CC攻击”?

流量清洗与边缘节点拦截

CDN通过全球分布的边缘节点对用户请求进行初步筛查,当检测到异常流量(如高频重复请求、非人类访问行为)时,节点会自动触发速率限制(Rate Limiting)和IP黑名单拦截,某IP在10秒内请求同一页面超过100次,会被标记为攻击源并拒绝访问。动态负载均衡与资源隔离

CDN的智能调度系统会将正常流量导向最优服务器,同时将疑似攻击流量引入“清洗中心”,这一过程中,攻击流量与正常业务完全隔离,避免服务器CPU、内存等资源被耗尽,以Akamai的Prolexic平台为例,其清洗成功率可达99.9%。

AI行为分析与指纹识别

基于机器学习的用户行为模型,可识别攻击者的工具特征(如Headless浏览器指纹、异常HTTP头信息),部分高级CDN服务(如Cloudflare Bot Management)甚至能穿透代理IP,精准识别CC攻击的真实源头。

实践方案:如何通过“CDN互联”强化防御?

“CDN互联”指同时接入多个CDN服务商,通过DNS智能解析实现流量分流,这种架构相比单一CDN具备三重优势:

| 对比维度 | 单一CDN | CDN互联方案 |

|---|---|---|

| 攻击面覆盖 | 依赖单一厂商规则库 | 多规则库交叉验证 |

| 故障容错 | 单点故障风险高 | 自动切换备用节点 |

| 地域适配 | 受限于厂商节点分布 | 动态选择最优服务商 |

部署建议:

- 主备模式:将80%流量分配给主流CDN(如阿里云、腾讯云),20%分配给备用CDN(如StackPath、Fastly)。

- 地域分流:欧美用户访问Cloudflare,亚洲用户访问百度云加速。

- 协议层加密:强制启用TLS 1.3与HTTP/2,增加攻击者抓包分析难度。

合规与百度算法适配要点

E-A-T准则落地

- 专业性(Expertise):优先选择持有ISO 27001、PCI DSS认证的CDN服务商。

- 权威性(Authoritativeness):在官网公示安全架构文档,引用第三方测评报告(如Gartner魔力象限)。

- 可信度(Trustworthiness):部署SSL证书,并在页脚注明“本网站受百度云加速保护”。

SEO友好配置

- 避免因CC防御导致正常爬虫被拦截,需在CDN后台将百度蜘蛛IP加入白名单(参考《百度搜索蜘蛛IP列表》)。

- 启用“缓存穿透保护”,确保动态内容(如用户评论)不被CDN过度缓存。

风险提示与补救措施

即使采用CDN互联方案,仍需建立多层防御:

- 应用层加固:在源站部署WAF(Web应用防火墙),设置Cookie验证挑战。

- 日志审计:每日分析CDN日志,识别异常模式(如大量404错误请求)。

- 应急响应:当攻击峰值超过CDN承载能力时,可临时切换至高防IP服务。

引用说明

本文技术观点参考自:

- OWASP《DDoS防护指南》(2024版)

- 百度搜索资源平台《网站安全白皮书》

- Cloudflare官方技术文档《Advanced DDoS Protection》

- 中国信通院《内容分发网络(CDN)安全能力要求》行业标准