服务器破绽技术

- 行业动态

- 2025-04-11

- 3

服务器破绽指系统或应用中存在的安全缺陷,常见类型包括配置错误、软件

破绽及未授权访问接口,攻击者利用缓冲区溢出、SQL注入等技术可窃取数据或控制服务器,需通过定期更新补丁、强化安全配置及部署防火墙等防护措施降低风险。

服务器破绽技术解析与防御指南

在数字化时代,服务器作为企业数据和业务的核心载体,其安全性直接影响着用户隐私、商业利益甚至社会稳定性,服务器破绽的发现、利用与防御,已成为网络安全领域的关键课题,本文从技术原理、常见破绽类型、实际案例及防御策略四方面展开分析,帮助读者构建全面的服务器安全防护体系。

服务器破绽的成因与分类

服务器破绽通常由代码缺陷、配置错误或外部攻击手段引发,主要分为以下类型:

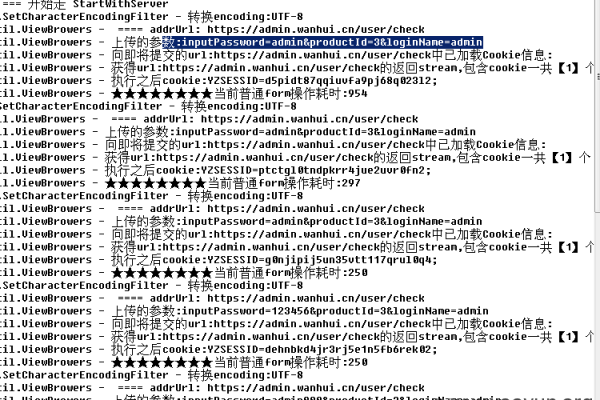

注入破绽

- 原理:攻击者通过输入反面代码(如SQL、OS命令)改动服务器逻辑。

- 案例:未过滤用户输入的登录框可能引发SQL注入,导致数据库泄露。

- 防御:使用参数化查询、正则表达式过滤输入内容。

配置不当破绽

- 原理:默认密码、开放端口或冗余服务暴露攻击面。

- 案例:Apache Tomcat默认管理界面未关闭,被暴力破解获取控制权。

- 防御:遵循最小权限原则,禁用非必要服务,定期审计配置。

未修补破绽

- 原理:未及时更新补丁的软件(如OpenSSL、PHP)成为攻击入口。

- 案例:CVE-2014-0160(心脏出血破绽)利用旧版OpenSSL窃取内存数据。

- 防御:建立自动化补丁管理系统,监控CVE/NVD破绽库。

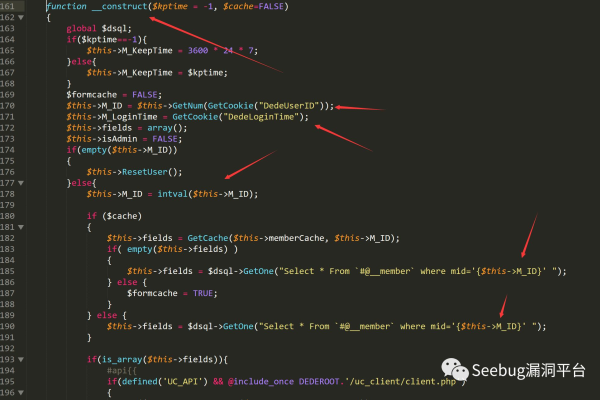

权限提升破绽

- 原理:通过系统内核或应用逻辑缺陷获取Root权限。

- 案例:Linux内核提权破绽Dirty COW(CVE-2016-5195)影响数百万服务器。

- 防御:启用Seccomp沙箱机制,限制进程权限。

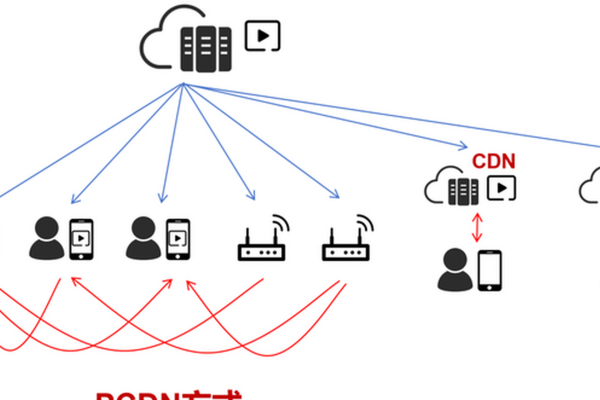

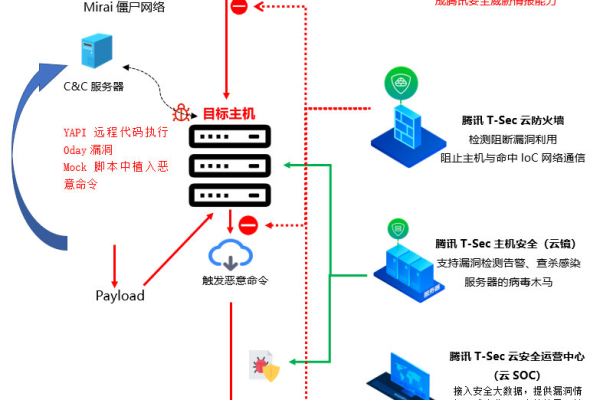

分布式拒绝服务(DDoS)

- 原理:通过僵尸网络发起海量请求耗尽服务器资源。

- 防御:部署流量清洗设备,启用CDN分散压力。

零日破绽

- 原理:未被公开披露的破绽,防御难度极高。

- 应对:部署基于行为的载入检测系统(HIDS/NIDS)。

典型破绽案例分析

Equifax数据泄露事件(2017)

- 破绽:Apache Struts框架未修复的CVE-2017-5638破绽。

- 后果:1.43亿用户敏感信息泄露,企业损失超40亿美元。

- 教训:未及时更新关键补丁是大型企业的致命弱点。

Redis未授权访问破绽

- 攻击链:公网暴露6379端口 → 写入SSH公钥 → 服务器沦陷。

- 防御方案:限制IP白名单访问,启用Redis的AUTH认证。

服务器破绽防御体系构建

根据NIST网络安全框架,推荐分阶段实施以下措施:

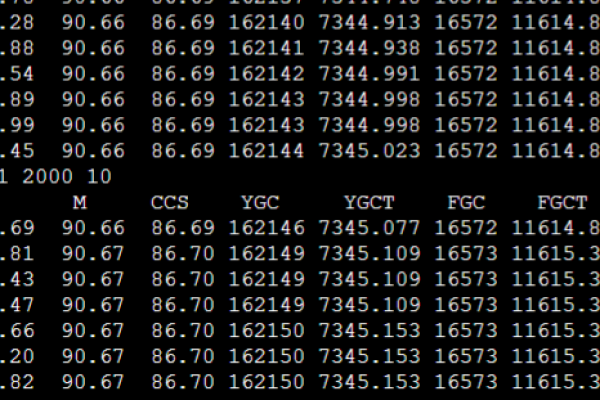

破绽扫描与风险评估

- 使用Nessus、OpenVAS等工具定期扫描,识别CVSS评分≥7.0的高危破绽。

- 结合业务场景评估风险等级,优先处理对外暴露的资产。

纵深防御策略

- 网络层:配置iptables/WAF规则,阻断异常IP和SQL注入特征请求。

- 应用层:启用HTTPS(TLS 1.3)、设置CSP内容安全策略。

- 系统层:部署AppArmor/SELinux强制访问控制,关闭SUID权限。

应急响应机制

- 制定《服务器安全事件处置预案》,明确隔离、取证、恢复流程。

- 定期进行攻防演练,测试RTO(恢复时间目标)与RPO(数据恢复点)。

数据备份与加密

- 采用3-2-1备份原则(3份数据、2种介质、1份离线存储)。

- 对敏感数据使用AES-256加密,密钥通过HSM硬件模块管理。

人员安全意识培训

- 开发人员需通过OWASP Top 10安全编码考核。

- 运维团队需掌握日志分析技能(如ELK Stack排查载入痕迹)。

第三方组件风险管理

- 使用SCA(软件成分分析)工具检测开源库破绽(如Log4j事件)。

- 对供应商提供的SDK/API进行黑盒模糊测试。

未来趋势与建议

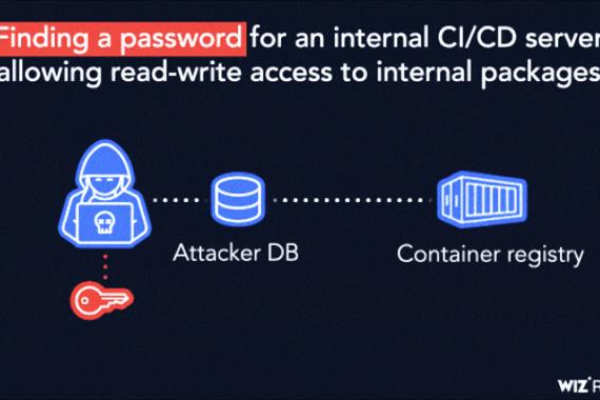

随着云原生和微服务架构的普及,破绽攻击面正从单台服务器扩展到Kubernetes集群、Serverless函数等场景,建议企业:

- 引入DevSecOps流程,在CI/CD管道集成SAST/DAST测试;

- 关注MITRE ATT&CK攻防矩阵,模拟APT组织攻击手法;

- 参与破绽赏金计划(Bug Bounty),借助白帽破解强化防御。

参考文献

- CVE破绽数据库(https://cve.mitre.org)

- OWASP服务器安全指南(2024版)

- NIST SP 800-123《服务器安全技术指南》

- 阿里云《企业云上安全白皮书》