如何优化CentOS服务器的安全配置?

- 行业动态

- 2024-12-05

- 2187

CentOS服务器安全配置包括:禁用非必要超级用户,删除多余账户,设置复杂口令,定期检查并更新系统补丁,限制不必要的服务,启用防火墙和SELinux,强化SSH配置,监控日志等。

在当今数字化时代,服务器安全成为了企业维护数据完整性和业务连续性的关键,CentOS作为一种流行的Linux发行版,广泛应用于各种服务器环境中,为了确保CentOS服务器的安全性,需要从多个层面进行细致的配置和管理,以下是关于CentOS服务器安全配置的详细指南:

一、账户安全与权限管理

1、禁用非必要的超级用户:

通过查看/etc/passwd文件,检测具有超级用户权限的账户(user ID=0)。

使用passwd -l <用户名>命令锁定不必要的超级用户账户。

2、删除不必要的默认账户:

删除如adm,lp,sync等不必要的系统账户,减少攻击面。

3、强化用户口令:

设置复杂的口令策略,包括大小写字母、数字和特殊字符,长度超过十位。

修改/etc/login.defs文件中的参数来设定口令长度和复杂性要求。

4、保护口令文件:

使用chattr +i命令给/etc/passwd,/etc/shadow,/etc/group, 和/etc/gshadow文件加上不可更改属性,防止未授权访问。

5、限制root用户直接登录:

创建普通用户并为其赋予sudo权限,而非直接使用root账户登录。

编辑SSH配置文件,将PermitRootLogin项设置为no。

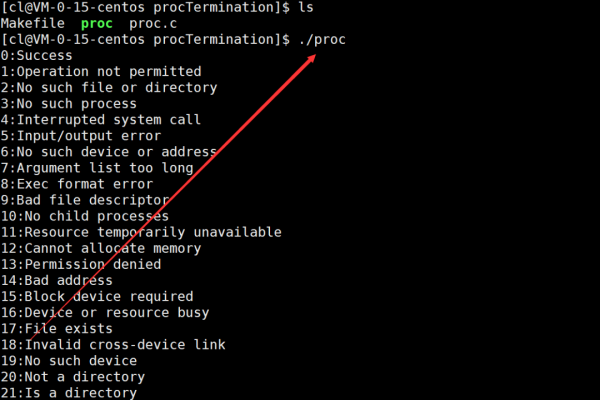

二、日志与监控

1、启用rsyslog服务:

确保rsyslog服务已启动并启用,用于收集并记录系统日志。

2、定期检查日志:

定期检查系统日志,尤其是失败的登录尝试和系统异常,以发现潜在安全破绽。

3、使用Auditd增强审计:

利用Auditd工具监控重要文件的访问和修改,及时发现非授权访问。

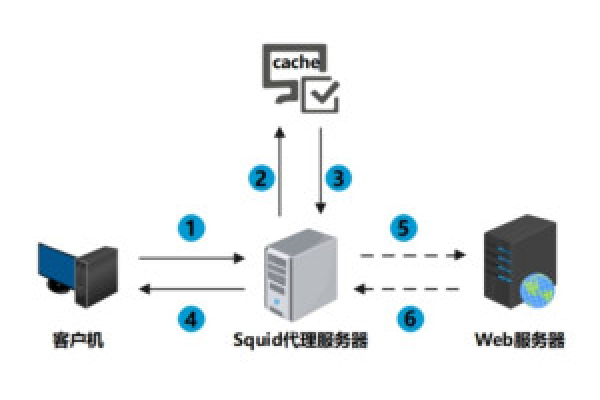

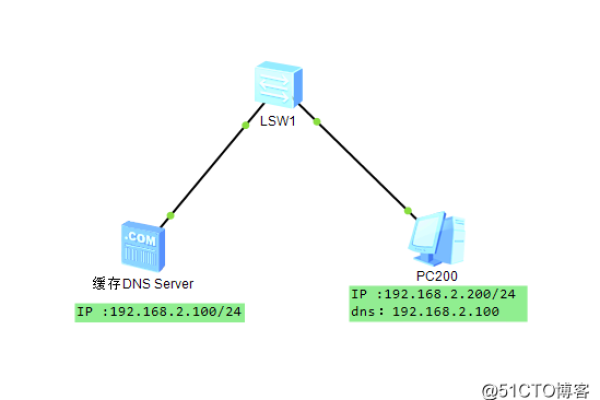

三、网络安全配置

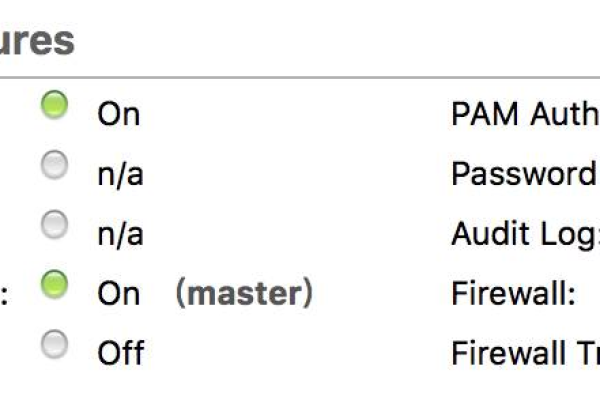

1、配置防火墙:

使用firewalld或iptables配置防火墙,限制远程访问,只允许必要的端口和服务接受外部连接。

2、禁用不必要的服务:

审查系统自启服务,禁用不必要的服务以减少潜在的攻击面。

3、限制NFS网络访问:

确保/etc/exports文件的访问权限设置严格,禁止不必要的root写入,以只读模式挂载共享目录。

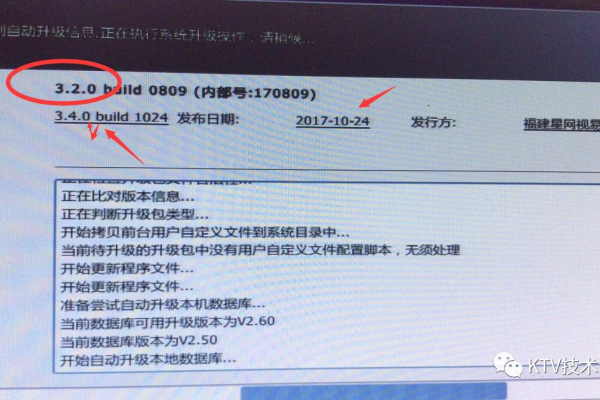

四、系统服务与补丁管理

1、更新系统软件和应用程序:

定期检查并安装所有可用的安全更新,保持系统和应用程序的最新版本。

2、审查系统自启服务:

禁用不必要的服务,减少潜在的攻击面。

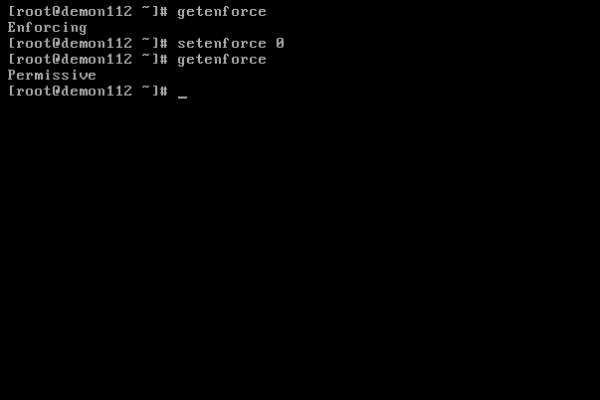

五、进阶防护与高级功能

1、配置SELinux:

启用SELinux(安全增强Linux),通过配置策略限制进程的访问权限和资源使用,降低潜在的安全风险。

2、TCP增值设置:

启用tcp_syn_cookies等TCP增值设置,防御SYN洪水攻击等网络层攻击。

六、备份与灾难恢复计划

1、定期备份数据:

定期备份重要数据,并将备份数据存储在安全的位置。

2、制定灾难恢复计划:

制定详细的灾难恢复计划,包括恢复数据的步骤、通知相关人员的流程以及与执法机构和监管机构的沟通方式。

CentOS服务器的安全配置是一个持续的过程,需要综合考虑多个方面,通过遵循最佳实践并采取适当的安全措施,可以大大提高服务器的安全性,保护数据免受未经授权的访问和潜在威胁,随着AI和自动化技术的发展,未来的安全运维将更加智能化,能够自动监测并响应安全威胁,进一步提高系统的防护能力。

八、FAQs

Q1: 如何更改CentOS服务器上的SSH端口数?

A1: 要更改CentOS服务器上的SSH端口数,您需要编辑SSH配置文件(通常位于/etc/ssh/sshd_config),找到Port行,将其更改为所需的端口号(将Port 22更改为Port 2222),保存更改后,重新启动SSH服务以使更改生效,更改SSH端口后,您需要确保防火墙规则允许新端口的流量,并且客户端在连接时指定新的端口号。

Q2: CentOS如何更改SSH端口数?

A2: CentOS中更改SSH端口数的步骤如下:打开SSH配置文件(通常位于/etc/ssh/sshd_config)并找到Port行,将该行更改为所需的新端口号(Port 2222),保存更改后,重新启动SSH服务以应用新设置,请确保防火墙规则允许新SSH端口的流量,并在客户端连接时指定新的端口号,通过这些步骤,您可以成功更改CentOS服务器上的SSH端口数。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/362148.html