dms链接数据库

- 行业动态

- 2025-02-10

- 8

DMS(Database Management System)连接数据库是确保数据有效管理和安全访问的关键步骤,以下是关于DMS链接数据库的详细内容:

一、配置连接设置

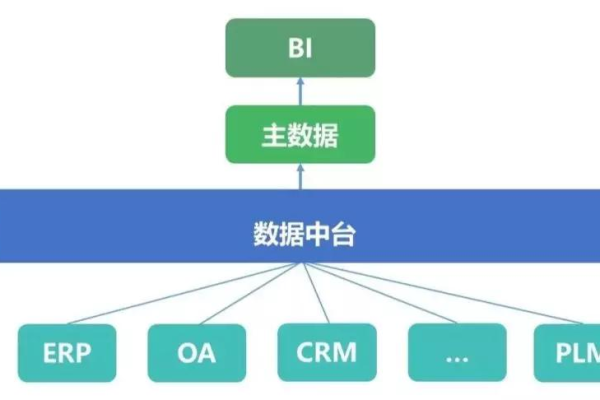

1、指定数据库类型:选择要连接的数据库类型,如MySQL、PostgreSQL、SQL Server等,确保DMS支持该类型。

2、提供服务器地址:输入数据库所在服务器的IP地址或主机名,确保网络可达性。

3、设置端口号:根据数据库类型设置默认端口号,如MySQL为3306,PostgreSQL为5432,非默认端口需特别指定。

4、输入用户名和密码:提供具有足够权限的数据库用户名和密码。

5、选择数据库名称:指定要连接的具体数据库名称,确保DMS能直接访问目标数据库。

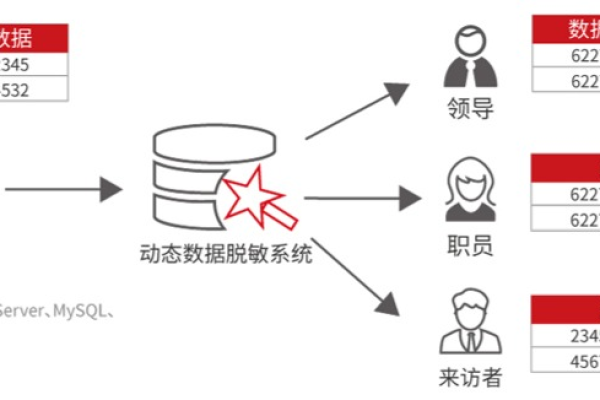

二、使用安全认证

1、SSL/TLS加密:启用SSL/TLS加密以确保数据传输的安全性,防止数据在传输过程中被截获和改动。

2、双因素认证:采用双因素认证(2FA)增加安全性,要求用户在输入用户名和密码之外还需提供临时验证码。

三、优化连接性能

1、连接池:使用连接池技术重用现有连接,减少频繁创建和销毁连接的开销,提高高并发环境下的性能。

2、定期监控和调优:定期监控数据库连接性能,识别并解决瓶颈问题,如查看慢查询日志、分析连接使用情况等。

四、常见问题及解决方案

1、连接超时:可能由网络问题、防火墙配置、数据库服务器负载过高等因素引起,解决方案包括检查网络连接、配置防火墙规则、优化数据库服务器性能等。

2、认证失败:通常是由于用户名或密码错误、用户权限不足等原因,确保输入的凭证正确,并检查数据库用户是否有足够的权限访问目标数据库。

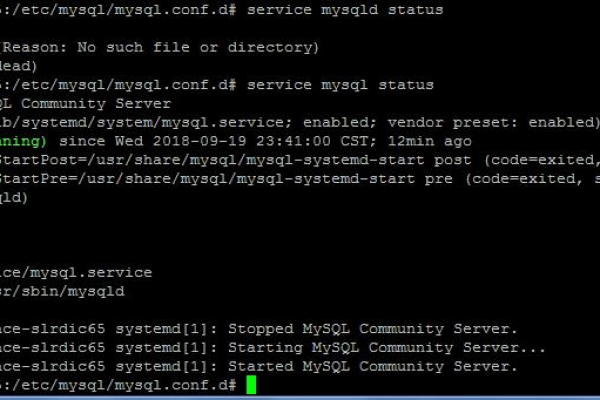

3、连接被拒绝:原因可能是数据库服务器未启动、端口号错误、防火墙阻止访问等,确保数据库服务器正常运行,端口号正确,并配置防火墙允许访问。

五、案例分析:如何使用PingCode和Worktile管理数据库连接

1、使用PingCode进行研发项目管理:PingCode是一款专业的研发项目管理系统,支持多种数据库类型,通过PingCode,可以轻松配置和管理数据库连接,确保研发项目的数据安全和高效。

2、使用Worktile进行通用项目协作:Worktile是一款通用项目协作软件,支持团队管理和任务分配,通过Worktile,可以方便地管理项目中的数据库连接,确保项目成员能够高效协作。

通过以上步骤和方法,可以有效地连接和管理数据库,确保数据的安全性和高效性。