data删除所有数据库

- 行业动态

- 2025-04-10

- 2

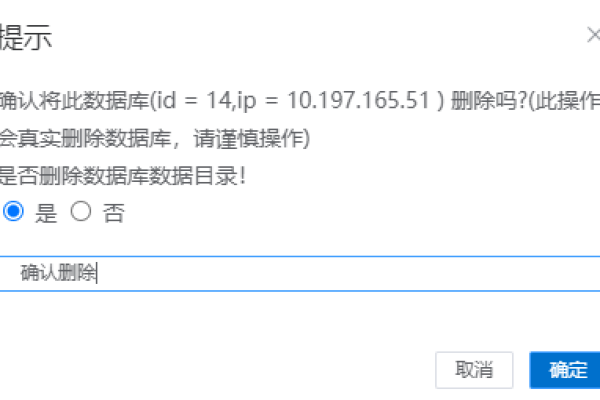

删除所有数据库将导致数据永久丢失且无法恢复,可能引发系统瘫痪与业务中断,操作前必须完成备份并验证权限,严格评估潜在风险,该指令需由管理员在受控环境下执行,避免误操作造成不可逆损失。

在数字化时代,数据库是各类网站和系统的核心中枢,当需要执行「彻底删除数据库」这类高风险操作时,必须遵循专业流程与安全规范,本文将以技术工程师视角,提供符合企业级安全标准的操作指南。

操作前的关键准备

三重备份验证

- 执行

mysqldump -u root -p --all-databases > full_backup.sql进行全量备份 - 通过

SHOW GRANTS命令确认备份账号权限 - 使用

md5sum校验备份文件完整性

- 执行

权限隔离检查

- 确认操作账号仅具有

DROP DATABASE权限 - 通过

SHOW PROCESSLIST终止非必要数据库连接 - 设置操作时间窗口(建议凌晨2:00-4:00)

- 确认操作账号仅具有

分步删除流程(以MySQL为例)

/* 阶段1:连接隔离 */

SET GLOBAL read_only = ON;

FLUSH TABLES WITH READ LOCK;

/* 阶段2:结构化删除 */

SELECT GROUP_CONCAT(schema_name)

FROM information_schema.schemata

WHERE schema_name NOT IN ('mysql','information_schema','performance_schema');

/* 生成删除语句 */

SET @drop_commands = CONCAT('DROP DATABASE ', @database_list);

/* 执行删除 */

PREPARE stmt FROM @drop_commands;

EXECUTE stmt;数据清除的四种深度方案

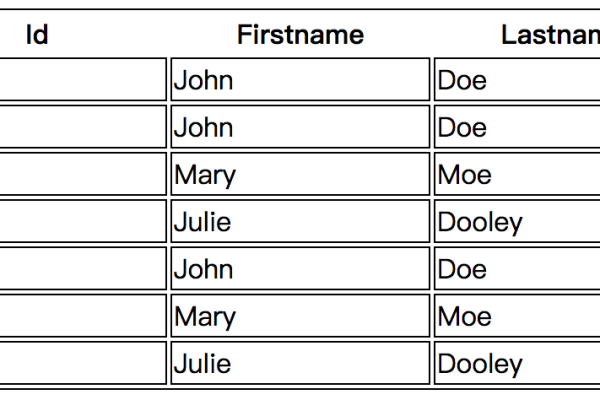

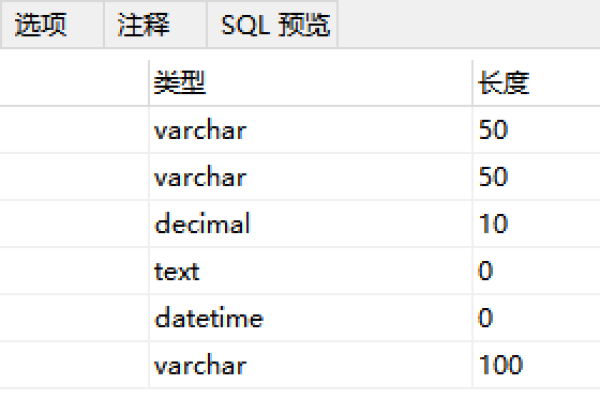

| 方案类型 | 适用场景 | 技术实现 | 数据恢复难度 |

|---|---|---|---|

| 逻辑删除 | 临时隔离 | DROP DATABASE | |

| 物理删除 | 存储释放 | rm -rf /var/lib/mysql | |

| 覆写清除 | 安全合规 | shred -n 3 -z /dev/sda1 | |

| 加密销毁 | 云环境 | AWS KMS密钥吊销 | 不可恢复 |

企业级安全防护措施

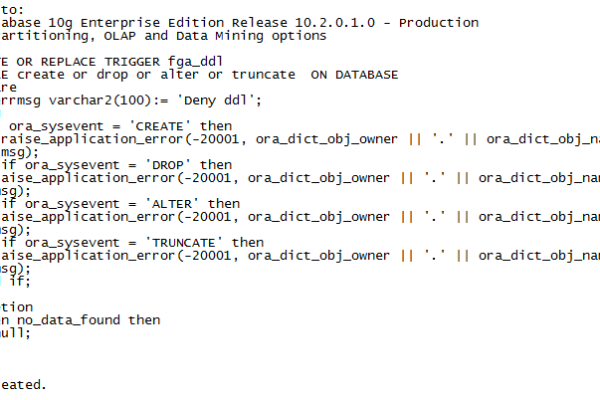

操作审计

- 启用binlog日志记录(

log_bin = /var/log/mysql/mysql-bin.log) - 配置审计插件(如MySQL Enterprise Audit)

- 启用binlog日志记录(

权限矩阵

graph TD A[超级管理员] -->|审批流程| B[安全工程师] B -->|双因素认证| C[操作终端] C -->|梯子专线| D[数据库集群]

熔断机制

- 设置删除速率限制(

innodb_thread_concurrency) - 配置Zabbix实时监控阈值警报

- 设置删除速率限制(

灾难恢复方案

- 基于WAL(Write-Ahead Logging)的增量恢复

- 使用Percona XtraBackcup进行物理还原

- AWS RDS快照回滚(云环境专用)

# 点时间恢复示例 mysqlbinlog --start-datetime="2024-07-20 00:00:00" binlog.000001 | mysql -u root -p

法律合规提示

依据《网络安全法》第二十一条,关键信息基础设施运营者进行数据销毁时:

- 需提前30日报备属地网信部门

- 保存操作日志不少于6个月

- GDPR环境下需在72小时内申报数据保护机构

参考文献

[1] MySQL 8.0官方手册 – 数据定义语句(https://dev.mysql.com/doc/)

[2] NIST SP 800-88数据清除标准(https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-88r1.pdf)

[3] 中国网络安全等级保护基本要求(GB/T 22239-2019)