服务器破绽排查

- 行业动态

- 2025-04-10

- 4

服务器破绽排查需定期全面扫描系统,及时更新补丁修复已知

破绽,检查配置权限,禁用多余服务,强化密码策略,结合日志分析异常访问,部署防火墙与载入检测,制定应急方案降低风险。

守护企业数据安全的核心步骤

随着数字化转型的加速,服务器作为企业数据和业务的核心载体,其安全性直接关系到用户隐私、商业机密甚至企业存亡,服务器破绽可能因配置疏忽、软件缺陷或外部攻击而长期潜伏,本文将系统化解析破绽排查的核心流程与实操建议,帮助企业建立主动防御能力。

服务器破绽的常见类型与风险

系统与软件破绽

未及时修补的操作系统破绽(如Windows SMB协议破绽、Linux内核提权破绽)、第三方组件(如Apache Log4j2、OpenSSL心脏出血破绽)可能被利用进行远程攻击。配置不当引发的暴露

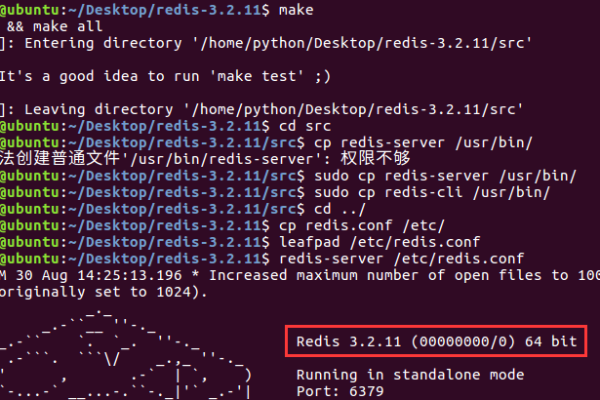

- 开放非必要端口(如22/SSH、3389/RDP默认端口未修改)

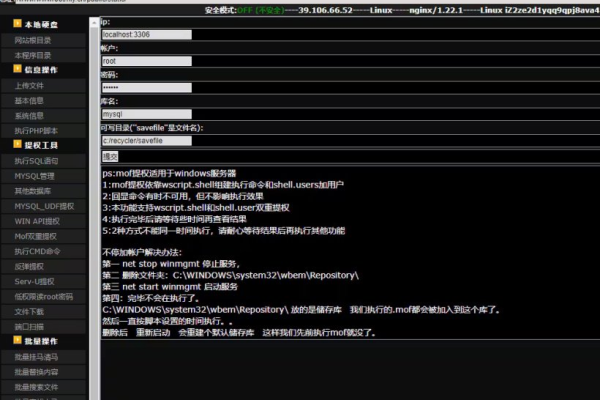

- 权限分配过宽(如数据库账户拥有root权限)

- 未启用防火墙或安全组策略

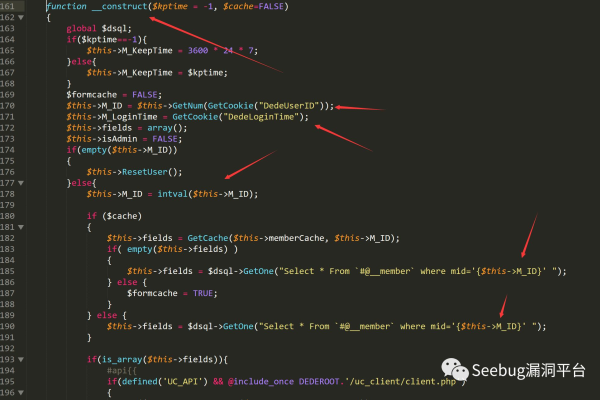

弱密码与身份验证缺陷

简单口令、默认账户未禁用、未启用多因素认证(MFA)等,可能导致暴力破解攻击。供应链攻击风险

第三方插件、开源库的依赖项若存在破绽(如npm包、Python库),可能成为攻击入口。

破绽排查的6大核心步骤

步骤1:资产清点与暴露面分析

- 使用Nmap扫描服务器IP的开放端口与服务:

nmap -sV -O -p 1-65535 [目标IP]

- 通过Shodan或Censys检查服务器在公网的暴露信息(如HTTPS证书、Banner信息)。

步骤2:自动化破绽扫描

- Nessus:商业级工具,支持CVE破绽库匹配与合规性检查。

- OpenVAS:开源方案,提供破绽优先级评分(CVSS)。

- Nexpose:适合多云环境,可生成修复建议报告。

步骤3:手动验证高危破绽

- 对扫描结果中CVSS≥7.0的破绽,需人工复现:

- 测试破绽利用条件(如是否需特定权限)。

- 验证补丁是否生效(如通过

apt-get update && apt-get upgrade更新后重新扫描)。

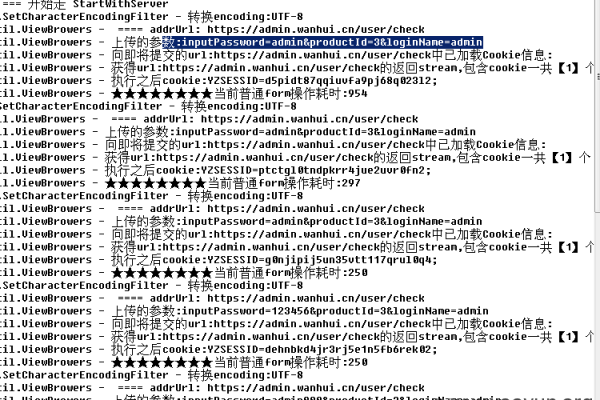

步骤4:日志审计与异常行为追踪

- 分析

/var/log/auth.log(Linux)或事件查看器(Windows)中的登录记录。 - 使用ELK Stack(Elasticsearch+Logstash+Kibana)聚合日志,筛选以下行为:

- 短时间内多次登录失败

- 非常规时段的操作记录

- 异常进程或文件修改(通过

lsof或Process Monitor排查)

步骤5:权限与配置检查

- 执行CIS Benchmark对照检查(如“禁用root远程登录”“限制SUDO权限”)。

- 使用Lynis(Linux)或Microsoft Baseline Security Analyzer(Windows)自动化审计。

步骤6:渗透测试验证

- 通过Metasploit Framework模拟攻击链(如利用SMB破绽获取权限)。

- 委托第三方机构进行红队演练,覆盖0day破绽场景。

修复与加固策略

分级修复破绽

- 紧急(24小时内):远程代码执行(RCE)、权限提升破绽。

- 高危(72小时内):敏感信息泄露、拒绝服务(DoS)破绽。

- 中低危(1-2周):配置优化类问题。

最小权限原则

- 数据库账户按“读写分离”分配权限,禁止使用

sa/root账户运行应用。 - 通过

chmod 600限制敏感文件(如SSH私钥、配置文件)的访问权限。

- 数据库账户按“读写分离”分配权限,禁止使用

纵深防御体系

- 部署WAF(如ModSecurity)拦截SQL注入、XSS攻击。

- 启用HIDS(主机载入检测系统),监控文件完整性变化。

- 使用Jump Server替代直接暴露SSH/RDP端口。

建立持续安全运维机制

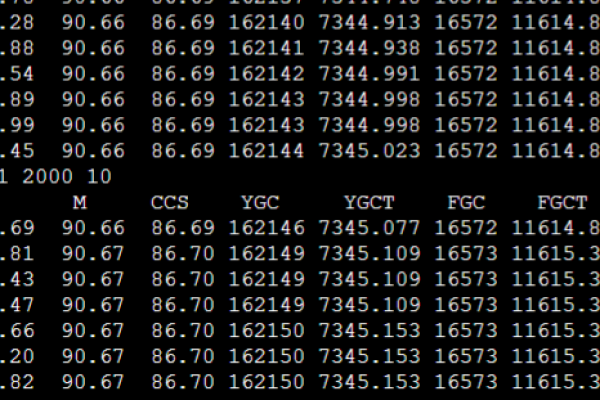

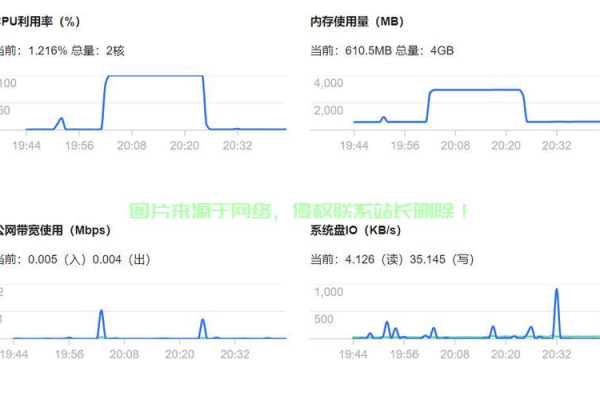

- 自动化监控:通过Prometheus+Grafana监控服务器负载、异常流量。

- 定期演练:每季度进行破绽扫描与修复验证,每年至少一次渗透测试。

- 员工培训:针对运维人员开展CTF攻防演练,提升应急响应能力。

参考资料

- NIST《网络安全框架》(CSF)破绽管理指南

- OWASP《服务器安全配置标准》v3.0

- CVE破绽库(https://cve.mitre.org)

- CIS基准配置(https://www.cisecurity.org)

注:本文内容遵循知识共享协议(CC BY-SA 4.0),技术细节需结合实际环境调整,建议咨询专业安全团队。