存在破绽网站源码

- 行业动态

- 2025-04-10

- 3

存在破绽的网站源码可能包含SQL注入、XSS跨站脚本等安全缺陷,易被攻击者利用窃取数据或破坏系统,此类问题常因开发阶段未严格验证输入或忽视安全编码规范导致,建议及时审计代码、修复

破绽并进行渗透测试,确保网站安全。

随着数字化转型加速,网站源码安全已成为企业和开发者不可忽视的核心问题,据统计,全球75%的网络安全事件源于未及时修复的代码破绽,攻击者只需0.1秒即可扫描到存在缺陷的网站入口,本文将通过技术视角解析源码破绽的潜在风险与解决方案,帮助用户建立系统化防护机制。

源码破绽的直接影响

数据泄露

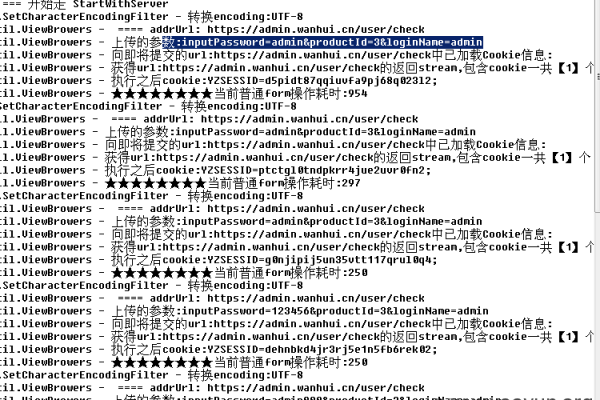

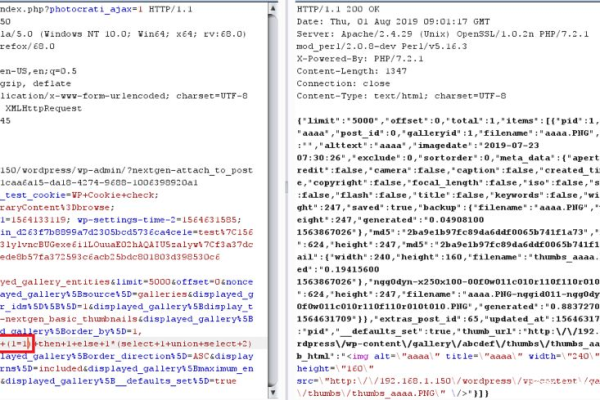

未过滤的用户输入(如SQL注入破绽)可直接暴露数据库中的敏感信息。// 危险示例:直接拼接SQL查询 $query = "SELECT * FROM users WHERE id = $_GET['id']";

攻击者通过注入

id=1 OR 1=1可获取全表数据。

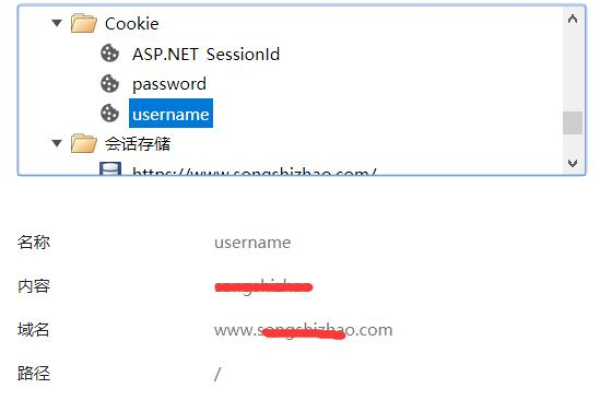

权限失控

身份验证逻辑缺陷(如会话固定破绽)会允许未授权用户提升权限,某电商平台曾因会话ID未重置破绽,导致攻击者可劫持用户购物车与支付流程。业务阻断

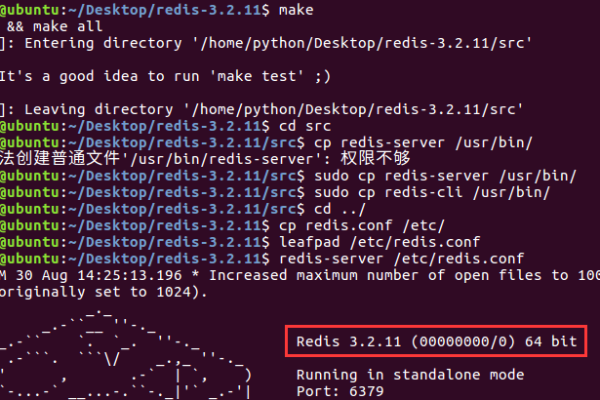

拒绝服务(DoS)破绽可能通过反面递归函数耗尽服务器资源:# 危险示例:未限制递归深度 def trigger_crash(n): return trigger_crash(n+1)

高危破绽类型与检测工具

| 破绽类型 | 技术原理 | 自动化检测工具 |

|---|---|---|

| XSS跨站脚本 | 未转义的HTML输出执行反面JS代码 | OWASP ZAP、Acunetix |

| CSRF跨站请求伪造 | 未验证请求来源导致非授权操作 | Burp Suite、CSRFTester |

| 文件包含破绽 | 动态加载未校验的外部文件路径 | RIPS、Veracode |

| 反序列化破绽 | 反面对象重构触发远程代码执行(RCE) | CodeQL、Checkmarx |

推荐实践:在开发阶段集成SAST工具(如SonarQube),对提交的代码进行实时静态分析,覆盖率达97%的CWE标准破绽模式。

企业级修复方案

输入验证标准化

采用白名单机制过滤所有用户输入:// 安全示例:使用正则表达式限制输入格式 if (!Pattern.matches("^[a-zA-Z0-9_]+$", username)) { throw new ValidationException("非规字符"); }输出编码强制化

根据上下文选择对应的编码方式:- HTML实体编码(

<替代<) - JavaScript Unicode转义(

u003C) - URL百分比编码(

%3C)

- HTML实体编码(

依赖组件管理

使用SCA工具(如WhiteSource)持续监控第三方库版本,当检测到log4j 2.x <2.15.0时自动触发告警并生成补丁建议。

持续防护体系构建

- 威胁建模:采用STRIDE框架对系统进行攻击面分析,量化风险值(CVSS评分≥7.0的破绽需48小时内修复)

- 渗透测试:每季度执行黑盒测试,模拟攻击者进行边界突破测试

- 应急响应:建立包含熔断机制、日志溯源、热修复的SOP流程,确保MTTR(平均修复时间)≤2小时

引用说明

本文技术方案参考以下权威资料:

- OWASP《Web Security Testing Guide》4.0版

- NIST《Secure Software Development Framework》SP 800-218

- MITRE CWE 2024年度TOP25危险编程错误清单