如何有效防止用DedeCms搭建的网站被载入?

- 行业动态

- 2024-10-11

- 2

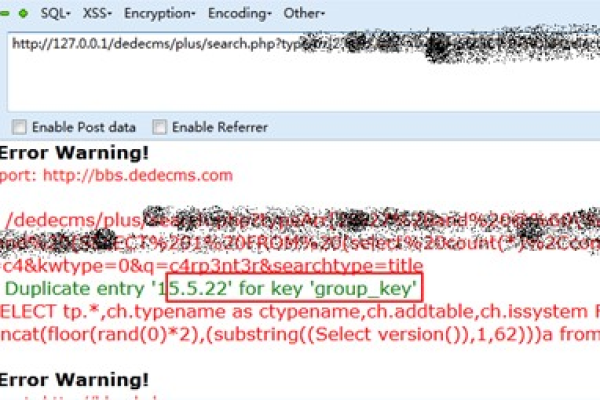

DedeCms是一款流行的PHP内容管理系统,广泛应用于各类网站的建设,由于其开源性质和广泛使用,DedeCms网站容易成为破解攻击的目标,尤其是载入攻击,载入是指攻击者在网站中植入反面代码,从而控制用户的浏览器或窃取用户信息,为了确保DedeCms网站的安全,采取一系列措施来预防载入是非常必要的。

删除不必要的文件和目录

1、删除入口文件:

/plus/ad_js.php

/plus/mytag_js.php

这两个文件是容易被利用的入口,删除它们可以避免潜在的安全风险。

2、删除安装目录:

/install

安装完成后,务必删除此目录,以防止攻击者通过它进行二次安装或利用其中的破绽。

3、更改默认目录名:

将dede后台管理目录名改为一个复杂且难以猜测的名字,增加攻击者找到并利用的难度。

4、清理无用功能:

member会员功能

special专题功能

company企业模块

plusguestbook留言板

这些功能如果不需要,可以在后台关闭或删除,减少潜在的安全风险。

强化密码和权限设置

1、复杂密码:

后台登录和数据库账号密码应设置为复杂的组合,至少8位,包含字母与数字。

避免使用默认的admin账户,新建管理员账户名称和密码也要足够复杂。

2、文件权限设置:

确保敏感文件和目录(如data、templets、uploads等)的权限设置得当,一般为644(文件)和755(目录),防止未经授权的用户写入。

3、目录重命名:

将data目录改名或移动到网站目录外面,使其不被直接访问。

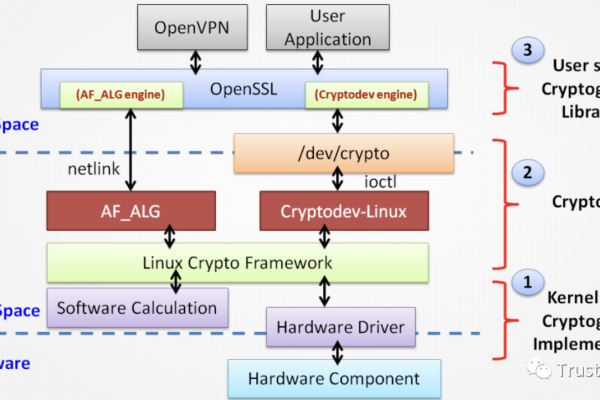

使用安全插件和定期备份

1、安全插件:

安装并使用针对DedeCms的安全插件,如防火墙插件,增强站点的安全性。

2、定期备份:

养成定期备份网站数据和文件的习惯,一旦发生安全问题,可以迅速恢复到之前的状态。

限制IP访问和监控日志

1、限制IP访问:

使用服务器配置或防火墙规则限制对关键目录的访问,只允许可信的IP地址访问。

2、安全审计与监控:

定期对网站进行安全审计和监控,及时发现异常行为或潜在的安全威胁。

3、日志分析:

使用安全监控工具检查网站的日志文件,寻找可疑活动的迹象。

常见问答FAQs

1、为什么需要定期更新DedeCms版本?

定期更新DedeCms版本非常重要,因为开发团队会发布安全补丁来修复已知的破绽,通过及时更新,您可以确保网站不受新发现的破绽影响,从而提高安全性。

2、如何检测和清除已存在的载入代码?

如果网站不幸被载入,首先需要找到并清除反面代码,这可能涉及到对网站文件进行逐一检查,或者使用专业的安全工具进行扫描,清除反面代码后,务必备份网站文件以防万一,仔细检查以下文件是否包含反面代码并进行删除:

/index.php

/plus/ac.php

/plus/config_s.php

/plus/config_bak.php

/plus/diy.php

/plus/ii.php

/plus/lndex.php

data/cache/t.php

data/cache/x.php

data/config.php

data/cache/config_user.php

data/config_func.php

大多数被上传的脚本集中在plus、data、data/cache三个目录下,请仔细检查这三个目录下最近是否有被上传文件。

通过实施以上措施,您可以显著提高DedeCms网站的安全性,降低被破解攻击和载入的风险,没有任何系统是绝对安全的,持续的安全管理和监控仍然是必要的。