ASP中如何有效过滤SQL注入攻击?

- 行业动态

- 2024-12-03

- 2

ASP 过滤注入的方法包括使用参数化查询、验证输入数据和限制数据库权限。

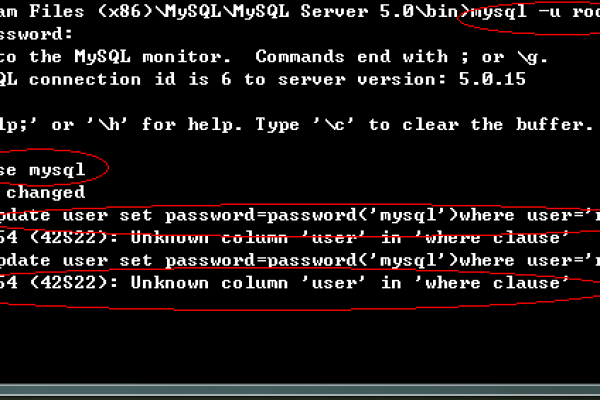

在Web开发中,尤其是使用ASP(Active Server Pages)技术时,防止SQL注入攻击是至关重要的,SQL注入是一种常见的网络攻击方式,通过将反面SQL代码插入到输入字段中,攻击者可以操纵数据库查询,获取敏感数据或破坏数据库,为了保护应用程序和用户数据的安全,开发者需要采取有效的过滤措施,本文将详细介绍如何在ASP中过滤注入,并提供相关的FAQs。

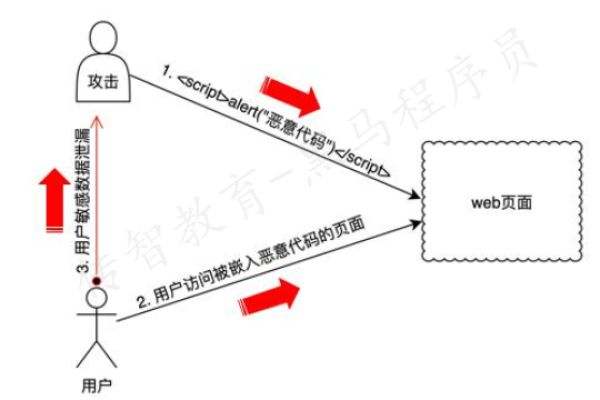

一、什么是SQL注入?

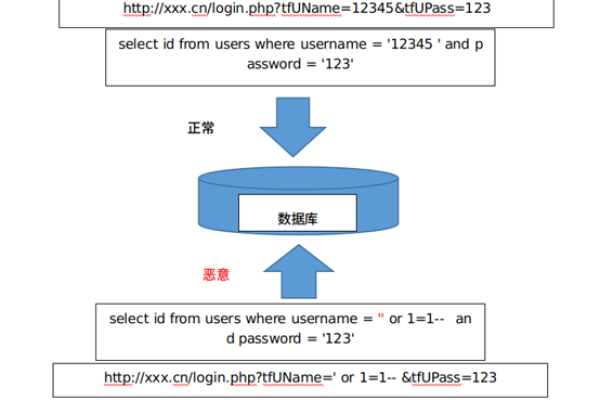

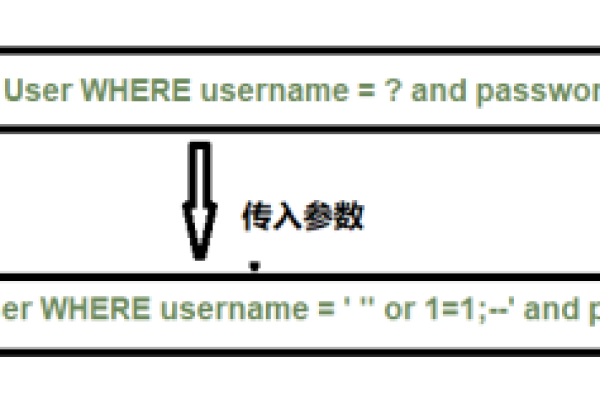

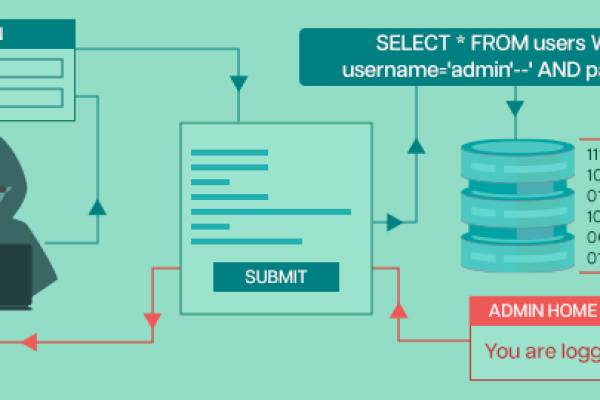

SQL注入是指攻击者通过向Web表单或URL输入反面SQL代码,试图操纵数据库查询的行为,这种攻击通常发生在应用程序未能充分验证和净化用户输入的情况下,如果一个登录表单允许用户输入用户名和密码,而应用程序直接将这些输入拼接成SQL查询语句,那么攻击者就可以通过输入特定的字符序列来改变SQL语句的结构,从而绕过身份验证机制。

二、为什么需要过滤注入?

过滤注入的主要目的是确保用户输入的数据不会对数据库造成危害,未过滤的输入可能导致以下风险:

数据泄露:攻击者可以访问敏感信息,如用户的个人资料、信用卡号等。

数据改动:攻击者可以修改或删除数据库中的记录,破坏数据的完整性。

系统崩溃:某些复杂的SQL注入攻击可能会导致数据库服务器崩溃,影响服务的正常运行。

权限提升:攻击者可能利用SQL注入破绽获得更高的访问权限,进一步控制整个系统。

三、如何过滤注入?

1. 使用参数化查询

参数化查询是防止SQL注入最有效的方法之一,它通过预编译SQL语句并使用占位符来代替实际的用户输入,从而避免了直接将用户输入嵌入到SQL语句中,在ASP中可以使用ADODB.Connection对象的CommandText属性来创建参数化查询:

<%

Dim conn, cmd, param

Set conn = Server.CreateObject("ADODB.Connection")

conn.Open "Provider=SQLOLEDB;Data Source=your_server;Initial Catalog=your_database;User ID=your_username;Password=your_password"

Dim userInput

userInput = Request.Form("userInput")

Dim sql

sql = "SELECT * FROM users WHERE username = ?"

Set cmd = Server.CreateObject("ADODB.Command")

With cmd

.ActiveConnection = conn

.CommandText = sql

.CommandType = adCmdText

.Parameters.Append .CreateParameter("@username", adVarChar, adParamInput, Len(userInput), userInput)

.Execute

End With

conn.Close

Set conn = Nothing

%>在这个例子中,?是一个占位符,用于表示将要插入的实际值,通过这种方式,即使用户输入包含反面代码,也不会影响SQL语句的结构。

2. 使用存储过程

存储过程是在数据库中预先定义好的一组SQL语句,可以接受参数并返回结果,使用存储过程可以减少SQL注入的风险,因为所有的逻辑都在数据库层面完成,而不是在客户端代码中拼接SQL语句。

CREATE PROCEDURE GetUserByUsername

@username NVARCHAR(50)

AS

BEGIN

SET NOCOUNT ON;

SELECT * FROM users WHERE username = @username;

END;然后在ASP中使用如下代码调用存储过程:

<%

Dim conn, cmd, param

Set conn = Server.CreateObject("ADODB.Connection")

conn.Open "Provider=SQLOLEDB;Data Source=your_server;Initial Catalog=your_database;User ID=your_username;Password=your_password"

Dim userInput

userInput = Request.Form("userInput")

Dim sql

sql = "{CALL GetUserByUsername(?)}"

Set cmd = Server.CreateObject("ADODB.Command")

With cmd

.ActiveConnection = conn

.CommandText = sql

.CommandType = adCmdStoredProc

.Parameters.Append .CreateParameter("@username", adVarChar, adParamInput, Len(userInput), userInput)

.Execute

End With

conn.Close

Set conn = Nothing

%>这种方法不仅提高了安全性,还提高了性能,因为数据库可以缓存执行计划。

3. 验证和净化输入

除了使用参数化查询和存储过程外,还可以通过验证和净化用户输入来进一步提高安全性,可以使用正则表达式来检查输入是否符合预期格式,或者使用内置函数来去除特殊字符,以下是一些常用的验证方法:

长度限制:确保输入不超过预期的长度,用户名通常不会超过50个字符。

字符集限制:只允许特定类型的字符,用户名只能包含字母、数字和下划线。

黑名单/白名单:明确列出不允许或允许的字符,禁止使用单引号(’),因为它常用于SQL注入。

转义特殊字符:对于某些情况下无法完全避免拼接SQL语句的情况,可以使用数据库提供的转义函数来处理特殊字符,MySQL中的mysql_real_escape_string函数。

4. 最小权限原则

遵循最小权限原则,即仅授予应用程序所需的最低权限,如果应用程序只需要读取数据,那么就不应该给它写入权限,这样即使发生SQL注入攻击,攻击者也没有足够的权限来进行破坏,可以通过数据库用户角色和权限设置来实现这一点,为应用程序创建一个专用的数据库用户,并仅授予其必要的SELECT权限:

CREATE USER 'app_user'@'localhost' IDENTIFIED BY 'password'; GRANT SELECT ON your_database.* TO 'app_user'@'localhost'; FLUSH PRIVILEGES;

这样可以有效减少潜在的损害范围。

5. 错误处理

正确处理错误信息也是防止SQL注入的重要一环,默认情况下,数据库可能会返回详细的错误消息,包括表名和列名等信息,这可能会给攻击者提供有用的线索,应该配置数据库以显示通用的错误信息,而不是具体的细节,在MySQL中可以通过修改配置文件来实现:

[mysqld] sql_mode=STRICT_TRANS_TABLES,NO_ENGINE_SUBSTITUTION

还可以在ASP代码中捕获异常并记录日志,而不是直接输出到页面上,这样可以防止敏感信息泄露给潜在攻击者。

<%

On Error Resume Next

Dim conn, cmd, param

Set conn = Server.CreateObject("ADODB.Connection")

conn.Open "Provider=SQLOLEDB;Data Source=your_server;Initial Catalog=your_database;User ID=your_username;Password=your_password"

Dim userInput

userInput = Request.Form("userInput")

Dim sql

sql = "SELECT * FROM users WHERE username = ?"

Set cmd = Server.CreateObject("ADODB.Command")

With cmd

.ActiveConnection = conn

.CommandText = sql

.CommandType = adCmdText

.Parameters.Append .CreateParameter("@username", adVarChar, adParamInput, Len(userInput), userInput)

.Execute

End With

If Err.Number <> 0 Then

Response.Write "An error occurred while processing your request."

' Log the error details here for further investigation

Else

' Process the results here

End If

conn.Close

Set conn = Nothing

%>通过上述措施,可以大大降低SQL注入攻击的风险,保护应用程序和用户数据的安全。

四、相关问答FAQs

问:什么是SQL注入?

答:SQL注入是一种网络攻击技术,通过向Web应用程序的输入字段(如登录表单、搜索框等)插入反面SQL代码,攻击者可以操纵后台数据库查询,从而绕过身份验证、窃取敏感数据或破坏数据库,这种攻击通常发生在应用程序未能充分验证和净化用户输入的情况下,如果一个登录表单允许用户输入用户名和密码,而应用程序直接将这些输入拼接成SQL查询语句,那么攻击者就可以通过输入特定的字符序列来改变SQL语句的结构,从而绕过身份验证机制,为了防止SQL注入攻击,开发者应该始终使用参数化查询或存储过程来处理用户输入,并遵循其他最佳实践,如最小权限原则和错误处理。

问:如何防止SQL注入?

答:防止SQL注入的最佳方法是使用参数化查询或存储过程,参数化查询通过预编译SQL语句并使用占位符来代替实际的用户输入,从而避免了直接将用户输入嵌入到SQL语句中,存储过程则是在数据库中预先定义好的一组SQL语句,可以接受参数并返回结果,这两种方法都可以有效地防止SQL注入攻击,还可以通过验证和净化用户输入来进一步提高安全性,可以使用正则表达式来检查输入是否符合预期格式,或者使用内置函数来去除特殊字符,遵循最小权限原则也是非常重要的,即仅授予应用程序所需的最低权限,正确处理错误信息也是防止SQL注入的重要一环,默认情况下,数据库可能会返回详细的错误消息,包括表名和列名等信息,这可能会给攻击者提供有用的线索,应该配置数据库以显示通用的错误信息,而不是具体的细节,通过这些措施,可以大大降低SQL注入攻击的风险,保护应用程序和用户数据的安全。

小伙伴们,上文介绍了“asp 过滤注入”的内容,你了解清楚吗?希望对你有所帮助,任何问题可以给我留言,让我们下期再见吧。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/359878.html