遇到Magento安装时502 Bad Gateway错误,应该如何解决?

- 行业动态

- 2024-10-08

- 2

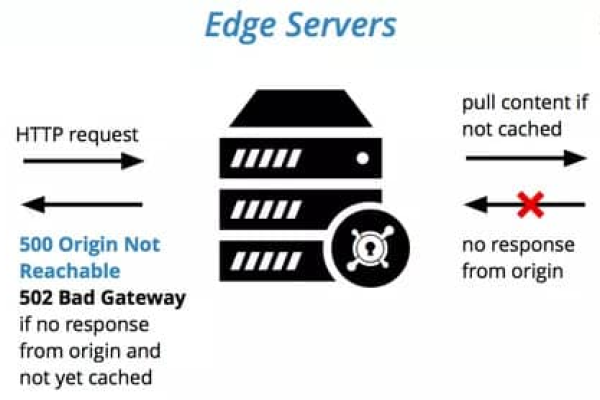

Magento安装报错502 bad gateway问题可以通过检查PHP-FPM进程、Nginx或Apache配置文件以及硬件和网络故障来解决,以下是详细的步骤和解决方案:

检查PHP-FPM进程池是否正在运行

1、检查PHP-FPM状态:使用命令systemctl status php-fpm来查看PHP-FPM进程池的状态,如果它没有运行,使用命令systemctl start php-fpm启动它。

检查Web服务器配置

1、Nginx配置:确保Nginx配置文件正确地指向了PHP-FPM进程池,在Nginx配置文件(如/etc/nginx/sites-available/default)中,找到以下行并检查其设置是否正确:

“`

location ~ .php$ {

fastcgi_pass unix:/run/php/php7.4-fpm.sock;

# …

}

“`

如果fastcgi_pass未正确设置,将出现502错误。

2、Apache配置:对于使用Apache作为Web服务器的情况,请检查Apache配置文件以确保正确配置了与PHP-FPM的连接。

3、测试Nginx配置:使用命令sudo nginx -t测试Nginx配置文件是否有语法错误,如果有错误,修复它们并重新加载Nginx:sudo systemctl reload nginx。

检查PHP-FPM日志

1、查看PHP-FPM日志:默认情况下,PHP-FPM日志位于/var/log/php-fpm/目录中,使用命令tail -f /var/log/php-fpm/*.log查看最近的PHP-FPM日志以查找任何错误。

检查硬件和网络故障

1、检查系统日志:使用命令dmesg检查系统日志以查找任何可能的硬件或网络故障,如果发现故障,尝试修复它们。

其他解决方法

1、基本刷新:有时,简单的页面刷新(按F5键)可以解决临时的502错误。

2、从服务器刷新:直接点击你想要浏览的网页链接,让浏览器从服务器重新下载数据,这有时也能解决问题。

相关问题与解答

问题1:为什么Magento安装时会出现502 bad gateway错误?

答案:Magento安装时出现502 bad gateway错误通常是由于Web服务器无法连接到PHP-FPM进程池引起的,这可能是由于PHP-FPM进程池未运行、Nginx或Apache配置文件错误、硬件或网络故障等原因造成的。

问题2:如何解决Magento 2.4安装过程中遇到的502 bad gateway错误?

答案:解决Magento 2.4安装过程中遇到的502 bad gateway错误,可以按照上述步骤进行排查和解决,首先检查PHP-FPM进程池是否正在运行,然后检查Nginx或Apache配置文件是否正确,接着查看PHP-FPM日志以查找任何错误,最后检查硬件和网络是否存在故障,如果以上步骤都无法解决问题,可以考虑寻求专业帮助。

通过以上步骤,你应该能够解决Magento安装时的502 bad gateway错误,如果问题仍然存在,建议参考Magento官方文档或寻求专业帮助。

各位小伙伴们,我刚刚为大家分享了有关“Magento安装报错502 bad gateway怎么解决”的知识,希望对你们有所帮助。如果您还有其他相关问题需要解决,欢迎随时提出哦!