建立Shopify独立站的成本是多少?

- 行业动态

- 2024-10-04

- 1

Shopify独立站建站费用详解

在当今数字化时代,拥有一个自己的电子商务网站是许多商家和个人创业者的梦想,Shopify作为一个广受欢迎的在线电商平台,以其用户友好和强大的功能而著称,如果你正考虑通过Shopify搭建自己的独立站点,了解其费用结构是非常重要的,以下是关于Shopify独立站建站费用的详细解析。

Shopify订阅计划

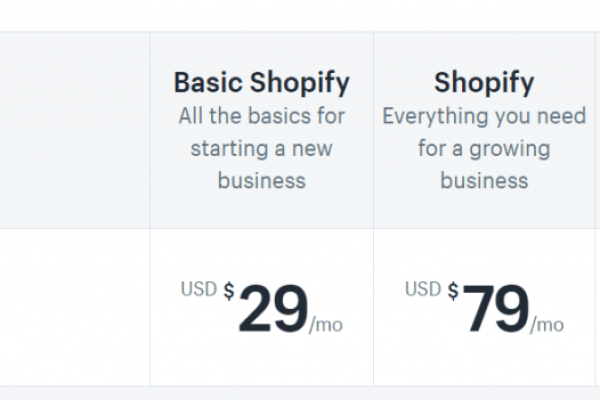

Shopify提供多种订阅计划,满足不同规模企业的需求,以下是各计划的基本费用:

| 计划类型 | 价格(每月) | 特点 |

| 基础版 | $29 | 包括所有基本功能,适合刚开始的小型企业或初创公司 |

| 标准版 | $79 | 包括所有基础版功能,加上更先进的报告功能、国际支付选项等 |

| 高级版 | $299 | 包括标准版的所有功能,以及更高级的数据分析和报告工具 |

交易费用

除了订阅费之外,Shopify还会根据你的计划收取一定比例的交易费用,如果你使用Shopify Payments作为支付网关,则可以免除这些费用。

| 计划类型 | 交易费用比例 |

| 基础版 | 2.0% |

| 标准版 | 1.0% |

| 高级版 | 0.5% |

其他潜在费用

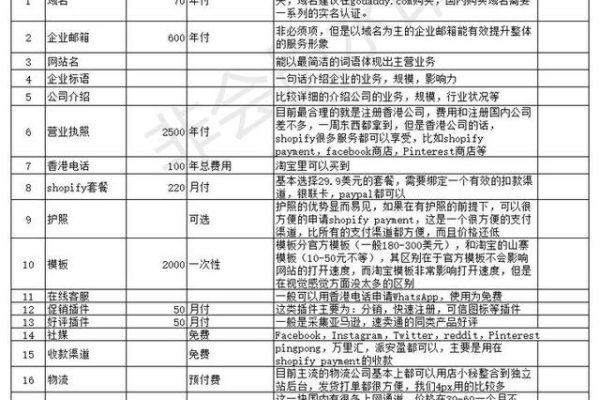

除了上述费用外,还可能产生一些额外的成本,包括:

主题和插件:虽然Shopify提供了一些免费的主题和插件,但高级主题和特定功能的插件可能需要额外付费。

域名:如果你选择不通过Shopify购买域名,你将需要从第三方服务商那里购买并支付续费费用。

交易手续费:如果不使用Shopify Payments,使用外部支付网关可能会产生额外费用。

应用费用:某些应用和服务可能需要定期付费,例如营销自动化工具或高级SEO服务。

Shopify独立站的费用由多个因素决定,包括你选择的订阅计划、交易量以及其他增值服务,在开始之前,建议详细规划你的预算,并根据业务需求选择合适的计划,随着业务的发展,你可能需要调整你的计划以满足不断变化的需求。

相关问题与解答

Q1: 如果我想在Shopify上销售产品,但预算有限,我应该如何开始?

A1: 对于预算有限的创业者,可以从Shopify的基础版计划开始,这个计划每月只需$29,并且包含了启动电商网站所需的所有基本功能,尽量利用Shopify提供的免费主题和插件来减少初期成本,随着业务的增长,你可以逐步升级你的计划并投资于更多高级功能和市场营销策略。

Q2: 我是否需要购买自己的域名?

A2: 虽然你可以选择通过Shopify购买域名,但这并非强制要求,你也可以选择使用Shopify提供的子域名(yourstore.shopify.com),这对于刚开始尝试电子商务的个人来说是一个无成本的选择,拥有一个自定义域名(如 yourstore.com)可以提高品牌的专业性和识别度,长远来看是值得投资的,如果你决定购买自己的域名,记得考虑到续费成本。

小伙伴们,上文介绍了“Shopify独立站需要多少钱?Shopify独立站建站费用”的内容,你了解清楚吗?希望对你有所帮助,任何问题可以给我留言,让我们下期再见吧。